In che modo è possibile utilizzare l'automazione per garantire sicurezza e conformità nelle aziende?

Pubblicato: 2022-09-01Saresti sorpreso di sapere che il costo medio di una violazione dei dati parte da 3,92 milioni di dollari acquisiti principalmente da piccole e medie imprese. Di fatto, le piccole imprese sono vittime di oltre il 43% delle violazioni dei dati ogni anno, principalmente a causa di blocchi di consegna di software obsoleti.

Secondo un recente studio di Gartner , l'automazione della sicurezza e della conformità nella pipeline aziendale è il passaggio principale per la modernizzazione degli strumenti.

Pertanto, se le aziende stanno cercando di trasformare e modernizzare digitalmente la distribuzione del software , è fondamentale non trascurare la sicurezza e la conformità. I principali fattori trainanti della sicurezza di software e app includono il processo di sviluppo software agile , l'ecosistema automatizzato e le moderne tecnologie integrate in esecuzione su un flusso di dati stabile.

Secondo il rapporto DevOps 2021 di Google , la tecnologia cloud automatizzata è responsabile delle prestazioni operative e tecnologiche scalabili di qualsiasi azienda.

È stato anche affermato che le aziende che integrano pratiche di sicurezza automatizzate durante il loro processo di sviluppo hanno una probabilità 1,5 volte maggiore di raggiungere i propri obiettivi organizzativi. Questo determina che tutto ciò che riguarda la sicurezza e la conformità ruota attorno all'automazione.

Ecco di cosa parla questo articolo; qui affronteremo le preoccupazioni relative all'automazione della sicurezza aziendale, ai vantaggi e alle applicazioni dell'automazione della sicurezza e su come le aziende possono sfruttare le tecnologie automatizzate per proteggere i propri processi.

Quindi iniziamo;

Che cos'è l'automazione della sicurezza?

L'automazione della sicurezza è il processo di automazione delle attività che includono sia il rilevamento e la risposta agli incidenti che le attività amministrative. In parole povere, si tratta di un'esecuzione basata su macchina di azioni di sicurezza in grado di rilevare, indagare e contrastare le minacce informatiche con e senza l'intervento umano.

L'automazione per la sicurezza e la conformità avvantaggia i settori di ogni scala e dimensione, in particolare le imprese di terra. La sicurezza dell'automazione si basa sul concetto di sicurezza zero trust per aiutare a gestire il rischio informatico aziendale. Qui, invece di fidarsi implicitamente dei sistemi interni e degli utenti, la sicurezza zero trust nega o approva qualsiasi richiesta caso per caso.

Se teniamo da parte il fattore sicurezza, il mercato globale dell'automazione è ancora forte e si prevede che raggiungerà il valore di mercato di 265 miliardi di dollari entro il 2025.

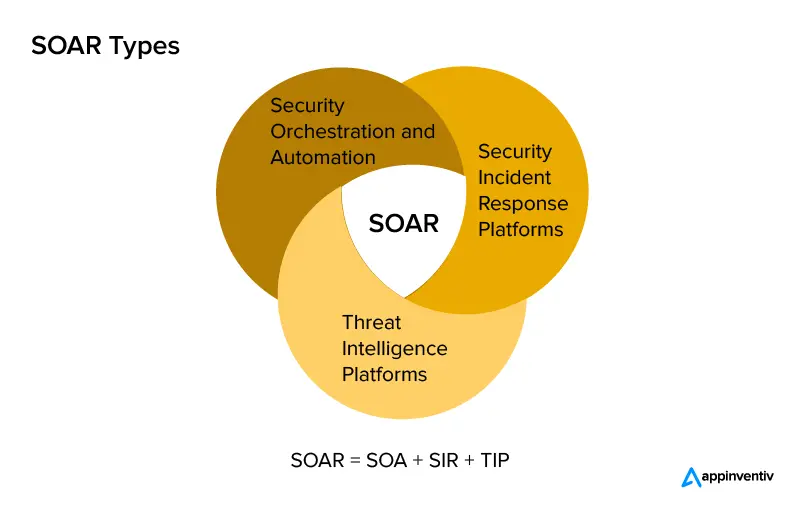

Questo è il motivo per cui le aziende stanno migliorando l'automazione della sicurezza dei processi IT per modernizzare e convalidare la conformità. Se si valuta la domanda del business dell'automazione in termini di sicurezza e conformità, si prevede che le dimensioni del mercato SOAR (Security Orchestration, Automation and Response) aumenteranno da un valore stimato di 1,1 miliardi di dollari nel 2022 a 2,3 miliardi di dollari nel 2027 con un CAGR di 15,8% nel periodo di sei anni.

Ora, cosa c'è nell'automazione della sicurezza oltre alla protezione?

Attività coinvolte nell'automazione della sicurezza

L'automazione della sicurezza aziendale ha il potenziale per identificare potenziali minacce future, assegnare priorità e classificare gli avvisi man mano che emergono. L'obiettivo principale dell'uso dell'automazione nella sicurezza è migliorare l'agilità e aumentare la risposta agli incidenti. A tal fine, a seguito delle attività significative svolte nell'ambito del processo di sicurezza dell'automazione:

- Rilevamento di incidenti e minacce nell'ambiente IT

- A seguito di un flusso di lavoro classificato per l'analisi della sicurezza e l'indagine sui singoli eventi

- Tracciamento dell'elemento e dell'azione più appropriati per mitigare i rischi

- Esecuzione di azioni di mitigazione senza alcun ostacolo al flusso di lavoro

Questo diagramma di flusso aiuta con la sicurezza dell'automazione dei processi robotici basata su una strategia sostenibile zero trust.

Vediamo perché la tua azienda ha bisogno dell'automazione della sicurezza per gli avvisi di sicurezza informatica.

Inoltre, scopri come le aziende possono mantenere la sicurezza informatica nell'era dell'IoT .

Perché l'automazione della sicurezza è importante per le aziende

Nell'ecosistema digitale odierno, l'automazione della sicurezza è l'unico firewall che elimina i rischi di violazione dei dati , rafforza l'architettura di conformità complessiva e automatizza i processi di sicurezza standard. Perché altrimenti hai bisogno dell'automazione della sicurezza?

L'automazione del flusso di lavoro di sicurezza elimina automaticamente gli avvisi di sicurezza comuni in modo che SecOps (Security Operations) possa concentrarsi sulla pianificazione effettiva. In questo modo, i sistemi di conformità alle politiche di sicurezza non devono dedicare il loro tempo a ogni avviso. Ecco come le aziende utilizzano la sicurezza dell'automazione:

1. Per ridurre il carico di lavoro di SecOps e DevOps

Spesso, gli sviluppatori faticano a rispettare un sistema di sicurezza impegnativo da eseguire e autenticare. Diventa anche difficile per gli altri professionisti IT comprendere ogni avviso di sicurezza in arrivo che richiede una risposta rapida.

L'automazione della sicurezza può aiutare interrompendo automaticamente la varianza tra sistemi e team. Trasforma e costruisce ogni avviso di sicurezza in base alle diverse priorità del team. I professionisti devono solo seguire le istruzioni per guidare l'operazione senza intoppi.

2. Per operare in modo efficiente

L'automazione della sicurezza di rete rende le operazioni aziendali più efficienti assegnando priorità alle azioni dalle minacce in arrivo e gestendo automaticamente gli attacchi informatici comuni in un timer prestabilito.

Molte di queste attività sono organizzate automaticamente da sistemi software di automazione della sicurezza aziendale che non richiedono o meno l'intervento umano. Con il tempo, questi sistemi diventano intelligenti e diventano veloci nell'identificazione delle minacce.

3. Per il rilevamento rapido e in tempo reale delle minacce

L'automazione utilizzata nella sicurezza analizza il numero n di rischi in entrata che possono essere eliminati automaticamente con una linea di condotta prestabilita. Il processo di sicurezza automatizzato rileva più rapidamente minacce come attacchi di phishing e malware e avvisa in tempo reale le operazioni di sicurezza senza alcuna interferenza manuale.

4. Per fermare l'affaticamento vigile

L'esaurimento degli avvisi di sicurezza è noto per essere una minaccia pericolosa e potente per le aziende per la sicurezza informatica. Ciò accade quando il sistema di sicurezza riceve notifiche massicce, rendendo difficile rilevare il pericolo reale. Intorpidisce il processo di cyber alert, quando entra in gioco la sicurezza dell'automazione.

L'automazione della sicurezza elimina le notifiche e gli attacchi più comuni avvisando i sistemi solo in caso di errori critici.

5. Per proteggere l'installazione del software

Le aziende distribuiscono frequentemente applicazioni software per rendere il processo più efficace. Qui, l'automazione della sicurezza offre una sicurezza di fascia alta durante tutto il processo di sviluppo. Determina potenziali minacce alla sicurezza che possono essere affrontate e risolte durante il processo.

Parlando di sviluppo software e app, vorresti anche leggere: Android vs. iOS: quale piattaforma è più sicura nel 2022 .

I vantaggi dell'automazione della sicurezza aziendale includono anche la gestione centralizzata della sicurezza e l'arricchimento dei ticket. Il processo consiste in vari algoritmi e pratiche per incorporare la riparazione, garantendo sicurezza e conformità utilizzando sistemi, strumenti e software automatizzati.

Parlando di strumenti di automazione, ecco gli esempi degli strumenti di sicurezza e conformità dell'automazione più comunemente utilizzati dalle aziende

Tipi di strumenti di automazione della sicurezza di cui hai bisogno

Con l'uso di API e strumenti di automazione, la tua azienda può collegare insieme soluzioni di sicurezza autonome, consentendo il monitoraggio e la gestione centralizzati e migliorando la condivisione delle minacce dei dati nell'intera infrastruttura di sicurezza. Per aiutarti con il processo, le tre categorie di strumenti di automazione della sicurezza che automatizzano la tua architettura e strategia di sicurezza sono le seguenti.

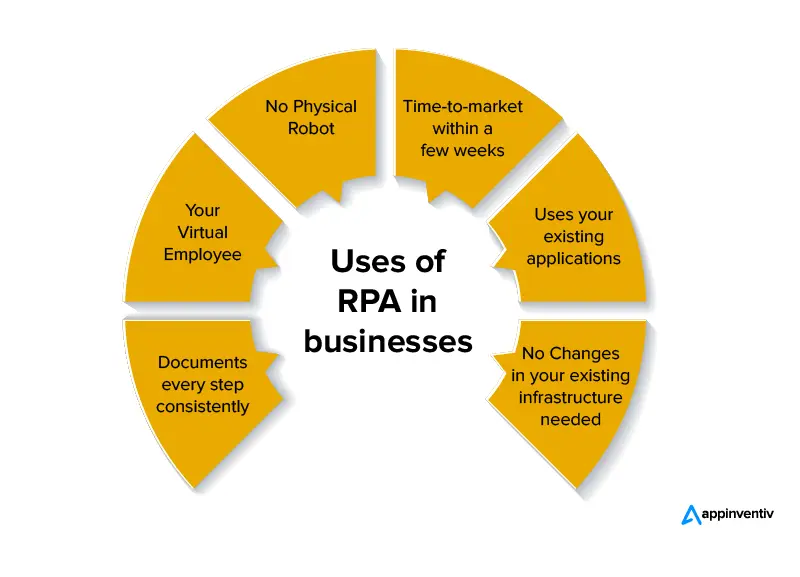

1. Automazione robotica dei processi (RPA)

La tecnologia RPA è nota per automatizzare i processi di basso livello che non richiedono analisi intelligenti. Le soluzioni RPA si basano solitamente sul concetto di "robot" software che utilizzano comandi di tastiera e mouse per automatizzare le operazioni su sistemi e dispositivi informatici virtualizzati.

Di seguito sono riportati alcuni esempi di attività di sicurezza dell'automazione che le aziende possono eseguire utilizzando l'RPA:

- Esecuzione di strumenti di monitoraggio e salvataggio dei risultati

- Scansione delle vulnerabilità

- Mitigazione delle minacce di base, ad esempio l'inserimento di una regola del firewall per bloccare un IP dannoso

L'unico aspetto negativo dell'utilizzo di RPA è che esegue solo compiti rudimentali. Non collabora con strumenti di sicurezza e non può implicare ragionamenti o analisi complessi per guidare le sue azioni.

È inoltre possibile verificare le applicazioni ei vantaggi dell'RPA nel settore assicurativo , sanitario e finanziario .

2. Orchestrazione, automazione e risposta della sicurezza (SOAR)

I sistemi SOAR sono in genere una serie di soluzioni che consentono alle aziende di raccogliere dati sulle minacce alla sicurezza e rispondere di conseguenza agli incidenti di sicurezza senza alcuna interferenza manuale. Come spiegato da Gartner , questa categoria SOAR può essere applicata a qualsiasi strumento che definisca, assegna priorità, standardizza e automatizza le funzioni di risposta agli incidenti.

Le piattaforme SOAR consentono operazioni di orchestrazione su più processi e strumenti di sicurezza. Tali piattaforme supportano anche flussi di lavoro di sicurezza automatizzati, automazione dei report ed esecuzione di policy e possono essere facilmente utilizzate da qualsiasi organizzazione per automatizzare la gestione delle vulnerabilità e la correzione.

3. Rilevamento e risposta estesa (XDR)

Le soluzioni Extended Detection and Response (XDR) sono note come l'evoluzione del rilevamento e risposta degli endpoint (EDR) e del rilevamento e risposta della rete (NDR). Lo scopo di XDR è consolidare i dati da tutto l'ambiente di sicurezza costituito da endpoint, sistemi cloud, reti e altro ancora. In questo modo, i sistemi possono identificare gli attacchi invasivi che si nascondono tra silos di dati e livelli di sicurezza.

XDR può anche compilare automaticamente i dati di telemetria all'interno di una storia di attacco che aiuta gli analisti a ottenere informazioni su tutto ciò di cui hanno bisogno per indagare e rispondere. Questo sistema di strumenti automatizzati può anche collaborare direttamente con gli strumenti di sicurezza per eseguire risposte automatizzate, rendendolo una piattaforma di automazione completa per la risposta e l'indagine sugli incidenti.

Le funzionalità di automazione XDR includono:

- Correlazione di avvisi e dati correlati: XDR traccia automaticamente le catene di eventi per determinare le cause principali, raggruppa spesso gli avvisi correlati e crea sequenze temporali di attacco

- Orchestrazione della risposta: l'XDR consente una risposta automatizzata tramite la ricca integrazione dell'API, nonché risposte manuali tramite l'interfaccia utente dell'analista con più strumenti di sicurezza.

- Rilevamento basato sull'apprendimento automatico : qui, XDR include metodi semi-supervisionati e supervisionati per determinare le minacce zero-day e non tradizionali. Queste minacce si basano su basi comportamentali e altri attacchi che hanno già violato il perimetro di sicurezza

- Interfaccia utente centralizzata (UI): XDR include un'interfaccia per rivedere gli avvisi, condurre indagini forensi approfondite e gestire azioni automatizzate per rimediare alle minacce

Miglioramento nel tempo : gli algoritmi di apprendimento automatico X DR diventano gradualmente più efficaci nel rilevare una gamma più ampia di attacchi nel tempo.

Seguono le aziende di processi di automazione della sicurezza generica

Ogni strumento di automazione della sicurezza funziona in modo diverso, motivo per cui probabilmente avresti bisogno dei servizi di consulenza DevOps per guidarti. Tuttavia, per darti un'idea di base, di seguito è riportato un processo generico seguito da un sistema di sicurezza automatizzato per mantenere la sicurezza e la conformità.

In molti casi, un sistema di sicurezza automatizzato eseguirà solo uno o più di questi passaggi e il resto richiederà un analista umano:

1. Emulare le fasi investigative degli analisti della sicurezza umana

Ciò include la ricezione di avvisi dagli strumenti di sicurezza, l'integrazione con altri dati o informazioni sulle minacce e l'analisi se un avviso è un incidente di sicurezza effettivo o meno.

2. Determinazione dell'azione reattiva

Ciò include la determinazione dell'incidente di sicurezza in corso e la scelta del playbook di sicurezza o del processo automatizzato più appropriato.

3. Contenimento ed eradicazione

Qui i sistemi di sicurezza dell'automazione svolgono attività automatizzate utilizzando strumenti di sicurezza o altri sistemi informatici per garantire che la minaccia non si diffonda o causi ulteriori danni. Inoltre, per sradicare le minacce dai sistemi interessati. Ad esempio, nella prima fase dell'automazione, i sistemi possono isolare un sistema infetto dalla rete del server e mitigarlo nella seconda fase.

4. Chiudere il ticket o eseguire l'escalation

In questo caso, i sistemi automatizzati utilizzano protocolli per capire se le azioni automatizzate mitigano con successo la minaccia o se sono necessarie ulteriori azioni. In tal caso, i sistemi collaborano con i sistemi di pianificazione delle chiamate o di cercapersone per allertare gli analisti umani. Questi avvisi contengono informazioni specifiche sull'incidente in corso.

L'automazione può chiudere il ticket se non sono necessarie ulteriori azioni, fornendo un report completo delle minacce rilevate e delle attività eseguite.

Problemi di sicurezza da considerare quando si automatizza la propria attività

I problemi e i rischi per la sicurezza variano da azienda a azienda. Tuttavia, ci sono vari problemi comuni significativamente associati all'automazione della sicurezza. Diamo un'occhiata a loro nel dettaglio:

- I robot di automazione sono privilegiati con l'accesso autenticato alle credenziali riservate richieste per l'accesso ai database e alle applicazioni interne. La preoccupazione principale è esporre queste credenziali che possono mettere in pericolo le informazioni riservate della tua azienda.

- I sistemi automatizzati sono autorizzati ad accedere ai dati sensibili dell'utente per spostare tali dati attraverso uno specifico processo aziendale, un passo alla volta. Tuttavia, questi dati possono essere esposti tramite log, report o dashboard, compromettendo l'integrità della sicurezza.

- Un'altra preoccupazione importante è l'accesso non autorizzato ai processi aziendali in cui possono essere visualizzati o utilizzati dai dipendenti che non dispongono dell'autorizzazione per farlo. Ciò può anche portare a una cosiddetta violazione della sicurezza interna.

Affrontare questi potenziali problemi di sicurezza aiuterà la tua azienda a garantire la sicurezza dei suoi processi automatizzati. Nel frattempo, puoi anche eliminare le minacce alla sicurezza esistenti.

È necessario conoscere le pratiche di sicurezza e conformità dell'automazione

Per combattere con successo le minacce dannose, devi anche essere a conoscenza delle pratiche di sicurezza e automazione per un'infrastruttura conforme. Ecco le quattro principali pratiche di automazione della sicurezza che puoi seguire come principiante per iniziare:

1. Prestare attenzione all'accesso ai documenti

È estremamente importante controllare chi può visualizzare, modificare e condividere le informazioni all'interno dei sistemi e dei dispositivi aziendali. Puoi farlo stabilendo i diritti di amministratore e utente.

Puoi anche specificare chi ha autorizzato i dati: un individuo, più persone o tutti i destinatari nel tuo modulo. Ad esempio, se disponi di un rapporto dettagliato che può essere accessibile a un manager della tua azienda, nessun altro individuo potrà accedervi.

2. Cripta i tuoi dati

La crittografia dei dati funge da ulteriore livello di protezione per qualsiasi autorizzazione di pagamento, dati privati dei clienti o dati riservati degli utenti richiesti nei processi aziendali automatizzati. Inutile dire che tali dati devono essere trasferiti solo tramite canali protetti.

È possibile seguire il metodo di crittografia TLS, utilizzato per passare le credenziali utente, l'autenticazione e i dati di autorizzazione per qualsiasi applicazione basata sul Web ospitata o distribuzione di servizi Web.

3. Previeni la perdita di dati con gli audit trail

Un audit trail è un record cronologico di tutte le modifiche apportate a un database o file. Questi audit trail sono utili quando si identificano le modifiche apportate a un documento.

Qualsiasi attività svolta all'interno di un sistema può passare inosservata senza un audit trail. Pertanto, l'implementazione della pratica dell'audit trail è preziosa per analizzare e rilevare attività insolite ed errori di sistema.

4. Prestare attenzione alla conformità specifica del settore

I settori legale, bancario, fintech e sanitario hanno rigidi protocolli normativi . Il mancato rispetto comporta sanzioni. Ad esempio, l'incompatibilità con la legge HIPAA nel settore sanitario può costare da $ 100 a $ 50.000, insieme ad alcune violazioni che comportano una pena fino a 10 anni di carcere.

Il moderno mondo degli affari richiede che un'azienda si attenga a severi standard di sicurezza e conformità per regolamentare in modo sicuro e sostenibile a lungo termine. Fortunatamente, la scelta del giusto processo di sviluppo prodotto , degli strumenti di automazione e dei servizi DevOps può aiutarti a raggiungere i tuoi obiettivi di sicurezza.

In che modo Appinventiv può aiutarti con l'automazione e la conformità della sicurezza?

Appinventiv offre servizi di consulenza DevOps completi che possono essere utilizzati per qualsiasi applicazione, dai sistemi rivolti ai consumatori ai prodotti su larga scala aziendale. Per avviare la tua transizione a DevOps, i nostri consulenti DevOps effettuano un'analisi completa dei tuoi requisiti e ti aiutano a visualizzare i risultati.

I nostri consulenti ti guidano anche attraverso l'intero processo DevOps attraverso un'ottima collaborazione, best practice e strumenti all'avanguardia, aiutando così la tua organizzazione a ottenere una maggiore frequenza e affidabilità delle versioni del software. Parla con i nostri esperti per iniziare.