Come evitare di essere etichettati come "sito Web dannoso" da Google

Pubblicato: 2012-03-15 Di recente i miei blog più piccoli su un server condiviso sono stati violati e iniettati con codice malizioso. Non avevo aggiornato nessuno script su nessuno di questi siti poiché non stavo pubblicando molti contenuti su di essi.

Di recente i miei blog più piccoli su un server condiviso sono stati violati e iniettati con codice malizioso. Non avevo aggiornato nessuno script su nessuno di questi siti poiché non stavo pubblicando molti contenuti su di essi.

File Thumb sfruttati

Di seguito è riportata una copia di un'e-mail che ho ricevuto da Bluehost che si è preso la libertà di risolvere il problema e mi ha consigliato di aggiornare tutti gli script ora.

Gentile Cliente,

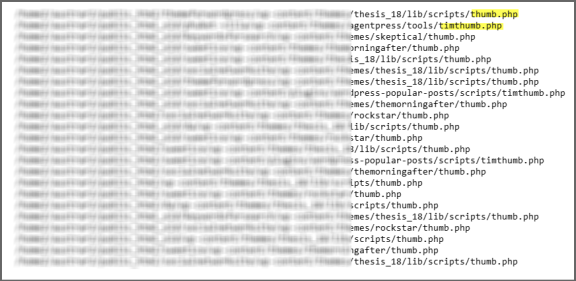

Questo è un avviso di cortesia che abbiamo trovato e corretto file timthumb.php sfruttabili sul tuo account australia-wine.com, che sono elencati di seguito.

Anche se abbiamo corretto questi file, ti consigliamo di assicurarti che tutti i potenziali exploit siano corretti sul tuo account. È meglio farlo aggiornando tutti gli script, i plug-in, i moduli e i temi del tuo account all'ultima versione.

In qualità di proprietario dell'account, sei responsabile di mantenere il contenuto ospitato libero da software dannoso. Per assistenza tecnica, puoi anche contattare il nostro team di chat da Bluehost.com o andando direttamente a:

http://www.bluehost.com/chat

Il file timthumb.php è uno script comunemente usato nei temi e nei plugin di WordPress (e altri software) per ridimensionare le immagini.

L'exploit consente a un utente malintenzionato di caricare e creare arbitrariamente file e/o cartelle sul tuo account, che possono quindi essere utilizzati per una serie di attività dannose, inclusi, a titolo esemplificativo ma non esaustivo, defacement, browser high-jacking e infezioni, raccolta di dati e altro ancora.

Dopo che un sito è stato sfruttato, può portare a essere etichettato come "Sito Web dannoso" da Google o da altre autorità di sicurezza.

Qualsiasi file timthumb.php inferiore alla versione 1.35, ma superiore alla versione 1.09 è considerato vulnerabile, a meno che non venga aggiornato. Per evitare che vengano compromessi, ti consigliamo di aggiornare tutte le istanze di timthumb.php alla versione 2.0 o di applicare una patch ai file vulnerabili esistenti.

Si noti che l'applicazione di patch ai file richiede una conoscenza più approfondita del linguaggio di scripting PHP.

La versione aggiornata di timthumb.php può essere trovata qui:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

Abbiamo automaticamente corretto i seguenti file per te:

Ulteriori informazioni in merito al compromesso possono essere trovate sui seguenti due siti Web, oltre ad altri; tieni presente che tutti i siti Web esterni in questa e-mail non sono affiliati a Bluehost.com in alcun modo e sono solo per riferimento.

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

Puoi vedere chiaramente dallo screenshot sopra che ci sono più file effettuati inclusi temi e plug-in inattivi.

Sicurezza dei file .htaccess di WordPress

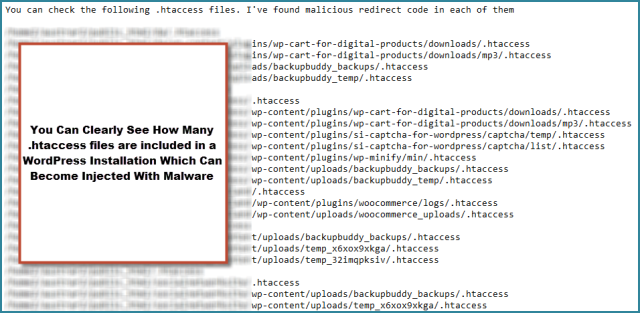

Questo hacking include file .htacces infetti che sono stati iniettati con reindirizzamenti dannosi a un sito che distribuisce malware. Google ha quindi inserito nella lista nera questi blog, il che ha comportato la visualizzazione di un avviso nella SERP di Google e su ogni sito stesso.

Ho già scritto di una soluzione per proteggere ed eseguire il backup dei file .htaccess, tuttavia sono disponibili altre soluzioni tramite plug-in di sicurezza e soluzioni manuali.

Ecco uno screenshot dei file .htaccess infetti

Sono stato fortunato ad aver eseguito il backup completo di tutti questi siti e li ho archiviati lontano dal server o anche i backup avrebbero potuto essere iniettati. L'account Bluehost che utilizzo per ospitare questi siti è anche un account Pro, il che significa che ho avuto accesso a backup giornalieri, settimanali e mensili.

I backup mensili non erano infetti, il che significa che non potevo ripristinarli facilmente dopo aver eliminato i file infetti e quindi aggiornare tutti gli script subito dopo per evitare un'altra iniezione.

Se avessi utilizzato solo un account di hosting condiviso standard e non avessi mantenuto i backup completi fuori sede, la soluzione avrebbe potuto essere molto costosa.

Ho già scritto del motivo per cui è fondamentale aggiornare gli script di WordPress e proteggere il tuo sito WordPress in precedenza e questa ultima iniezione di malware non fa che rafforzare ulteriormente questi problemi di sicurezza.

Esistono diversi modi per scansionare le tue installazioni WordPress per proteggere i tuoi siti WordPress, uno dei quali può essere completato utilizzando un plug-in chiamato website defender.

Sono rimasto un po' sorpreso che Bluehost mi abbia aiutato a risolvere questi problemi dopo aver ricevuto questa e-mail in precedenza.

Sebbene ospitiamo il tuo sito web, non siamo in grado di gestire la sicurezza dei tuoi contenuti. Disponiamo di molteplici misure di sicurezza per impedire che i nostri server vengano violati, inclusa la prevenzione contro gli attacchi di forza bruta e una stretta sicurezza sugli account degli utenti.

Le vulnerabilità effettive che un hacker utilizza per accedere alla tua home directory o alla cartella public_html si trovano spesso negli script stessi.

Per questo motivo, forniamo aggiornamenti tramite SimpleScripts man mano che vengono resi disponibili e offriamo anche backup del server di cortesia e un'utilità di backup in cPanel, che puoi utilizzare per scattare istantanee parziali o complete del tuo account ogni volta che ne senti la necessità.

Riguardo a quale script è stato sfruttato per consentire l'accesso al tuo account, non saremmo incerti su cosa sia stato utilizzato, poiché la maggior parte degli exploit utilizza pagine standard nel tuo account con richieste insolitamente formate per iniettare il proprio contenuto nel tuo sito.

Esistono più risorse online per aiutarti a identificare la causa e ti consigliamo di iniziare con gli autori del software in esecuzione, per vedere se ci sono exploit o aggiornamenti noti di cui il fornitore è a conoscenza.

Ecco un elenco di controllo di sicurezza che puoi rivedere e che può aiutare notevolmente a proteggere i siti dei tuoi account:

- Modifica l'e-mail dell'amministratore sul tuo account.

- Modifica la password del tuo account.

- Modifica la carta di credito in archivio sul tuo account.

- Aggiorna e applica eventuali patch, upgrade o aggiornamenti che il fornitore di terze parti o lo sviluppatore web dei tuoi script potrebbero avere a disposizione.

- Correggere eventuali permessi sui file allentati (questa potrebbe essere la vulnerabilità di exploit più comune) 6. Eliminare tutti gli account FTP non di sistema che sono stati creati o, almeno, modificare le password degli account FTP.

- Rimuovere eventuali host di accesso facendo clic sull'icona "Mysql remoto" e facendo clic su Rimuovi X rossa per ciascuna voce se ci sono voci.

- Controlla i tuoi script per eventuali attacchi Header Injection, attacchi Sql Injection, attacchi Cross-Site Scripting, ecc., nonché le impostazioni del file php.ini.

- Controlla i tuoi computer di casa o di lavoro per virus, trojan o keylogger.

Se i tuoi script sono infetti, potresti voler ripristinare l'ultimo backup di snapshot valido del tuo account. Se anche i tuoi backup sono infetti, potresti prendere in considerazione l'idea di farci ripristinare il tuo account per ricominciare da capo.

La protezione degli script e la protezione del PC sono entrambe responsabilità dell'utente.

I programmi che gestiscono i siti basati su database sono vulnerabili agli hacker, che possono (e lo fanno) sfruttare i bug in quei programmi per ottenere l'accesso non autorizzato al tuo sito. Sebbene i nostri server siano eccezionalmente sicuri, i tuoi script potrebbero non esserlo.

La migliore linea d'azione è mantenere sempre aggiornati i tuoi script, il tuo codice pulito e le tue password sicure. Ecco alcuni passaggi che possono aiutarti a proteggere il tuo sito.

Esistono solo due modi in cui un account può essere infettato:

- Stai eseguendo uno script non sicuro sul tuo account che viene utilizzato per entrare.

- Il tuo computer è infetto e hanno violato il tuo account tramite il tuo stesso computer o afferrando la tua password.

La protezione degli script e la protezione del PC sono entrambe responsabilità dell'utente.

Offriamo aggiornamenti tramite il nostro strumento Simple Script in cpanel se questo è ciò che hai utilizzato per installare i tuoi script per mantenerli al sicuro. Ecco alcuni passaggi che possono aiutarti a proteggere il tuo sito.

Ecco la nostra checklist di sicurezza del sito per aiutare a proteggere l'account:

- https://my.bluehost.com/cgi/help/511

- Suggerimenti per la pulizia e la protezione del tuo sito Web – StopBadware.org http://www.stopbadware.org/home/security

Come rimuovere il messaggio “Questo sito potrebbe danneggiare il tuo computer ”

- http://25yearsofprogramming.com/blog/20071223.htm

Come evitare che il tuo sito venga hackerato. Come riparare un sito danneggiato.

Precauzioni di sicurezza del sito web

- http://25yearsofprogramming.com/blog/20070705.htm

Prevenzione

- Questi attacchi dannosi e iniezioni di malware avrebbero potuto essere evitati aggiornando tutti i plugin, i temi e gli script.

- Crea e archivia sempre un backup completo regolare di tutte le installazioni di WordPress fuori sede in un luogo sicuro.

- Installa ed esegui un software antivirus sul tuo computer locale

- Personalmente ho trovato Google Chrome più insicuro di IE o Firefox