Quanto costa sviluppare uno strumento di penetration test come Kali Linux?

Pubblicato: 2024-01-16I test di penetrazione sono parte integrante della sicurezza informatica e fungono da prima linea di difesa per identificare e mitigare le vulnerabilità. Si tratta di un approccio strategico che consente alle organizzazioni di rafforzare le proprie difese contro potenziali minacce informatiche. L’efficacia di questa pratica risiede nella sua natura proattiva, individuando i punti deboli e rafforzando la sicurezza prima che si verifichino violazioni. Nel mezzo dell’escalation delle minacce digitali, il ruolo di tali test diventa ancora più fondamentale.

Gli imprenditori che si avventurano nel campo della sicurezza informatica devono essere ben informati sui costi per sviluppare uno strumento di test di penetrazione. Questa conoscenza è fondamentale per una pianificazione efficace e un’allocazione delle risorse.

Lo sviluppo di uno strumento completo come Kali Linux comporta investimenti significativi nella ricerca, nel personale qualificato e nella tecnologia avanzata. La traiettoria di crescita del mercato sottolinea ulteriormente la rilevanza e la potenziale redditività di tali iniziative.

Per darti un’idea approssimativa, il costo per sviluppare un’app di penetration test come Kali Linux può variare da $ 40.000 a $ 300.000. Esistono diversi fattori che possono influire sul budget complessivo di sviluppo, come la complessità dell'app, le funzionalità da integrare, i tempi di consegna dell'app, ecc.

Le tendenze attuali suggeriscono che si prevede che il mercato globale dei penetration test crescerà fino a raggiungere i 4,1 miliardi di dollari entro il 2030, evidenziando la portata e la domanda in espansione in questo settore. In questo blog esploriamo in dettaglio le implicazioni finanziarie della creazione di uno strumento di penetration test all'avanguardia. Ma prima, esaminiamo rapidamente i motivi principali per disporre di uno strumento di test di penetrazione.

Comprendere i vantaggi degli strumenti di penetration test

Kali Linux è una piattaforma di test di penetrazione open source molto apprezzata per la sua vasta gamma di strumenti di sicurezza informatica e la perfetta integrazione per scopi di hacking etico. Ha guadagnato una popolarità diffusa tra i professionisti della sicurezza informatica, i penetration tester e gli appassionati grazie al suo set di strumenti completo progettato specificamente per valutazioni di sicurezza, analisi forensi e test di vulnerabilità.

La popolarità di Kali Linux deriva dalla sua interfaccia user-friendly, dall'ampia documentazione e dagli aggiornamenti regolari. L'app offre un vasto repository di software preinstallato, che semplifica il processo di test e protezione delle reti. Ciò lo rende uno strumento indispensabile per individui e organizzazioni impegnati a rafforzare le proprie difese digitali.

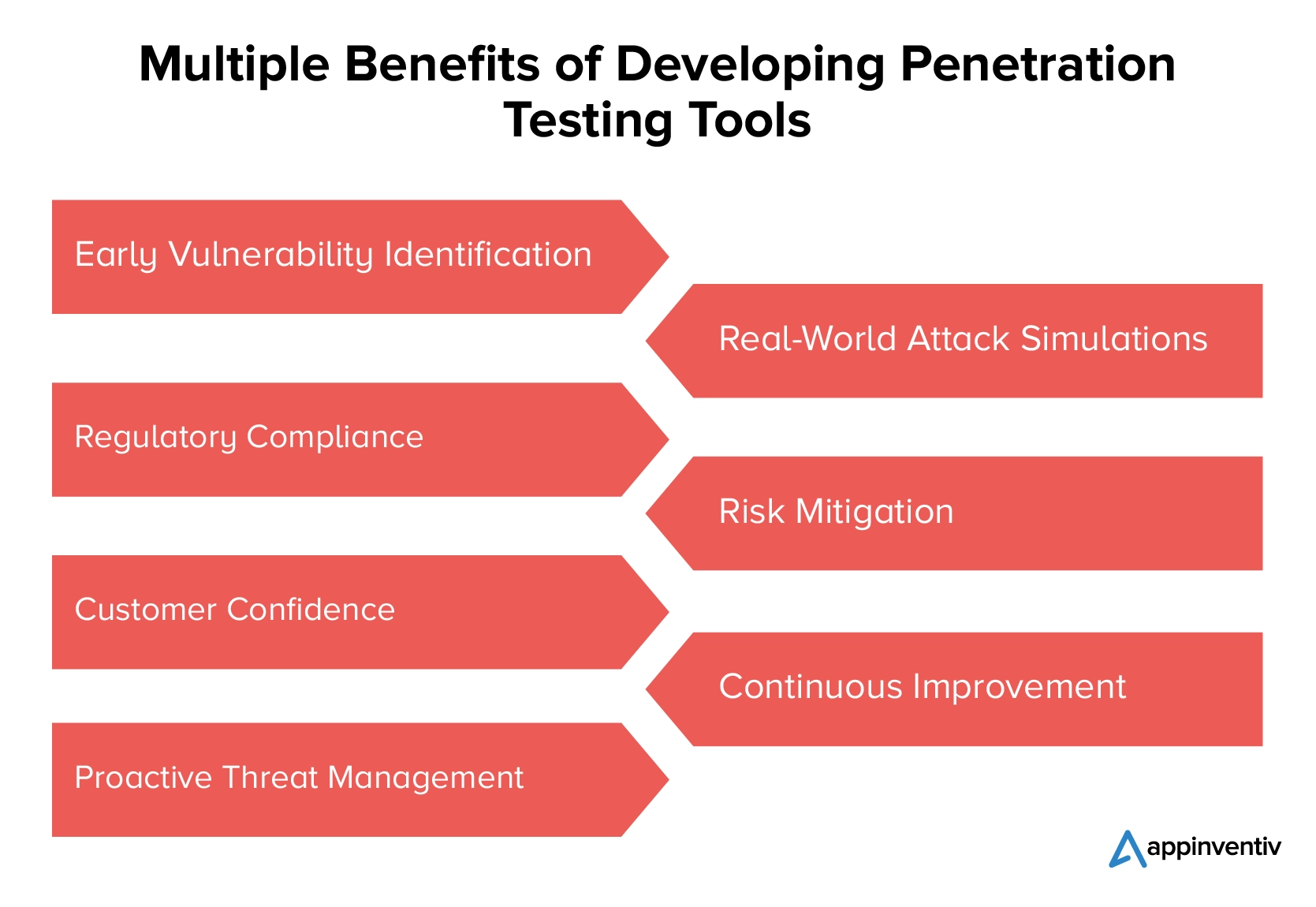

Gli strumenti di penetration test sono essenziali nel moderno panorama della sicurezza informatica. Il loro ruolo nella protezione delle risorse digitali non ha eguali e offre numerosi vantaggi. Esaminiamo in dettaglio i principali vantaggi dello strumento di test di penetrazione di seguito.

1. Identificazione precoce della vulnerabilità

Lo sviluppo di strumenti di penetration test è essenziale affinché le organizzazioni possano identificare in modo proattivo le vulnerabilità nelle loro reti e sistemi. Il rilevamento precoce lascia il posto a un intervento tempestivo, prevenendo il potenziale sfruttamento da parte di soggetti malintenzionati.

[Leggi anche: Sistema immunitario digitale: come protegge la tua azienda dagli attacchi informatici]

2. Simulazioni di attacchi nel mondo reale

Questi strumenti consentono alle organizzazioni di simulare attacchi informatici nel mondo reale, offrendo un’esplorazione pratica delle potenziali minacce. Replicando scenari di attacco autentici, le aziende possono rafforzare le proprie misure di sicurezza, sfruttando le informazioni pratiche acquisite da queste simulazioni per migliorare la resilienza complessiva della sicurezza informatica.

3. Conformità normativa

Gli strumenti di penetration test sono fondamentali per aiutare le aziende ad aderire a diversi standard e normative sulla sicurezza informatica. Contribuiscono garantendo che le pratiche di sicurezza informatica di un'organizzazione si allineino perfettamente ai requisiti legali, riducendo così al minimo il rischio di non conformità.

4. Mitigazione del rischio

Un vantaggio chiave degli strumenti di penetration test risiede nella loro capacità di mitigare i rischi legati a costose violazioni dei dati e tempi di inattività del sistema. Identificando e affrontando tempestivamente le vulnerabilità, questi strumenti contribuiscono in modo significativo alla riduzione complessiva del rischio.

5. Fiducia del cliente

Lo sviluppo e l'implementazione di strumenti di test di penetrazione infondono fiducia nei clienti, dimostrando un fermo impegno nei confronti della protezione dei dati. Le aziende che testano e proteggono proattivamente i propri sistemi dimostrano uno sforzo dedicato per salvaguardare le informazioni sensibili. Ciò può rafforzare la fiducia dei clienti e favorire la fidelizzazione a lungo termine.

6. Miglioramento continuo

Gli strumenti di penetration test svolgono un ruolo cruciale nel promuovere il miglioramento continuo delle strategie e dei protocolli di sicurezza. Attraverso valutazioni regolari e risoluzione proattiva delle vulnerabilità, le organizzazioni possono adattare ed evolvere le proprie misure di sicurezza.

7. Gestione proattiva delle minacce

Gli strumenti di penetration test forniscono informazioni preziose per la gestione proattiva delle minacce e la pianificazione della risposta. L’identificazione anticipata dei potenziali rischi consente alle organizzazioni di sviluppare strategie efficaci per mitigarli. Questo approccio proattivo riduce significativamente la probabilità di incidenti di sicurezza, migliorando la sicurezza informatica complessiva.

I vantaggi dello strumento di penetration test vanno oltre le semplici valutazioni della sicurezza. Sono parte integrante della definizione della strategia complessiva di sicurezza informatica di un'organizzazione. Scoprendo e affrontando le vulnerabilità, questi strumenti svolgono un ruolo cruciale nel rafforzare le difese contro le minacce informatiche in evoluzione.

Fattori che incidono sul costo per sviluppare uno strumento di penetration testing come Kali Linux

Lo sviluppo di uno strumento di test di penetrazione simile a Kali Linux richiede risorse e competenze significative. Ecco i componenti chiave che influenzano il costo di sviluppo dello strumento di penetration test simile a Kali Linux.

Complessità e personalizzazione delle funzionalità di sicurezza

La complessità e la personalizzazione delle funzionalità di sicurezza influenzano in modo significativo il costo di sviluppo di uno strumento di penetration test. Funzionalità di sicurezza avanzate, come la comunicazione crittografata e i sistemi di rilevamento delle intrusioni, richiedono conoscenze specializzate e tempi di sviluppo più lunghi. Tali caratteristiche sono particolarmente rilevanti per settori come quello sanitario e fintech. La personalizzazione, adattata alle esigenze specifiche dell'utente, aggiunge un ulteriore livello di complessità e spesa.

Per uno strumento paragonabile a Kali Linux, è fondamentale l'integrazione di un'ampia gamma di funzionalità di test, dall'analisi di rete alla sicurezza delle applicazioni. Questa diversità di funzionalità garantisce la versatilità dello strumento ma aumenta anche lo sforzo e i costi di sviluppo. Bilanciare attentamente la ricchezza di funzionalità con il rapporto costo-efficacia è fondamentale per sviluppare uno strumento competitivo ed efficiente.

Interfaccia utente e progettazione dell'esperienza per gli strumenti di sicurezza

Nello sviluppo di uno strumento di penetration test, la progettazione dell'interfaccia utente (UI) e dell'esperienza (UX) sono fondamentali. Un'interfaccia utente intuitiva migliora il coinvolgimento degli utenti, rendendo lo strumento accessibile a un'ampia gamma di utenti. Il costo per sviluppare uno strumento di penetration test spesso aumenta con la progettazione UI/UX avanzata a causa della necessità di progettisti esperti e di test approfonditi sugli utenti.

Incorporare funzionalità come dashboard personalizzabili e navigazione semplice può migliorare significativamente la soddisfazione degli utenti. Tuttavia, raggiungere il giusto equilibrio tra funzionalità ed estetica richiede un’attenta pianificazione. Questo equilibrio garantisce che lo strumento non sia solo potente nelle sue capacità ma anche facile da usare ed efficiente nel suo funzionamento.

Archiviazione dei dati e misure di sicurezza negli strumenti di penetration test

L’archiviazione dei dati e le misure di sicurezza sono componenti fondamentali nello sviluppo di strumenti di penetration test. La scelta tra l'archiviazione dei dati basata su cloud o in sede può avere un impatto significativo sul costo complessivo. L'archiviazione nel cloud offre scalabilità e accessibilità, ma potrebbe comportare costi di abbonamento continui. Lo storage on-premise richiede investimenti hardware iniziali e costi di manutenzione.

Le misure di sicurezza, tra cui la crittografia e i protocolli di accesso sicuro, sono essenziali per proteggere i dati sensibili dei test. L'implementazione di robuste funzionalità di sicurezza aumenta i costi di sviluppo ma è vitale per mantenere l'integrità e l'affidabilità dello strumento. Bilanciare questi costi con la necessità di un’archiviazione dei dati sicura ed efficiente è una considerazione chiave nel processo di sviluppo.

Leggi anche: - Sicurezza delle applicazioni cloud: protezione dei dati nel cloud

Integrazione con framework e piattaforme di sicurezza informatica

L’integrazione con i framework e le piattaforme di sicurezza informatica esistenti è essenziale nello sviluppo di uno strumento di test di penetrazione. Questo processo, fondamentale per garantire la compatibilità e migliorare la funzionalità, ha un impatto diretto sui costi di sviluppo dello strumento di penetration testing simile a Kali Linux. È necessario uno sviluppo specializzato per integrarsi con vari framework e sistemi di sicurezza standard del settore.

Tale integrazione non richiede solo competenze tecniche ma anche tempo e risorse, influenzando in modo significativo il budget complessivo. Aggiornamenti continui e controlli di compatibilità sono necessari per mantenere lo strumento rilevante nel panorama in evoluzione della sicurezza informatica. Questi sforzi sono fondamentali per creare uno strumento che sia efficace e adattabile ai cambiamenti dei protocolli e degli standard di sicurezza.

Conformità agli standard normativi sulla sicurezza informatica

Garantire la conformità agli standard normativi sulla sicurezza informatica è un aspetto cruciale dello sviluppo di strumenti di penetration testing. L’adesione a questi standard spesso implica l’integrazione di protocolli di sicurezza specifici e pratiche di gestione dei dati, che possono essere complesse e dispendiose in termini di risorse. Il processo include l'allineamento dello strumento a normative come GDPR, HIPAA o standard ISO, richiedendo ulteriori livelli di funzionalità di sicurezza e privacy.

Questa adesione non solo garantisce la conformità legale, ma migliora anche la fiducia degli utenti e la commerciabilità. Tuttavia, contribuisce in modo significativo al costo complessivo dello sviluppo, poiché richiede conoscenze specialistiche, test rigorosi e aggiornamenti continui per rimanere allineati ai mutevoli panorami normativi.

Competenza del team di sviluppo e considerazioni sulla posizione

La selezione di un team di sviluppo è fondamentale, poiché competenza e posizione influiscono direttamente sul costo complessivo. Gli sviluppatori esperti sono essenziali, soprattutto quando si crea un sofisticato strumento di test di penetrazione come Kali Linux. Portano conoscenze vitali sulla sicurezza informatica e capacità di codifica. La posizione gioca un ruolo chiave; le squadre nelle regioni con un costo della vita più elevato possono aumentare il budget complessivo.

L'outsourcing in regioni più economiche potrebbe sembrare interessante per la riduzione dei costi, ma è fondamentale mantenere un elevato standard di qualità. Bilanciare questi fattori è essenziale per sviluppare uno strumento di test di penetrazione robusto ed efficace senza compromettere la sicurezza e la funzionalità.

Supporto, manutenzione e aggiornamenti di sicurezza continui

Supporto continuo, manutenzione e aggiornamenti di sicurezza rappresentano una parte significativa dei costi del ciclo di vita di uno strumento di test di penetrazione. Questi aspetti sono essenziali per garantire che lo strumento rimanga efficace contro le minacce informatiche emergenti. Aggiornamenti e manutenzione regolari non solo migliorano le capacità dello strumento, ma risolvono anche eventuali vulnerabilità che potrebbero verificarsi nel tempo.

Il costo di sviluppo dello strumento di penetration test simile a Kali Linux include queste spese correnti, che sono cruciali per mantenere la pertinenza e l’efficacia dello strumento nel panorama dinamico della sicurezza informatica. Il budget per il supporto e gli aggiornamenti continui è, quindi, parte integrante dell’investimento totale nello sviluppo di uno strumento di test di penetrazione robusto e affidabile.

Sulla base dei fattori di cui sopra, il costo per sviluppare uno strumento di test di penetrazione come Kali Linux può variare da $ 40.000 a $ 300.000 o più.

Un’attenta considerazione di questi fattori di costo garantisce un approccio equilibrato allo sviluppo di uno strumento robusto. Questa pianificazione strategica è vitale per lanciare uno strumento di test di penetrazione efficace ed efficace nel mercato competitivo della sicurezza informatica.

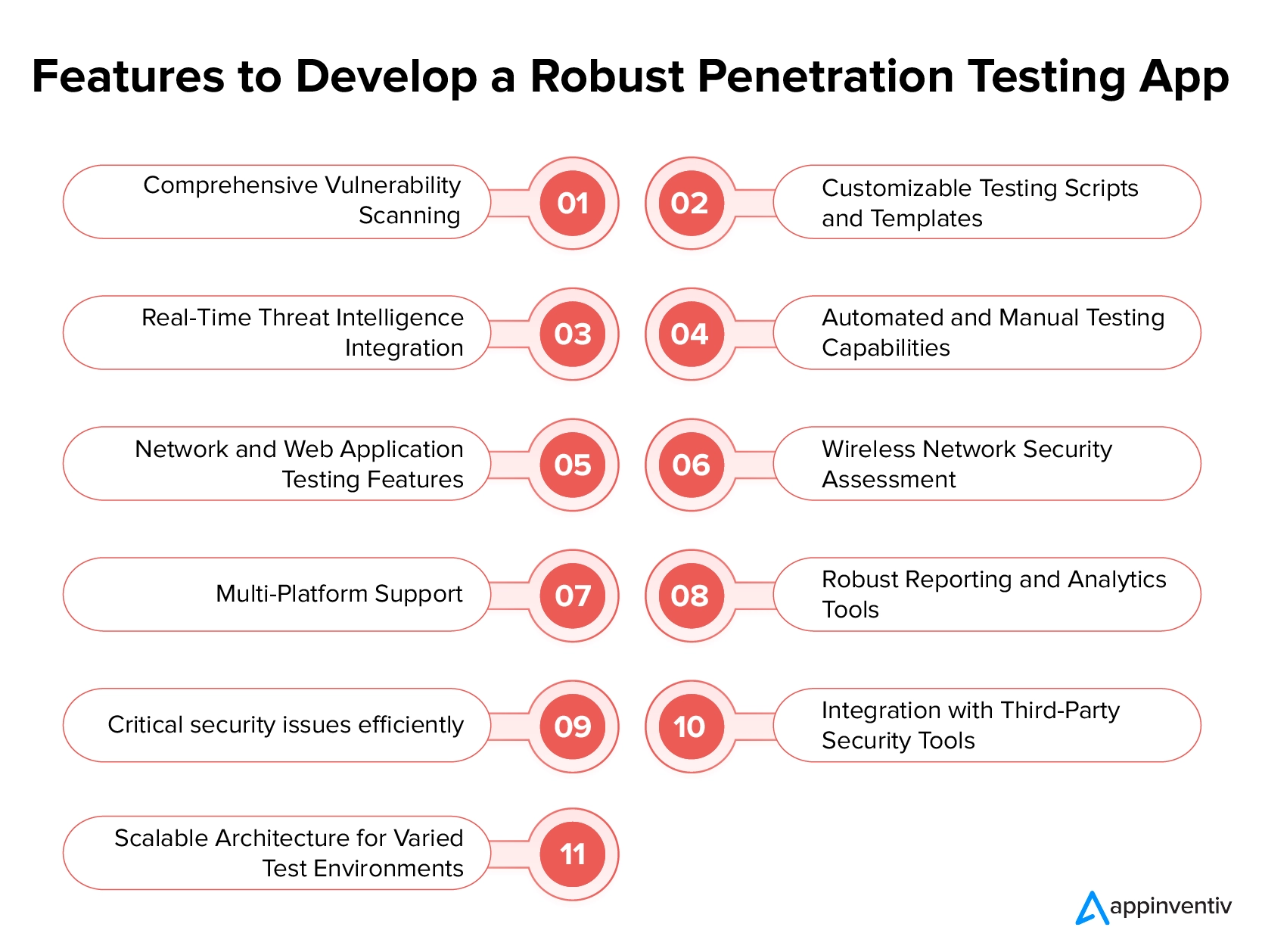

Caratteristiche principali di un software di Penetration Testing come Kali Linux

Nella sicurezza informatica, la funzionalità e l’efficienza del software di penetration test sono fondamentali. Identificare le caratteristiche chiave che definiscono tale software è essenziale per comprenderne le complessità e i costi di sviluppo. Ecco gli attributi critici che distinguono gli strumenti di penetration testing efficaci nel settore.

Scansione completa delle vulnerabilità

La scansione completa delle vulnerabilità è una caratteristica fondamentale nello sviluppo di software per test di penetrazione. Questa capacità consente l'esame approfondito dei sistemi per identificare i punti deboli della sicurezza e le potenziali minacce. Eseguendo la scansione di un'ampia gamma di dispositivi di rete, server e applicazioni, lo strumento garantisce che nessuna vulnerabilità passi inosservata.

Comprende vari tipi di scansioni, inclusi controlli di rete, applicazioni e sistema, per fornire una valutazione completa della sicurezza. Questa funzionalità è vitale per il rilevamento preventivo e la mitigazione delle vulnerabilità, migliorando il livello di sicurezza generale dell'infrastruttura digitale dell'organizzazione.

Script e modelli di test personalizzabili

Script e modelli di test personalizzabili sono essenziali per adattare le valutazioni della sicurezza ad ambienti specifici. Questa flessibilità consente agli utenti di modificare e creare script mirati a vulnerabilità uniche del sistema. Nello sviluppo di strumenti di penetration test simili a Kali Linux, questa adattabilità è fondamentale per un'analisi della sicurezza efficace e approfondita. Consente ai tester di simulare una varietà di scenari di attacco, garantendo una copertura completa.

I modelli personalizzati semplificano il processo di test, rendendolo più efficiente e pertinente alle esigenze di sicurezza specifiche dell'organizzazione. Questa personalizzazione è una caratteristica chiave che migliora la funzionalità complessiva e l'efficacia del software di penetration test.

Integrazione dell'intelligence sulle minacce in tempo reale

L’integrazione dell’intelligence sulle minacce in tempo reale è fondamentale per un software di test di penetrazione efficace, garantendo meccanismi di difesa aggiornati. Questa funzionalità consente allo strumento di utilizzare i dati sulle minacce attuali, migliorando la sua capacità di rilevare e rispondere ai rischi emergenti. L’integrazione di questa intelligence incide sui costi di sviluppo di uno strumento di test di penetrazione, poiché richiede l’accesso a database delle minacce continuamente aggiornati.

Consente allo strumento di condurre valutazioni di sicurezza più informate e proattive, essenziali nel panorama delle minacce informatiche in rapida evoluzione. L'intelligence in tempo reale aumenta quindi in modo significativo l'efficacia dello strumento nell'identificazione delle vulnerabilità e nella salvaguardia delle risorse digitali dalle nuove minacce.

Funzionalità di test automatizzati e manuali

Le funzionalità di test automatizzati e manuali sono entrambe essenziali in un software di penetration test. L'automazione accelera il processo di test, consentendo una rapida identificazione delle vulnerabilità su una vasta rete. Garantisce una copertura coerente e approfondita senza la necessità di una costante supervisione umana. Con l’avvento della tecnologia AI, si può anche pensare di utilizzare l’intelligenza artificiale nei test.

I test manuali, d’altro canto, sono fondamentali per approfondire sistemi complessi in cui la competenza e l’intuizione umana sono insostituibili. La combinazione di entrambi i metodi fornisce un approccio completo ai test di sicurezza, garantendo che le vulnerabilità sia evidenti che sottili vengano identificate e affrontate. Questa duplice capacità è fondamentale per una solida strategia di difesa della sicurezza informatica.

Funzionalità di test di reti e applicazioni Web

Le funzionalità di test della rete e delle applicazioni Web sono fondamentali nello sviluppo di qualsiasi strumento di test di penetrazione. Queste funzionalità consentono una valutazione completa delle vulnerabilità della rete sia interna che esterna. I test di rete si concentrano sull’identificazione di potenziali lacune di sicurezza nell’infrastruttura, come i punti deboli nei firewall e nei router. Il test delle applicazioni Web è altrettanto cruciale, poiché mira alle vulnerabilità delle applicazioni basate sul Web come SQL injection e cross-site scripting.

Insieme, queste funzionalità forniscono una visione olistica della posizione di sicurezza informatica di un'organizzazione. Sono essenziali per garantire che sia i livelli di rete che le applicazioni rivolte al web siano protetti da potenziali attacchi informatici.

Leggi anche:- Come garantire la sicurezza informatica nell'era dell'IoT

Valutazione della sicurezza della rete wireless

La valutazione della sicurezza della rete wireless è una caratteristica fondamentale in un software di penetration testing. Si tratta di valutare la sicurezza delle reti Wi-Fi contro accessi non autorizzati e vulnerabilità. Questa funzionalità verifica i punti deboli nei protocolli wireless, nei metodi di crittografia e nei processi di autenticazione. Aiuta a identificare potenziali rischi come password deboli, punti di accesso non protetti e suscettibilità ad attacchi come le intercettazioni.

Condurre valutazioni approfondite delle reti wireless è fondamentale, poiché spesso presentano sfide e vulnerabilità diverse rispetto alle reti cablate. Garantire una solida sicurezza wireless è fondamentale per salvaguardare l'integrità complessiva della rete di un'organizzazione e proteggere i dati sensibili.

Supporto multipiattaforma

Il supporto multipiattaforma è una caratteristica distintiva nello sviluppo di strumenti di penetration testing simili a Kali Linux. Questa funzionalità garantisce la compatibilità tra vari sistemi operativi come Windows, Linux, Android, iOS, ecc. Consente ai professionisti della sicurezza di condurre test di penetrazione approfonditi indipendentemente dalla piattaforma su cui sono in esecuzione i loro sistemi di destinazione.

Il supporto multipiattaforma aumenta la versatilità e l'efficacia dello strumento, poiché può adattarsi a diversi ambienti IT. Questa adattabilità è particolarmente importante nelle infrastrutture ad ambiente misto, comuni in molte organizzazioni. Garantire un funzionamento senza interruzioni su diverse piattaforme è essenziale per uno strumento di test di penetrazione completo ed efficace.

Robusti strumenti di reporting e analisi

Robusti strumenti di reporting e analisi sono indispensabili per un software di penetration test efficace. Questi strumenti forniscono approfondimenti dettagliati sulle valutazioni di sicurezza condotte, evidenziando vulnerabilità e potenziali violazioni. Consentono agli utenti di generare report completi che offrono informazioni chiare e utilizzabili per migliorare le misure di sicurezza. Una buona analisi aiuta anche a monitorare i progressi dei miglioramenti della sicurezza nel tempo.

Tali funzionalità sono essenziali affinché le organizzazioni comprendano il proprio livello di sicurezza e prendano decisioni informate. Trasformano i dati grezzi in informazioni di sicurezza significative, consentendo ai team di stabilire più facilmente le priorità e affrontare in modo efficiente i problemi critici di sicurezza.

Integrazione con strumenti di sicurezza di terze parti

L'integrazione con strumenti di sicurezza di terze parti è una caratteristica fondamentale di un software di penetration test. Questa integrazione migliora le capacità dello strumento consentendogli di funzionare in tandem con altre soluzioni di sicurezza. Facilita test completi combinando i punti di forza di diversi strumenti, fornendo un'analisi della sicurezza più completa. Tali integrazioni possono includere scanner di vulnerabilità, sistemi di rilevamento delle intrusioni e strumenti di monitoraggio della rete.

Questa funzionalità è fondamentale per creare un ambiente di sicurezza coeso, consentendo al software di test di penetrazione di sfruttare risorse esterne per approfondimenti più approfonditi e un rilevamento più efficace di potenziali minacce e vulnerabilità.

Architettura scalabile per ambienti di test diversi

Un'architettura scalabile è vitale per adattarsi a vari ambienti di test nel software di penetration testing. Questa flessibilità consente allo strumento di gestire in modo efficiente diverse dimensioni e complessità delle reti. Il costo per sviluppare uno strumento di penetration test è significativamente influenzato dalla necessità di scalabilità.

Consente allo strumento di funzionare altrettanto bene nelle reti di piccole imprese e negli ambienti aziendali di grandi dimensioni. Tale scalabilità garantisce che lo strumento possa crescere e adattarsi alle esigenze in evoluzione dell’organizzazione, rendendolo un investimento a lungo termine nella sicurezza informatica. Questa adattabilità è fondamentale per fornire valore in una vasta gamma di scenari di test e requisiti dei clienti.

Queste caratteristiche non solo definiscono le capacità del software ma ne influenzano anche i costi di sviluppo. Comprenderli è fondamentale per chiunque desideri sviluppare uno strumento paragonabile a Kali Linux in termini di efficienza e portata.

[Leggi anche: Serverless Vs Microservizi: quale architettura dovrebbero scegliere le aziende?]

Passaggi per sviluppare uno strumento di test di penetrazione come Kali Linux

Creare uno strumento di test di penetrazione simile a Kali Linux è un processo complesso ma gratificante. Implica una serie di passaggi strategici e tecnici, ciascuno cruciale per l'efficacia dello strumento. Ecco le fasi dettagliate di sviluppo dello strumento di penetration test, che ti guidano dal concetto iniziale all'implementazione finale.

Passaggio 1: definire i requisiti e l'ambito dello strumento di test di sicurezza

Inizia identificando le esigenze e gli obiettivi di sicurezza specifici. Un’analisi dettagliata è essenziale per stabilire la portata e gli obiettivi, formando un modello per il processo di sviluppo. Questa fase iniziale pone le basi per uno strumento mirato ed efficace.

Passaggio 2: scegliere lo stack tecnologico giusto per la sicurezza informatica

La selezione dello stack tecnologico appropriato è fondamentale. Dovrebbe essere in linea con i requisiti di funzionalità e scalabilità del tuo strumento. Questa decisione ha un impatto significativo sulle prestazioni e sulle capacità di sicurezza, influenzando l'efficacia complessiva dello strumento.

Passaggio 3: sviluppo di funzionalità principali per i test di penetrazione

Concentrati sulla creazione delle funzionalità primarie, dando priorità a funzionalità come la scansione delle vulnerabilità e l'analisi della rete. Assicurati che le funzionalità principali siano in linea con l'ambito e i requisiti definiti, ponendo le basi per uno strumento robusto.

Passaggio 4: test e iterazione delle funzionalità di sicurezza

Test e iterazioni approfonditi sono fondamentali per perfezionare le funzionalità dello strumento. Test rigorosi identificano e correggono eventuali difetti di sicurezza, garantendo l'affidabilità e l'efficacia dello strumento.

Fase 5: distribuzione e integrazione negli ambienti di sicurezza informatica

Distribuisci con successo lo strumento in vari ambienti di sicurezza informatica. Questa fase è essenziale per garantire una perfetta integrazione con i sistemi esistenti e l’applicabilità nel mondo reale.

Passaggio 6: fornire supporto continuo e aggiornamenti di sicurezza

La fase finale di supporto continuo e aggiornamenti di sicurezza regolari è fondamentale per mantenere la pertinenza e l'efficacia dello strumento in un panorama informatico in evoluzione, completando le fasi di sviluppo dello strumento di test di penetrazione.

Questi passaggi costituiscono la spina dorsale di un progetto di sviluppo di strumenti di penetration test di successo. L’adesione ad essi garantisce la creazione di uno strumento potente e affidabile, in grado di affrontare le sfide dinamiche della sicurezza informatica.

Appinventiv è il tuo partner affidabile nello sviluppo di strumenti di Penetration Testing

Appinventiv è una società di sviluppo software specializzata nella creazione di soluzioni tecnologiche avanzate, inclusi strumenti paragonabili a Kali Linux. La nostra esperienza nello sviluppo di strumenti di sicurezza informatica è supportata da un team di professionisti esperti dedicati a fornire soluzioni di sicurezza di prim’ordine. Comprendiamo che il costo di sviluppo dello strumento di penetration test simile a Kali Linux può essere una considerazione significativa per i nostri clienti. Ecco perché ci concentriamo sulla fornitura di strumenti convenienti ma potenti, personalizzati per soddisfare le diverse esigenze di sicurezza.

Il nostro approccio combina tecnologia innovativa con pianificazione strategica, garantendo ai nostri clienti il miglior valore senza compromettere la qualità. Diamo priorità alle tue preoccupazioni in materia di sicurezza, offrendo soluzioni personalizzate in linea con i tuoi requisiti specifici. Con Appinventiv, ottieni un partner impegnato a migliorare la tua posizione di sicurezza informatica.

Abbiamo avuto il piacere di fornire soluzioni software di prim'ordine a clienti come IKEA, Adidas, KFC e Domino's, solo per citarne alcuni. Affidati a noi per guidarti attraverso ogni fase, dall'ideazione iniziale all'implementazione e oltre, garantendo che il tuo investimento nella sicurezza informatica produca i massimi rendimenti.

Connettiti con noi adesso.

Domande frequenti

D. Quanto costa lo sviluppo di strumenti per test di penetrazione?

R. Il costo per sviluppare uno strumento di penetration test varia ampiamente in base a fattori quali la complessità delle funzionalità, i protocolli di sicurezza e i requisiti di integrazione. L’intervallo di solito va da $ 40.000 a $ 300.000. Gli strumenti di base con funzionalità standard sono più convenienti, mentre gli strumenti avanzati con funzionalità sofisticate possono essere notevolmente più costosi.

D. Come è possibile ottenere la scalabilità negli strumenti di penetration test per organizzazioni di diverse dimensioni?

R. La scalabilità negli strumenti di penetration test si ottiene progettando un'architettura flessibile in grado di adattarsi a diverse dimensioni e complessità della rete. Ciò comporta l’utilizzo di progetti modulari e soluzioni basate su cloud per soddisfare le esigenze in evoluzione sia delle piccole imprese che delle grandi imprese.

D. Quali sono le sfide comuni affrontate durante lo sviluppo di uno strumento di penetration testing?

R. Le sfide comuni includono la garanzia di una copertura di sicurezza completa, l'integrazione con vari framework di sicurezza informatica, il mantenimento della facilità d'uso fornendo funzionalità avanzate e il rispetto della conformità normativa. Anche bilanciare l’innovazione con la praticità e l’efficacia in termini di costi è una sfida fondamentale.

D. Quanto tempo ci vuole per sviluppare uno strumento di test di penetrazione come Kali Linux?

R. Il tempo di sviluppo di un sofisticato strumento di penetration test come Kali Linux richiede in genere diversi mesi o anni, a seconda dell'ambito, delle funzionalità desiderate e del livello di personalizzazione. Il processo prevede attività di ricerca, sviluppo, test e perfezionamento approfonditi per garantire uno strumento robusto ed efficace.