Perché è fondamentale aggiornare gli script di WordPress e proteggere il tuo sito

Pubblicato: 2012-03-07 La causa più comune di siti Web compromessi e iniezioni di malware per gli utenti di WordPress sono script obsoleti come plug-in, temi e WordPress stesso.

La causa più comune di siti Web compromessi e iniezioni di malware per gli utenti di WordPress sono script obsoleti come plug-in, temi e WordPress stesso.

Se non aggiorni tutti i tuoi script e non proteggi WordPress, potresti scoprire che il tuo sito viene violato e iniettato con malware o codice dannoso di qualche tipo.

Se un hacker può accedere tramite uno script obsoleto su un sito, può accedere a tutti i tuoi siti e database su quel server.

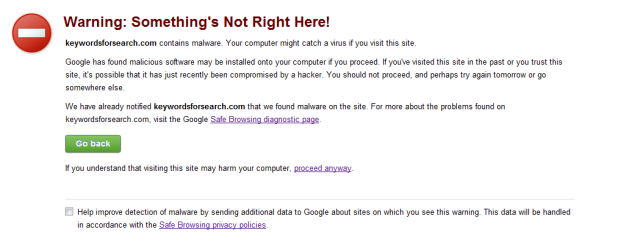

Questo è come normalmente scoprirai:

Quello che succede è che un hacker può accedere a script vulnerabili che hanno problemi di sicurezza noti prima di aggiornare il plugin o il tema.

Possono quindi iniettare malware e potresti scaricare accidentalmente un trojan o un altro file dannoso sul tuo computer locale se tu o un visitatore del sito fate clic su un collegamento sul sito infetto.

Un altro modo in cui hackerano il tuo sito è tramite uno script obsoleto e ottengono l'accesso al tuo server e aggiungono reindirizzamenti dannosi nel tuo file .htaccess in modo che il tuo sito reindirizzi a un sito che distribuisce malware. Ciò farà sì che il bot di Google riporti che il tuo sito è associato a malware.

Di recente ho scoperto che un vecchio blog che non utilizzo molto spesso è stato infettato e ho notato l'avviso in Strumenti per i Webmaster di Google. Il punto di ingresso più comune sarebbe stato uno script obsoleto poiché non ho aggiornato alcun plugin o tema su quel sito per diversi mesi.

Nota: l'avviso viene visualizzato solo quando si utilizza un browser Google o Firefox o quando si visualizzano le pagine dei risultati di ricerca di Google. Non è stato visualizzato utilizzando Internet Explorer o nelle SERP di Bing.

Contatta il tuo host

Ho contattato il mio host per sapere cosa fare e questa è la loro risposta:

Il malware sul tuo account che non hai inserito indica che un utente malintenzionato ha trovato e sfruttato una vulnerabilità in uno script sul tuo account. Il server non è stato compromesso, solo il tuo account sul server.

Ciò accade a causa di codice non sicuro o installazioni obsolete di script basati su Php/MySQL come WordPress.

Come faccio ad aggiornare i miei script senza accedere alla mia dashboard dal front-end?

Lo faresti semplicemente attraverso i file e cPanel direttamente. Se non hai le conoscenze su come correggere il codice da solo, puoi sempre contattare una società di sicurezza del sito web

La migliore società di sicurezza del sito Web che posso consigliare è http://wewatchyourwebsite.com

I programmi che gestiscono i siti basati su database sono vulnerabili agli hacker, che possono (e lo fanno) sfruttare i bug in quei programmi per ottenere l'accesso non autorizzato al tuo sito. Sebbene i nostri server siano eccezionalmente sicuri, i tuoi script potrebbero non esserlo.

La migliore linea d'azione è mantenere sempre aggiornati i tuoi script, il tuo codice pulito e le tue password sicure. Ecco alcuni passaggi che possono aiutarti a proteggere il tuo sito.

Esistono solo due modi in cui un account può essere infettato:

- Stai eseguendo uno script non sicuro sul tuo account che viene utilizzato per entrare.

- Il tuo computer è infetto e hanno violato il tuo account tramite il tuo stesso computer o afferrando la tua password.

La protezione degli script e la protezione del PC sono entrambe responsabilità dell'utente.

Che cosa è effettivamente successo

L'hacker ha ottenuto l'accesso al mio server da un plug-in scaduto e questa è la risposta del mio host:

Sembra che il tuo account di hosting sia stato violato. /home2/austrar2/public_html/da/.htaccess ha un codice di reindirizzamento dannoso. Ti consigliamo di rivedere i tuoi file per ulteriori contenuti dannosi. Ti consiglio anche questo: .

Impossibile accedere al sito compromesso

Potresti scoprire che non puoi accedere alla dashboard di WordPress, come nel mio caso quando utilizzavo Google Chrome.

Il tuo database sarà probabilmente infettato da malware, quindi l'unico modo per riparare il tuo sito è ripristinare il backup che è stato eseguito prima che l'hacking e il malware venissero iniettati.

Correzione del sito hackerato

Invece di perdere tempo a cercare di riparare tutti i file .htaccess, ho semplicemente eliminato l'intera public_folder e tutti i database dal mio server e ripristinato i backup completi.

In realtà ho scoperto che tutti i miei file .htaccess su quel server contenevano reindirizzamenti a un sito russo

Il ripristino è stato molto semplice perché faccio sempre un backup completo dopo aver aggiunto nuovi post e ne memorizzo copie in più posizioni.

Alcune delle posizioni migliori per archiviare il backup completo sono:

- Computer locale

- Disco rigido esterno o memory stick

- Dropbox

- Amazon s3

Se esegui il backup completo dopo ogni nuovo post del blog e lo copi in più posizioni di archiviazione esterne, non hai nulla di cui preoccuparti.

Sicurezza informatica locale

Assicurati di utilizzare un antivirus se memorizzi il backup completo sul tuo computer locale. Se non hai installato l'antivirus, ecco un collegamento a un download gratuito di Microsoft Security Essentials per gli utenti Windows.

Cosa succede se non memorizzi il backup completo fuori sede?

Ecco un esempio reale di cosa è successo a 4800 siti Web compromessi persi senza possibilità di recupero!

Ripristino del backup di WordPress

Uso il miglior plug-in di backup e ripristino per WordPress, backupbuddy, che è stato molto utile anche per ripristinare i backup e passare a un nuovo server, host o dominio.

La maggior parte degli host fornisce solo backup notturni che potrebbero anche essere interessati, quindi sarebbero inutili. Prendere i tuoi backup notturni e archiviarli lontano dal tuo server in un luogo sicuro è il modo migliore per assicurarti di avere backup completi che non contengano malware.

Prevenire l'hacking

Ecco un elenco di controllo di sicurezza che puoi rivedere e che può aiutare notevolmente a proteggere i siti dei tuoi account:

1. Modifica l'e-mail dell'amministratore sul tuo account.

2. Modifica la password del tuo account.

3. Modifica la carta di credito in archivio sul tuo account.

4. Aggiorna e applica eventuali patch, upgrade o aggiornamenti che il fornitore di terze parti o lo sviluppatore web dei tuoi script potrebbero avere a disposizione.

5. Correggi eventuali permessi sui file sciolti (questa potrebbe essere la vulnerabilità di exploit più comune)

6. Eliminare tutti gli account FTP non di sistema che sono stati creati o, almeno, modificare le password negli account FTP.

7. Rimuovere eventuali host di accesso facendo clic sull'icona "Mysql remoto" e facendo clic su Rimuovi X rossa accanto a ciascuna voce se sono presenti voci.

8. Controlla i tuoi script per eventuali attacchi Header Injection, attacchi Sql Injection, attacchi Cross-Site Scripting, ecc., nonché le impostazioni del file php.ini.

9. Controlla i tuoi computer di casa/di lavoro per virus, trojan o keylogger.

Plugin di sicurezza di WordPress

Ci sono alcuni plugin di WordPress che sono stati creati per proteggere WordPress e impedire agli hacker di accedere ai tuoi file e database.

- Sicurezza antiproiettile

- Sicuro WordPress

- Plugin di sicurezza WP migliore

- Limita i tentativi di accesso a WordPress

Conclusione

Ho già segnalato Bitly e come inseriscono nella blacklist i collegamenti legittimi prima ancora di testarli, quindi fai attenzione a usare un accorciatore di link per il tracciamento.

Se hai collegamenti nei tuoi commenti o in qualsiasi punto del tuo sito e il sito collegato distribuisce malware o è stato segnalato, puoi anche essere inserito nella lista nera da Google e Firefox.

Non avrei mai pensato che sarebbe successo a me, ma può succedere a chiunque e trovare il malware potrebbe essere un incubo che dovresti fare se non hai un backup completo archiviato localmente che non è interessato.