ビジネスにおけるセキュリティとコンプライアンスを確保するために自動化をどのように使用できますか?

公開: 2022-09-01データ侵害の平均コストが、主に中小企業によって取得された392 万ドルから始まることを知って驚くでしょう。 実際のところ、小規模企業は、主に時代遅れのソフトウェア デリバリー ホールドが原因で、毎年 43% 以上のデータ侵害の犠牲になっています。

Gartnerの最近の調査によると、ビジネス パイプラインへのセキュリティとコンプライアンスの自動化は、ツールのモダナイゼーションの主要なステップです。

したがって、企業がソフトウェア配信のデジタル トランスフォーメーションとモダナイゼーションを検討している場合、セキュリティとコンプライアンスを見落とさないことが重要です。 ソフトウェアとアプリのセキュリティの最大の要因には、アジャイルなソフトウェア開発プロセス、自動化されたエコシステム、安定したデータフローで実行される統合された最新のテクノロジが含まれます。

Google の DevOps レポート 2021によると、自動化されたクラウド テクノロジーは、あらゆるビジネスのスケーラブルな運用および技術的パフォーマンスに責任を負っています。

また、開発プロセス全体で自動化されたセキュリティ プラクティスを統合している企業は、組織の目標を達成する可能性が 1.5 倍高いとも言われています。 これにより、セキュリティに関するすべてが決定され、コンプライアンスは自動化を中心に展開されます。

それがこの記事の内容です。 ここでは、ビジネス セキュリティの自動化、セキュリティ自動化のメリットとアプリケーション、および企業が自動化されたテクノロジーを活用してプロセスの証明を保護する方法に関する懸念に対処します。

それでは始めましょう。

セキュリティ自動化とは?

セキュリティの自動化は、インシデントの検出と対応、および管理業務の両方を含むタスクを自動化するプロセスです。 簡単に言えば、人間の介入の有無にかかわらず、サイバー脅威を検出、調査、および対抗できるセキュリティ アクションのマシンベースの実行です。

セキュリティとコンプライアンスの自動化は、あらゆる規模の業界、特に地上の企業に利益をもたらします。 自動化セキュリティは、ゼロトラスト セキュリティの概念に基づいており、企業のサイバー リスクの管理に役立ちます。 ここでは、内部システムとユーザーを暗黙的に信頼する代わりに、ゼロトラスト セキュリティがケースバイケースで要求を拒否または承認します。

セキュリティ要因を別にすれば、世界の自動化市場は依然として堅調であり、2025 年までに市場価値が2,650 億ドルに達すると予想されています。

これが、企業が IT プロセス セキュリティの自動化を強化して、コンプライアンスの最新化と検証を行っている理由です。 自動化ビジネスの需要をセキュリティとコンプライアンスの観点から数値化すると、SOAR (Security Orchestration, Automation and Response) 市場規模は、2022 年の推定値11 億ドルから 2027 年には 23 億ドルに CAGR で成長すると予測されています。 6年間で15.8%。

では、保護以外にセキュリティの自動化に含まれるものは何でしょうか?

セキュリティの自動化に関連するアクティビティ

ビジネス セキュリティの自動化には、将来の潜在的な脅威を特定し、発生したアラートに優先順位を付けてトリアージする可能性があります。 セキュリティにおける自動化の主な目的は、俊敏性を高め、インシデント対応を強化することです。 そのためには、自動化セキュリティ プロセスの下で実行される重要なアクティビティに従います。

- IT 環境におけるインシデントと脅威の検出

- セキュリティ分析のための分類されたワークフローに従い、個々のイベントを調査する

- リスクを軽減するための最も適切な要素とアクションを追跡する

- ワークフローを妨げることなく緩和アクションを実行する

このフローチャートは、持続可能なゼロトラスト戦略に基づくロボティック プロセス オートメーション セキュリティに役立ちます。

ビジネスでサイバーセキュリティ アラートのセキュリティ自動化が必要な理由を見てみましょう。

また、 IoT の時代に企業がサイバーセキュリティを維持する方法も確認してください。

ビジネスにとってセキュリティの自動化が重要な理由

今日のデジタル エコシステムでは、セキュリティの自動化は、データ侵害のリスクを排除し、コンプライアンス アーキテクチャ全体を強化し、標準的なセキュリティ プロセスを自動化する唯一のファイアウォールです。 他になぜセキュリティの自動化が必要なのですか?

セキュリティ ワークフローの自動化により、一般的なセキュリティ アラートが自動的に排除されるため、SecOps (セキュリティ オペレーション) は実際のスケジュールに集中できます。 このように、セキュリティ ポリシー コンプライアンス システムは、すべてのアラートに時間を費やす必要がありません。 企業が自動化セキュリティを使用する方法は次のとおりです。

1. SecOps と DevOps の作業負荷を軽減するには

多くの場合、開発者は実行と認証が困難なセキュリティ システムに準拠するのに苦労しています。 また、他の IT プロフェッショナルが、迅速な対応を必要とする受信セキュリティ アラートをすべて理解することも困難になります。

セキュリティの自動化は、システムとチーム間の差異を自動的に停止することで役立ちます。 さまざまなチームの優先順位に基づいて、すべてのセキュリティ アラートを変換および構築します。 専門家は、操作をスムーズに進めるために指示に従うだけです。

2.効率的に運営するために

ネットワーク セキュリティの自動化により、侵入する脅威に対するアクションに優先順位を付け、設定されたタイマーで自動化された一般的なサイバー攻撃を管理することで、ビジネス オペレーションがより効率的になります。

このようなタスクの多くは、人間の介入を必要としない、またはほとんど必要としないビジネス セキュリティ自動化ソフトウェア システムによって自動的に編成されます。 時間が経つにつれて、これらのシステムはインテリジェントになり、脅威を迅速に特定できるようになります。

3. 迅速かつリアルタイムの脅威検出のために

セキュリティで使用される自動化は、設定された一連のアクションで自動的に排除できる n 個の入ってくるリスクを分析します。 自動化されたセキュリティ プロセスは、フィッシング攻撃やマルウェアなどの脅威をより迅速に検出し、手動による干渉なしでセキュリティ操作をリアルタイムで警告します。

4.アラート疲労を止めるには

セキュリティ アラート疲れは、企業のサイバーセキュリティにとって危険で強力な脅威であることが知られています。 これは、セキュリティ システムが大量の通知を受信したときに発生し、実際の危険を検出することが難しくなります。 自動化セキュリティが使用されるようになるサイバーアラートのプロセスを麻痺させます。

セキュリティの自動化により、最も一般的な通知と攻撃が排除され、重大なエラーが発生した場合にのみシステムに警告が送信されます。

5. ソフトウェアのインストールを保護するには

企業は、プロセスをより効果的にするためにソフトウェア アプリケーションを頻繁に展開します。 ここでは、セキュリティの自動化により、開発プロセス全体でハイエンドのセキュリティが提供されます。 プロセス中に対処および修正できる潜在的なセキュリティ上の脅威を特定します。

ソフトウェアとアプリの開発について言えば、 Android と iOS の比較: 2022 年にはどちらのプラットフォームがより安全かという記事もお読みください。

ビジネス セキュリティ自動化の利点には、一元化されたセキュリティ管理とチケット エンリッチメントも含まれます。 このプロセスは、修復を組み込むためのさまざまなアルゴリズムとプラクティスで構成され、自動化されたシステム、ツール、およびソフトウェアを使用してセキュリティとコンプライアンスを確保します。

自動化ツールといえば、企業で最も一般的に使用されている自動化セキュリティおよびコンプライアンス ツールの例を次に示します。

必要なセキュリティ自動化ツールの種類

APIと自動化ツールを使用することで、企業はスタンドアロン セキュリティ ソリューションを相互にリンクできるため、一元的な監視と管理が可能になり、セキュリティ インフラストラクチャ全体でデータ脅威の共有が強化されます。 このプロセスを支援するために、セキュリティ アーキテクチャと戦略を自動化するセキュリティ自動化ツールの 3 つのカテゴリを次に示します。

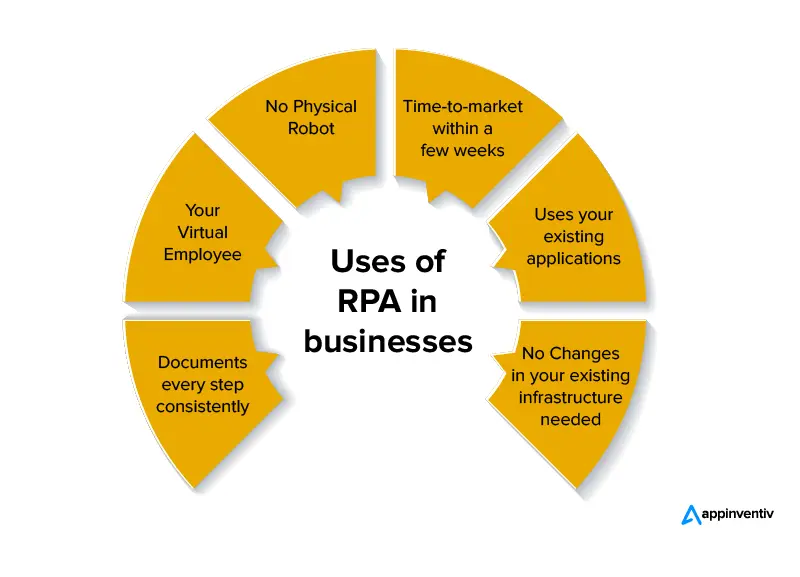

1. ロボティック プロセス オートメーション (RPA)

RPA テクノロジーは、インテリジェントな分析を必要としない低レベルのプロセスを自動化することが知られています。 RPA ソリューションは通常、キーボードとマウスのコマンドを使用して仮想化されたコンピューター システムとデバイスでの操作を自動化するソフトウェア「ロボット」の概念に基づいています。

以下は、企業が RPA を使用して実行できる自動化セキュリティ タスクの例です。

- 監視ツールの実行と結果の保存

- 脆弱性のスキャン

- 基本的な脅威の軽減 - たとえば、ファイアウォール ルールを挿入して悪意のある IP をブロックする

RPA を使用する唯一の欠点は、基本的なタスクしか実行できないことです。 セキュリティ ツールとは連携せず、複雑な推論や分析を示唆してその行動を導くことはできません。

また、保険セクター、ヘルスケア セクター、金融セクターにおける RPAのアプリケーションと利点を確認することもできます。

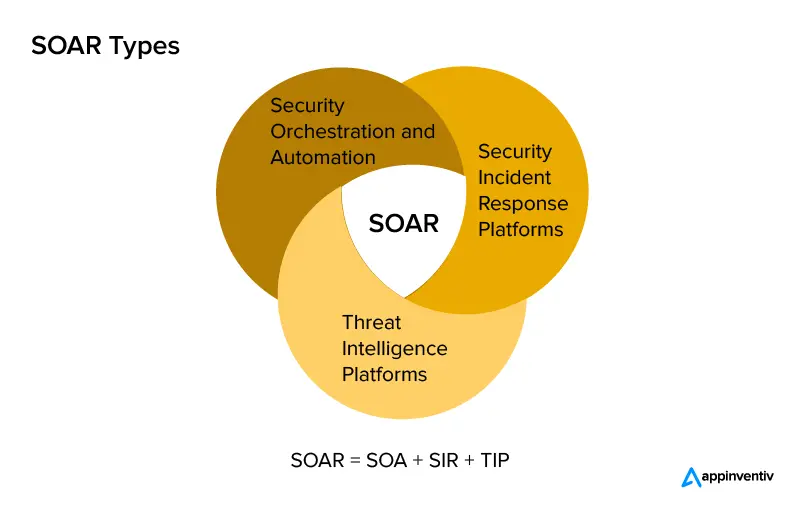

2. セキュリティのオーケストレーション、自動化、および対応 (SOAR)

SOAR システムは通常、企業がセキュリティの脅威に関するデータを収集し、それに応じて手動の干渉なしにセキュリティ インシデントに対応できるようにするソリューションのスタックです。 Gartner が説明しているように、この SOAR カテゴリは、インシデント対応機能を定義、優先順位付け、標準化、および自動化するあらゆるツールに適用できます。

SOAR プラットフォームは、複数のセキュリティ プロセスとツールにわたるオーケストレーション操作を可能にします。 このようなプラットフォームは、自動化されたセキュリティ ワークフロー、レポートの自動化、およびポリシーの実行もサポートしており、脆弱性の管理と修復を自動化するためにあらゆる組織で簡単に使用できます。

3. 拡張検出および応答 (XDR)

拡張検出および応答 (XDR) ソリューションは、エンドポイント検出および応答 (EDR) およびネットワーク検出および応答 (NDR) の進化として知られています。 XDR の目的は、エンドポイント、クラウド システム、ネットワークなどで構成されるセキュリティ環境全体からのデータを統合することです。 このようにして、システムはデータ サイロとセキュリティ レイヤーの間に隠れる侵襲的な攻撃を特定できます。

XDR は、攻撃ストーリー内のテレメトリ データを自動的にコンパイルすることもできます。これにより、アナリストは調査と対応に必要なすべての情報を取得できます。 この自動ツール システムは、セキュリティ ツールと直接連携して自動応答を実行することもできるため、応答とインシデント調査のための包括的な自動化プラットフォームになります。

XDR 自動化機能には以下が含まれます。

- 関連するアラートとデータの相関 – XDRは自動的にイベント チェーンを追跡して根本原因を特定し、関連するアラートを頻繁にグループ化し、攻撃のタイムラインを作成します。

- 応答オーケストレーション - XDRでは、豊富な API 統合による自動応答と、複数のセキュリティ ツールを備えたアナリスト UI による手動応答が可能です。

- 機械学習ベースの検出– ここで、XDR には、ゼロデイおよび非従来型の脅威を判別するための半教師ありおよび教師ありの方法が含まれています。 これらの脅威は、行動ベースラインと、セキュリティ境界をすでに侵害しているその他の攻撃に基づいています。

- 一元化されたユーザー インターフェイス (UI) - XDR は、アラートを確認し、詳細なフォレンジック調査を実施し、自動化されたアクションを管理して脅威を修復するための 1 つのインターフェイスを備えています。

時間の経過に伴う改善 - X DR 機械学習アルゴリズムは、時間の経過とともに、より広範囲の攻撃を検出する際により効果的になります。

一般的なセキュリティ自動化プロセス ビジネスがフォロー

すべてのセキュリティ自動化ツールの動作は異なるため、おそらく、DevOps コンサルティング サービスをガイドとして必要とするのはそのためです。 ただし、基本的な考え方を示すために、自動化されたセキュリティ システムがセキュリティとコンプライアンスを維持するために従う一般的なプロセスを以下に示します。

多くの場合、自動化されたセキュリティ システムはこれらの手順の 1 つまたは複数のみを実行し、残りは人間のアナリストを必要とします。

1. 人間の安全保障アナリストの調査手順をエミュレートする

これには、セキュリティ ツールからのアラートの受信、他のデータまたは脅威インテリジェンスとの統合、アラートが実際のセキュリティ インシデントであるかどうかの分析が含まれます。

2. 応答アクションの決定

これには、発生しているセキュリティ インシデントの特定と、最も適切なセキュリティ プレイブックまたは自動化されたプロセスの選択が含まれます。

3. 封じ込めと根絶

ここで自動化セキュリティ システムは、セキュリティ ツールやその他の IT システムを使用して自動化されたアクティビティを実行し、脅威が拡散したり、さらなる損害を引き起こしたりしないようにします。 さらに、影響を受けるシステムからの脅威を根絶すること。 たとえば、自動化の第 1 段階で、システムは感染したシステムをサーバー ネットワークから隔離し、第 2 段階で感染を軽減できます。

4. チケットをクローズするかエスカレートする

ここでは、自動化されたシステムがプロトコルを使用して、自動化されたアクションが脅威を軽減することに成功したかどうか、またはさらなるアクションが必要かどうかを判断します。 その場合、システムはオンコール スケジューリング システムまたはページングと連携して人間のアナリストに警告します。 これらのアラートには、進行中のインシデントに関する特定の情報が含まれています。

これ以上のアクションが必要ない場合は、自動化によってチケットをクローズし、検出された脅威と実行されたアクティビティの完全なレポートを提供できます。

ビジネスを自動化する際に考慮すべきセキュリティ上の懸念

セキュリティに関する懸念事項とリスクは、ビジネスごとに異なります。 ただし、セキュリティの自動化に大きく関連するさまざまな一般的な懸念事項があります。 それらを詳しく見てみましょう。

- 自動化ボットには、データベースや内部アプリケーションへのアクセスに必要な機密資格情報への認証済みアクセス権が付与されます。 主な懸念事項は、ビジネスの機密情報を危険にさらす可能性があるこれらの資格情報を公開することです。

- 自動化されたシステムは、機密性の高いユーザー データへのアクセスを許可されており、そのデータを特定のビジネス プロセスを通じて一度に 1 ステップずつ移動します。 ただし、このデータはログ、レポート、またはダッシュボードを介して公開される可能性があり、セキュリティの完全性が損なわれる可能性があります。

- もう 1 つの大きな懸念事項は、ビジネス プロセスへの不正アクセスであり、権限のない従業員がビジネス プロセスを表示したり使用したりできることです。 これは、いわゆる内部セキュリティ違反につながる可能性もあります。

これらの潜在的なセキュリティ上の懸念に対処することは、ビジネスが自動化されたプロセスのセキュリティを確保するのに役立ちます。 同時に、既存のセキュリティの脅威を排除することもできます。

知っておくべき自動化のセキュリティとコンプライアンスの実践

悪意のある脅威とうまく戦うためには、準拠したインフラストラクチャのセキュリティと自動化の実践についても認識しておく必要があります。 以下は、初心者が開始するために従うことができるセキュリティ自動化の上位 4 つのプラクティスです。

1. ドキュメントへのアクセスに注意する

ビジネス システムやデバイス内で誰が情報を表示、編集、共有できるかを制御することは非常に重要です。 これを行うには、管理者権限とユーザー権限を確立します。

誰がデータを承認したかを特定することもできます: 個人、複数の人、またはフォーム内のすべての受信者。 たとえば、社内の 1 人の管理者がアクセスできる詳細レポートがある場合、他の個人はそのレポートにアクセスできません。

2. データを暗号化する

データ暗号化は、自動化されたビジネス プロセスで必要とされる支払い承認、個人の顧客データ、またはユーザーの機密データに対する追加の保護層として機能します。 言うまでもなく、そのようなデータは安全なチャネルを使用してのみ転送する必要があります。

TLS 暗号化方式に従うことができます。これは、ホストされている Web ベースのアプリケーションまたは Web サービスの展開のユーザー資格情報、認証、および承認データを渡すために使用されます。

3. 監査証跡でデータ損失を防ぐ

監査証跡は、データベースまたはファイルに対して行われたすべての変更の時系列の記録です。 これらの監査証跡は、ドキュメントに加えられた変更を識別するときに役立ちます。

システム内で実行されるすべてのアクティビティは、監査証跡がなければ気付かれない可能性があります。 したがって、監査証跡を実施することは、異常なアクティビティやシステム エラーを分析して検出するのに役立ちます。

4. 業界固有のコンプライアンスに注意を払う

法律業界、銀行、フィンテック、およびヘルスケア セクターには、厳格な規制プロトコルがあります。 従わなかった場合、罰金が科せられます。 たとえば、ヘルスケア業界でHIPAA法に準拠していない場合、100 ドルから 50,000 ドルの費用がかかる可能性があり、違反によっては最大 10 年の懲役刑が科されることもあります。

現代のビジネスの世界では、セキュリティとコンプライアンスの厳格な基準に固執し、長期にわたって安全かつ持続可能な規制を行う企業が求められています。 幸いなことに、適切な製品開発プロセス、自動化ツール、および DevOps サービスを選択すると、セキュリティの目標を達成するのに役立ちます。

Appinventiv はセキュリティの自動化とコンプライアンスをどのように支援しますか?

Appinventiv は、消費者向けシステムから大規模なエンタープライズ規模の製品まで、あらゆるアプリケーションに使用できる包括的なDevOps コンサルティング サービスを提供します。 DevOps への移行を開始するために、当社の DevOps コンサルタントが要件の包括的な分析を行い、結果の視覚化を支援します。

また、当社のコンサルタントは、優れたコラボレーション、ベスト プラクティス、最先端のツールを通じて DevOps プロセス全体をガイドし、組織がソフトウェア リリースの頻度と信頼性を向上させるのに役立ちます。 開始するには、専門家にご相談ください。