主な API セキュリティ リスクとその軽減方法

公開: 2022-09-07マイクロサービスの大幅な台頭と、アプリケーションを迅速にデプロイするという絶え間ない要求に後押しされて、API はすべての起業家にとって頼りになる名前になりました。

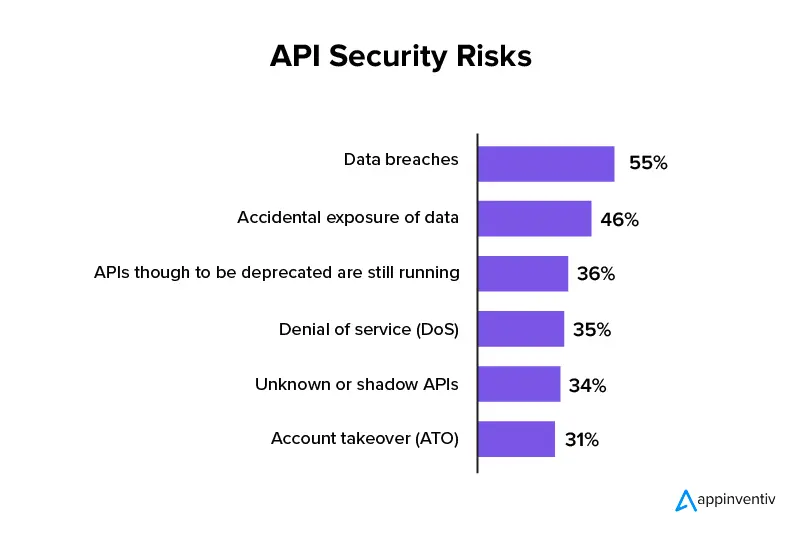

しかし、あらゆる小さな機能が他のソフトウェアや製品とリンクしてシームレスなユーザー エクスペリエンスを実現するにつれて、API はますますセキュリティ ハッキングのハブになりつつあります。 ガートナーによる「効果的な API セキュリティ戦略を構築する方法」レポートでは、2022 年までに API セキュリティ リスクがデータ侵害につながる最も頻繁な攻撃の 1 つになると予測しているほどです。

しかし、API セキュリティ戦略を持つことが現代の起業家にとってなくてはならないものになっているのはなぜでしょうか? なぜこの技術が特別な注目を集めているのですか? この記事では、これらに対する回答と、API のセキュリティ リスクを軽減する方法について説明します。

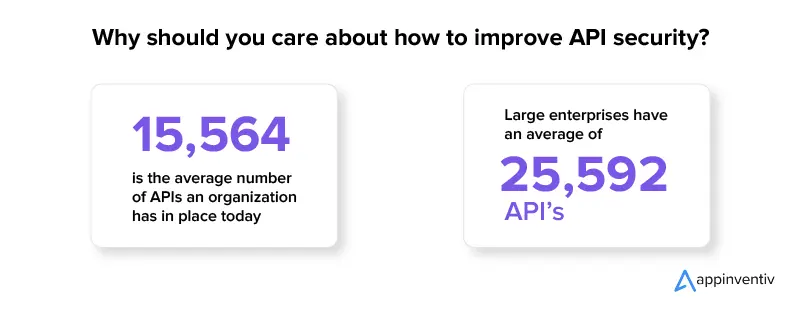

API のセキュリティを向上させる方法を気にする必要があるのはなぜですか?

API は、企業が真のデジタル化を実現するのに役立ちます。 アプリケーションがどのようなものであっても、アプリケーション プログラミング インターフェース (API) によって他のソフトウェアや機能と接続されるため、ゼロから構築する時間を節約できます。

API が特に注目される理由は、API がビジネスの成功にもたらす影響のレベルにあります。

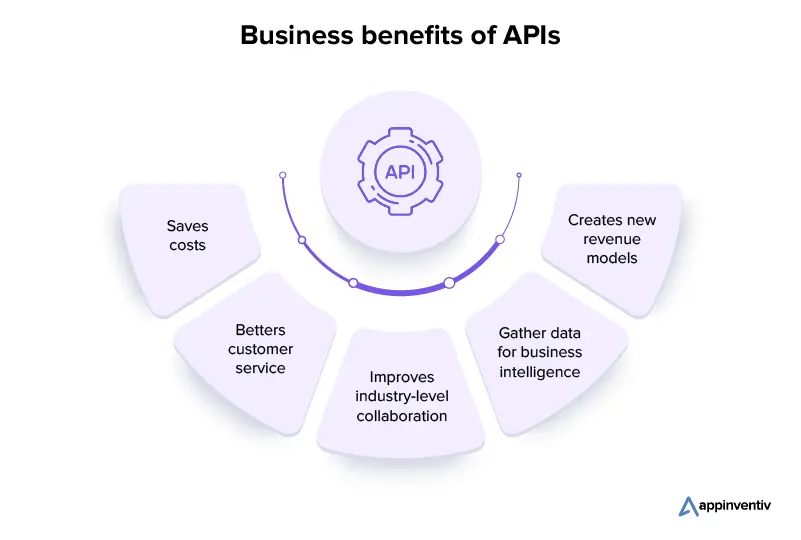

API のビジネス上の利点

コスト削減: API を使用すると、企業は他社の機能やデータを利用できるため、それらの機能を社内で作成する必要がなくなります。 ソフトウェア開発費を大幅に節約するのに役立つイベント。

顧客サービスの向上: 複数のソフトウェアをリンクすることで、API は企業に顧客と顧客が求めているものに関する包括的なビューを提供します。 この情報は、企業が消費者とよりよくやり取りし、情報に基づいた意思決定を行うのに役立ちます。

業界レベルのコラボレーションの向上: API により、企業はさまざまな業界の他の企業とつながり、オンライン サービスとプラットフォームを堅牢にすることができます。 これにより、パートナーシップが改善され、新しいビジネス チャンスが生まれ、事業運営の効率が向上します。

ビジネス インテリジェンスのためのデータを収集する: 企業は、顧客の好みや行動を収集するために API を利用できます。 この情報は、現在の市場動向と顧客のニーズを深く理解するために分析されます。

新しい収益モデルの作成: API は、企業にサービスやデジタル製品を宣伝および販売するための複数のプラットフォームを提供します。 このモデルを通じて、企業は他の企業へのデータの販売から、既存の API に基づく新しいソフトウェアの構築まで、あらゆることを行うことができます。

ビジネスにおける API のメリットは多岐にわたります。 しかし、API のセキュリティ リスクも同様です。 ハッカーが企業の API セキュリティ設計のテストを好む主な理由は 2 つあります。

ハッカーが API を好む理由

- 企業データにアクセスする簡単な方法- API を使用すると、ハッカーは複数のソフトウェア プログラムを介して、機密情報を含む保存されたデータに直接アクセスできます。

- セキュリティ対策をバイパスする簡単な方法– 多くの企業がファイアウォールを使用して、ハッカーからシステムを保護しています。 ただし、API セキュリティ戦略をあまり考えないと、ハッカーがこのバックゲートを介してソフトウェアに簡単に侵入する可能性があります。

ここでは、Web アプリの QA チームが特に注目する API の長所と短所について説明します。

さて、API セキュリティのベスト プラクティスのリストが従来のセキュリティのベスト プラクティスと異なるのはなぜかと疑問に思っているに違いありません。 最も重要な API セキュリティ リスクとそれらを軽減する方法を検討する前に、次の質問に答えましょう。

従来のセキュリティとは異なる API セキュリティ設計の重要な要素

従来の Web アプリ セキュリティと Web API セキュリティのベスト プラクティスには大きな違いがあります。違いは、それらがどのように構造化されているかによるものです。

堀のない城と複数の開口部– 従来のネットワークは、443 (HTTPS) や 80 (HTTP) などの一般的なポートでのみ保護する必要がありました。 現在、Web アプリには、異なるプロトコルを使用する複数の API エンドポイントが付属しているため、API がその機能セットを拡張すると、セキュリティの管理が難しくなります。

頻繁に変更される受信リクエストのフォーマット– API は DevOps 環境の下で常に進化しており、ほとんどの WAF はこの程度の弾力性に対応できません。 したがって、API が変更されるたびに、従来のセキュリティ対策を手動で再構成および調整する必要があります。これは、リソースの時間を消費するエラーの多い方法です。

クライアントは Web ブラウザーを使用しない場合があります。マイクロサービス API の大部分は、モバイル アプリケーションまたはソフトウェア コンポーネントで使用されます。 クライアントはブラウザーを使用しないため、Web セキュリティ ツールはブラウザー検証機能を使用できず、有害なボットを検出できません。

この API 構造の違いにより、いくつかの API セキュリティ リスクが発生する可能性があり、Web アプリ開発者と QA チームが解決策を見つけて API セキュリティをリアルタイムで改善することが重要であると考えられています。

主な API セキュリティ リスクとその軽減方法

リスクについて説明する前に、API セキュリティ チェックリストが明確ではないことをお伝えします。 あなたはすべての抜け穴を解決したと思っていて、新しい抜け穴が出てくるでしょう。 これに対する解決策は、ハッカーの立場に立って、アプリが API をどのように使用しているか、見落とされているギャップを再確認することにあります。

これは長期的かつ継続的な解決策ですが、最も一般的な API セキュリティ リスクを調べることから始めることをお勧めします。

1. 安全でないページネーション

ほとんどの API は、ユーザーやウィジェットなどのエンティティのリストであるリソースへのアクセスを提供します。 クライアントがブラウザでソフトウェアを使用している場合、API は通常、このリストを除外してページ分割し、クライアントに返されるアイテムの数を制限します。

ただし、エンティティに PII やその他の情報が含まれている場合、ハッカーはエンドポイントをスクレイピングして、データベース内のすべてのエンティティのリストを取得できます。 エンティティが機密情報を誤って公開した場合、これは非常に危険です。 また、ハッカーが Web アプリの使用統計を表示し、メーリング リストにアクセスできるようになります。

解決策:ページネーション攻撃から保護するには、リクエスト レベルではなく、ユーザーまたは API キーが特定の期間内にアクセスできる単一リソースのアイテム数を追跡できる必要があります。 個々のユーザー レベルで API リソースへのアクセスを測定することで、API キーまたはユーザーが「1 時間で 10,000 個のアイテムに触れた」などのしきい値を満たした後、API キーまたはユーザーをブロックできます。

2. 安全でない API キーの生成

ほとんどの API は、通常、JWT (JSON Web トークン) または API キーによって保護されています。 これにより、セキュリティ ツールが異常な動作を識別して API キーへのアクセスをブロックできるため、API を保護できます。 ただし、ハッカーは、Web ハッカーが IP アドレスを利用して DDoS 保護を妨害するのとまったく同じように、ユーザーから API キーの膨大なプールを取得して利用することで、これらのアプローチの裏をかくことができます。

解決策:これらの攻撃を確実に保護する方法は、人間がサービスにサインアップしてから API キーを生成することです。 一方、ボット トラフィックは、2 要素認証やキャプチャなどの要素で保存できます。

3.偶発的なキー露出

API キーの使用方法により、ハッキングや漏洩の可能性が広がります。

- API は無期限に取得できるように設計されているため、ハッカーが有効期限が切れていない API キーを取得する可能性が高くなります。

- API のユーザーは、CURL または Postman を介してデバッグするときのように、Web アプリの資格情報に直接アクセスできます。 これに続いて、開発者が Stack Overflow や GitHub Issues などのパブリック フォーラムで API キーを使用して CURL コマンドをコピー アンド ペーストするのは偶然です。

- API キーは通常、識別情報を必要としないベアラー トークンです。 API は、2 要素認証や 1 回限りの使用トークンなどの要素を活用できません。

解決策: キーの公開を保護する方法は、1 つではなく 2 つのトークンを使用することです。 ここでは、更新トークンが環境変数として保存され、有効期間の短いアクセス トークンの生成に使用できます。 これらの更新トークンとは異なり、開発者はリソースにアクセスできる有効期間の短いトークンを使用できますが、期間は限られています。

4. DDoS 攻撃

API によって、顧客がプログラムで API プラットフォームにアクセスできる新しいビジネス モデルが開かれることは事実ですが、これは DDoS 保護を困難にします。 DDoS 防御のほとんどは、DDoS 攻撃中に悪意のある人物からの要求を吸収して拒否するように設計されています。 API 製品の場合、すべてのトラフィックがボット トラフィックのように見えるため、これはさらに難しくなります。

解決策:このコンテキストでの API セキュリティのベスト プラクティスは、API 内のみにあります。 Web アプリへのすべてのアクセスには API キーが必要であるため、API キーを持たないリクエストに遭遇した場合は、自動的に拒否できます。

5. 不適切なサーバー セキュリティ

サーバーの健全性を維持するという点では、API は Web サーバーとそれほど違いはありません。 SSL 証明書の構成が誤っているか、HTTPS 以外のトラフィックを介して、データが簡単に漏洩する可能性があります。

現代の Web アプリの場合、HTTPS 以外のリクエストを受け入れる理由はほとんどありませんが、顧客が Web アプリまたは CURL から誤って HTTP 以外のリクエストを発行し、API キーが公開される可能性があります。

解決策: API セキュリティのベスト プラクティスでは、SSL テスト ツールで SSL 実装をテストする必要があると述べています。 さらに、ロード バランサーを介して非 HTTP をブロックする必要があります。

6.不十分なロギング

グローバルな侵害調査のほとんどは、データ侵害インスタンスを特定するまでの期間が 200 日を超えることを示しています。 API ロギングの API セキュリティのベスト プラクティスが定義されていない場合、ハッカーは脆弱性を利用してさらに脆弱性を作成できます。

解決策:使用する API ロギング メカニズムが、API リクエストを追跡するだけでなく、動作分析のためにユーザーにリンクし、少なくとも 1 年間保存することを確認する必要があります。 これらのメカニズムは、データが削除されないように保護する必要があります。

7.承認を処理しない

大多数の API 開発者は、OAuth や API キーなどのグローバルな認証方法を追加して、ユーザーが誰であるかを確認しますが、認証とは異なる認証を作成して維持することは困難です。

承認はアプリのロジックに固有であるため、開発者が Web アプリをテストするときに見落としがちな領域です。 現在、オブジェクト識別子に十分なエントロピーがない限り、ハッカーは反復によってさまざまな ID を簡単にテストし、システムに侵入できます。

解決策:認証したユーザーが、API 応答の生成に必要なリソースへのアクセスを許可されていることを確認してください。 これには、画像内のオブジェクトにリンクされたアクセス制御リスト (ACL) に対するチェックが含まれる場合があります。

ここでは、Web アプリの開発者や起業家が直面する 7 つの最も一般的な API セキュリティ リスクとその解決策を紹介します。 しかし、前に述べたように、このリストが明確でなくても、Web アプリが古くなり、API の機能が拡張されるにつれて、さらに多くの抜け穴が発生する可能性があります。

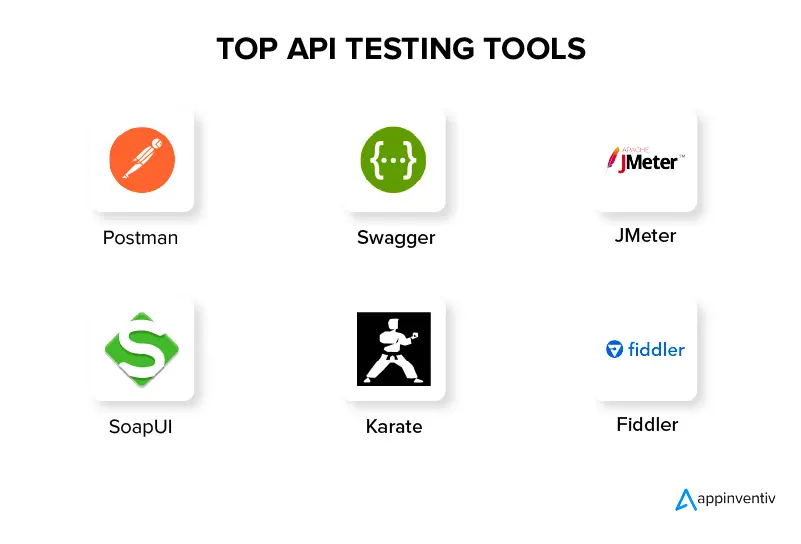

Appinventiv では、API を構築する際に、開発プロセスを開始する前に、API セキュリティ テスト用の大まかなチェックリストを作成します。 これに加えて、最高の API 管理ツールを使用して、ソフトウェアが長期的な堅牢性とセキュリティのために構築されていることを確認します。

以下は、私たちが従う API セキュリティ チェックリストです。

API セキュリティのベスト プラクティスの Appinventiv チェックリスト

Web アプリ開発会社としての私たちを際立たせているのは、セキュリティ ファーストの開発アプローチに従っているという事実です。 つまり、API を構築または組み込むたびに、アプリのセキュリティを確保しています。 QA スペシャリストのチームが、Web アプリに抜け穴がなく、ハッキング防止であることを保証します。 これを確実にする方法は、API セキュリティのベスト プラクティスの包括的なチェックリストを作成することです。

1.脆弱性を見つける

API のセキュリティを向上させる主な方法は、API ライフサイクルの安全でない領域を特定することです。 必要なのは、API をメンテナンスや機能の有効期限などの独自の開発段階を持つソフトウェア アーティファクトとして扱うことで、それを追跡することです。

2. OAuth を使用する

API セキュリティ リスクの最大のギャップの 1 つは、承認と認証の制御へのアクセスです。 それを制御する強力な方法が OAuth にあります。 Appinventiv では、ユーザー資格情報を表示せずにサードパーティ サービスがどの情報にアクセスできるかを許可するために、トークン駆動の認証フレームワークを使用しています。

3. トークンを使用する

一般に、トークンを使用することは、API セキュリティのベスト プラクティスの 1 つです。 開発者は、信頼できる ID への制御されたアクセスを確立するための効果的な方法として、ID に割り当てられたトークンを利用できます。

4. データの暗号化

API セキュリティを向上させる確実な方法は、Transport Layer Security (TLS) を使用してデータを暗号化することです。 API に取り組むとき、承認されたユーザーのみがデータを変更および復号化できるようにするために、開発者も署名を必要とする慣行に従います。

5.レート調整と制限を使用する

APIの人気が高まるにつれて、DDoS 攻撃などのハッキングの可能性も高まっています。 DDoS 攻撃や、セキュリティやパフォーマンスに影響を与える問題などの API スパイクを防ぐために、開発者は API を呼び出す方法と頻度にレート制限を設けています。 このレート制限機能は、接続を抑制し、データ アクセスとデータ可用性のバランスをとります。

6.API ゲートウェイを使用する

API ゲートウェイの使用は、重要な API セキュリティのベスト プラクティスの 1 つと見なされています。 これは、API トラフィックの実施ポイントとして機能します。 企業がトラフィックを認証し、API の使用方法を制御および監視できるようにするゲートウェイを構築します。

7. サービス メッシュを使用する

API ゲートウェイに加えて、サービス メッシュを使用して Web アプリに管理レイヤーを追加します。これは、サービス メッシュが要求をあるサービスから別のサービスにルーティングするためです。 また、適切なアクセス制御、認証、およびセキュリティ対策が組み込まれていることを確認しながら、機能がどのように連携するかを最適化します。

8. ゼロトラスト方式

従来のセキュリティ モデルでは、使用される式は単純です。 「内側」にあるものは信頼されるべきであり、「外側」にあるものは信頼されるべきではありません。 ただし、ネットワークは現在複雑になっています。そのため、特にソフトウェアがリモート ユーザーによって使用されるようになると、ゼロ トラスト モデル (ZTM) を持つことが重要になります。 ZTM を通じて、セキュリティの焦点は場所からリソースとユーザーに移ります。

9. パラメータの検証

パラメータの検証は、API セキュリティのベスト プラクティスの 1 つです。 受信データが害を及ぼさないことを確認するのに役立ちます。 フレームワークの下で、データは、許容される入力のシステムを報告する厳格なスキーマに対して検証されます。

10. 脅威モデルを構築する

API のセキュリティ リスクを軽減する方法のチェックリストの最後は、脅威のモデリングです。 これは、リスクを見つけて評価するために使用するアプローチです。 アプリの脆弱性を制御された方法で評価、軽減、および防止するための予防的アプローチとしてこれを使用します。

これらの API ゲートウェイ セキュリティのベスト プラクティスの背後で、ユーザーが完全に自信を持って作業できる堅牢で安全なシステムを構築できます。 結果? ハッキングやセキュリティ侵害の事例がゼロのアプリを作成した実績があります。

別れのメモ

ビジネスがモノリシック システムをマイクロサービスに変換し続けるにつれて、API は脆弱性に陥りやすくなります。 これにより、ネイティブおよびクラウド API セキュリティのベスト プラクティスに従うことが必須になります。

上記のリストは、開始するのに適した場所ですが、定期的なアップグレードが必要です. それらを常に把握しておくことは、すでに複数の締め切りに対応している起業家や社内の開発チームにとって課題となる可能性があります。 ここで、100% ハッキング防止アプリを提供してきた実績を持つ企業と提携することが重要です。 Appinventivのような会社。

ソフトウェアがどれほど複雑であっても、広範な品質保証サービスにより、ソフトウェアを安全かつ堅牢にすることができます。 あなたの製品の安全な未来をキックスタートするために、今すぐ私たちに連絡してください。