Chroń się przed oszustwami związanymi z koronawirusem: pytania i odpowiedzi z dyrektorem Impact ds. usług bezpieczeństwa MIT

Opublikowany: 2020-03-13Oszustwa związane z koronawirusem zaczęły pojawiać się ostatnio coraz częściej.

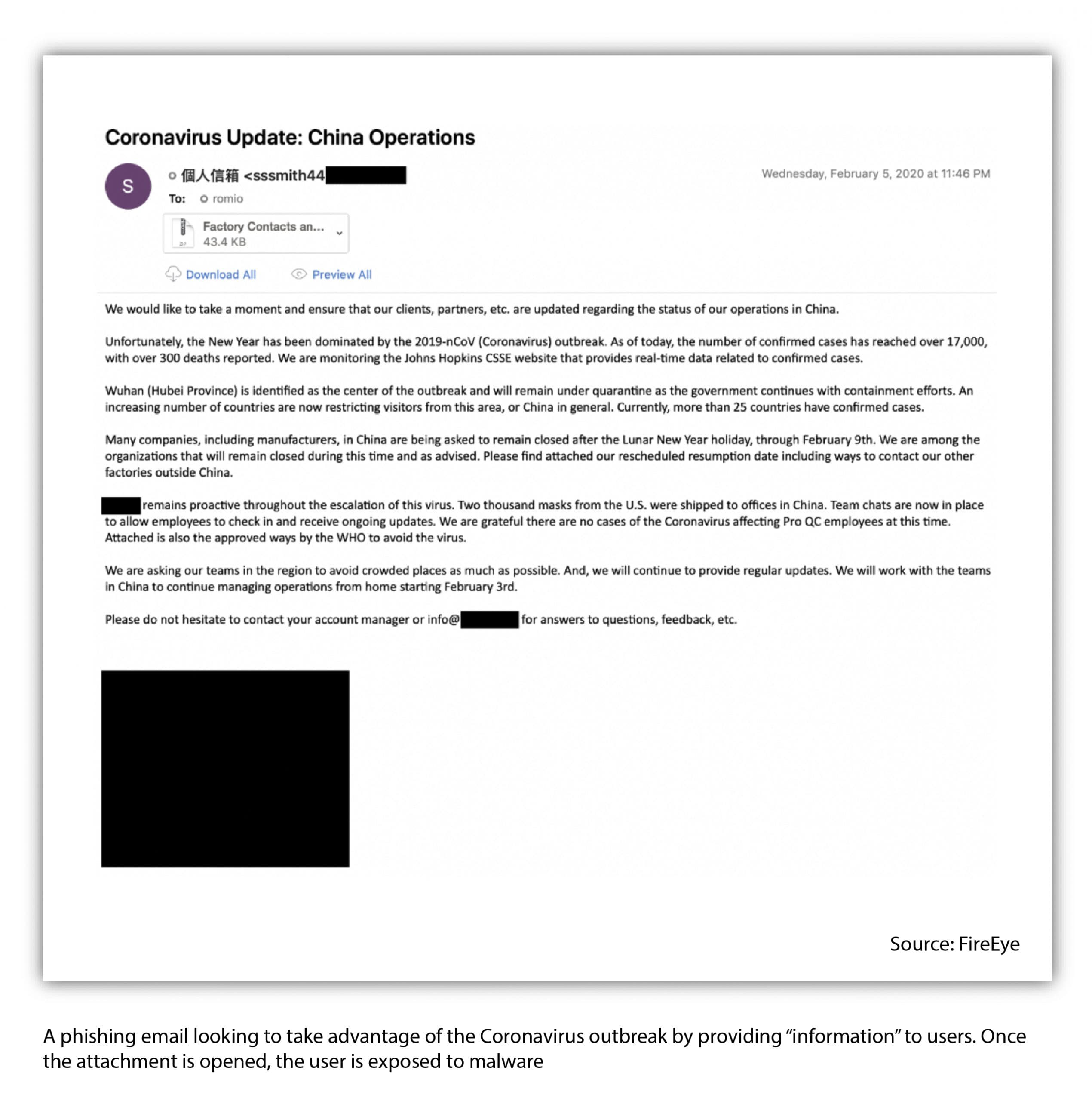

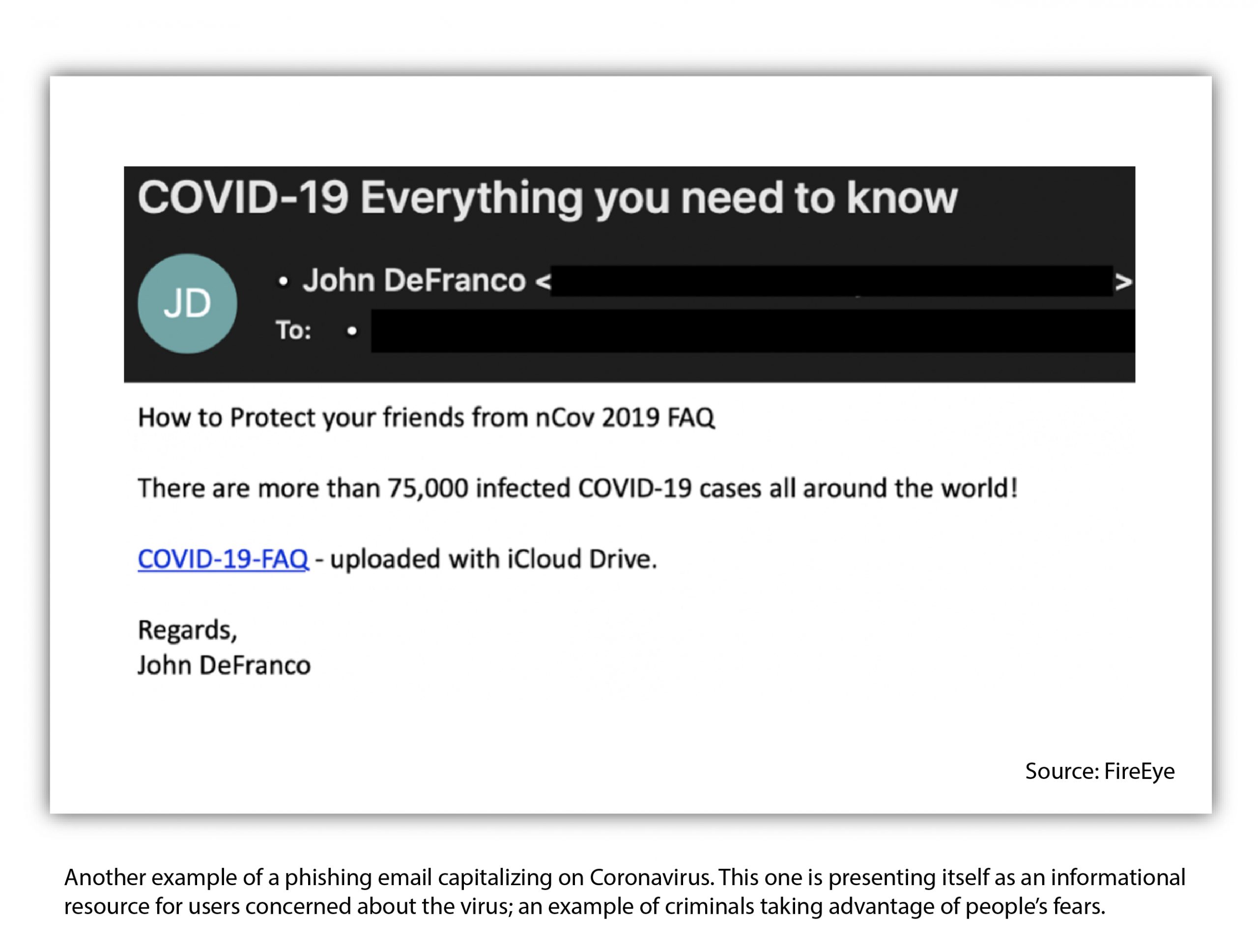

Odnotowano znaczną liczbę rejestracji witryn internetowych związanych z COVID-19 i kampanii e-mailowych od przestępców.

Użytkownicy strzeżcie się; cyberprzestępcy wykorzystują pandemię, nakłaniając użytkowników do przekazywania ważnych informacji, czy to za pośrednictwem nowych domen, czy oszustw phishingowych.

Oszustwa związane z wirusem stały się dochodowym przedsięwzięciem dla przestępców, a zaniepokojeni użytkownicy szukający informacji o epidemii są najczęściej celem ataków.

Ważniejsze niż kiedykolwiek jest, aby ludzie zachowali czujność, aby nie paść ofiarą tych ataków.

Spotkaliśmy się z Jeffem Lederem, dyrektorem Impact w MIT Security Services , aby porozmawiać o powstałych problemach z cyberbezpieczeństwem i o tym, jak najlepiej sobie z nimi radzić.

Leder od samego początku nadzorował dział Managed Cybersecurity firmy Impact, sprawdzając setki rozwiązań w celu stworzenia najlepszej w swojej klasie usługi cyberbezpieczeństwa dla naszych klientów.

Co więc ma do powiedzenia na temat ochrony przed niedawnym wzrostem liczby cyberataków związanych z koronawirusem?

Dlaczego hakerzy wykorzystują epidemię?

Widzieliśmy, jak podobne ataki zdarzają się przy innych wydarzeniach, takich jak klęski żywiołowe, problemy gospodarcze i ważne wybory polityczne

JL: „ Cyberprzestępcy rozwijają się dzięki inżynierii społecznej. Innymi słowy, atakujący wykorzysta interakcję między ludźmi na swoją korzyść, aby uzyskać cenne informacje.

„Aktualne wydarzenia, zwłaszcza te, które mają „przerażające” lub niepokojące podstawy, są zatem często wykorzystywane przez atakujących właśnie w tym celu. Skuteczna inżynieria społeczna w odniesieniu do cyberataków ma na celu przezwyciężenie zdolności ludzi do rozpoznawania zagrożeń poprzez wykorzystanie takich rzeczy, jak strach i niepewność.

„Widzieliśmy, jak podobne ataki zdarzają się wokół innych wydarzeń, takich jak klęski żywiołowe, problemy gospodarcze i ważne wybory polityczne”.

W jaki sposób hakerzy wykorzystują epidemię?

Atakujący opublikowali nawet złośliwe aplikacje mobilne, które twierdzą, że są w stanie dokonywać niemożliwych rzeczy, takich jak wykrywanie, czy dana osoba jest zainfekowana

JL: „ Niedawne ataki cybernetyczne miały na celu polowanie na strach ludzi przed COVID-19. Zidentyfikowano kilka kampanii złośliwego oprogramowania, które umieszczają złośliwe oprogramowanie w pozornie „przydatnych” aplikacjach, które twierdzą, że mają informować lub chronić ludzi przed wirusem.

„Widzieliśmy również niezliczone wiadomości phishingowe, które zostały wysłane, aby zachęcić ludzi do ujawnienia poufnych informacji lub zainstalowania złośliwego oprogramowania. Zaobserwowano również oszukańczą aktywność, gdy niektórzy złośliwi aktorzy twierdzą, że są w stanie wysłać szczepienia przeciwko COVID-19 w zamian za niewykrywalną kryptowalutę.

„Atakujący opublikowali nawet złośliwe aplikacje mobilne, które twierdzą, że są w stanie robić niemożliwe rzeczy, takie jak wykrywanie, czy dana osoba jest zainfekowana”.

Co to wszystko oznacza w środowisku, w którym firmy są już zaniepokojone cyberatakami?

Z perspektywy cyberprzestępcy wszystko przedstawia powierzchnię ataku

JL: „ Ten rodzaj działalności naprawdę podkreśla fakt, że osoby atakujące nieustannie dostosowują swoje metody, aby wykorzystać wszelkie możliwe luki dla własnych korzyści.

„Z perspektywy cyberprzestępcy wszystko, w tym ludzie, przedstawia powierzchnię ataku, więc znalezienie nowych sposobów manipulowania lub nadużywania tych powierzchni ataku jest ciągłym wysiłkiem. Przykładem jest fakt, że napastnicy są gotowi wykorzystać poważne problemy zdrowotne w celu uzyskania korzyści finansowych.

„Każda organizacja na świecie jest celem cyberprzestępców, a firmy, które nie starają się stale identyfikować i łagodzić ryzyka, znajdują się w bardzo niebezpiecznej sytuacji”.

Co oznacza konieczność pracy zdalnej dla bezpieczeństwa ich organizacji?

Możemy spodziewać się zwiększonego wykorzystania dostępu zdalnego i klienckich wdrożeń VPN, które mogą być pospieszne, nietestowane, źle skonfigurowane lub wdrażane w sposób niepewny

JL: „ Wiele firm nie jest dobrze przygotowanych do zarządzania i utrzymywania zdalnej siły roboczej. Wyzwania techniczne związane z pilną potrzebą zapewnienia zdalnego dostępu prawdopodobnie doprowadzą do wzrostu zagrożeń bezpieczeństwa dla wielu osób.

„Możemy spodziewać się zwiększonego wykorzystania dostępu zdalnego i klienckich wdrożeń VPN, które mogą być pospieszne, nietestowane, źle skonfigurowane lub wdrażane w sposób niepewny. Możemy również zaobserwować wzrost usług i systemów narażonych na dostęp do Internetu i narażonych na niebezpieczeństwo, ze względu na potrzebę zapewnienia przez zespoły IT dostępu do zasobów, które są zwykle przechowywane za zatwierdzonymi zaporami ogniowymi.

„Prawdopodobnie pojawią się również inne problemy, takie jak wzrost liczby kradzieży poświadczeń spowodowany atakami wymierzonymi w publiczne połączenia bezprzewodowe oraz potencjalne problemy związane z niewystarczającym bezpieczeństwem sieci w prywatnych rezydencjach”.

Jakie proaktywne środki mogą podjąć firmy, aby zapewnić ograniczenie ryzyka naruszenia do minimum?

Zapewnij właściwe wykorzystanie technologii sieciowych, serwerowych i zdalnego dostępu dla pracowników zdalnych

JL: „ Zaimplementuj i wyegzekwuj skuteczne uwierzytelnianie wieloskładnikowe (MFA) dla wszystkich systemów, zwłaszcza zawierających dane wrażliwe. Zapewnij właściwe wykorzystanie technologii sieciowych, serwerowych i zdalnego dostępu dla pracowników zdalnych.

„Przejrzyj i zweryfikuj stan i skuteczność systemów tworzenia kopii zapasowych i odzyskiwania po awarii (BDR), aby chronić się przed takimi rzeczami, jak oprogramowanie ransomware. Pamiętaj, aby aktywnie monitorować pakiety, dzienniki zdarzeń, dostęp do systemu i stan usług pod kątem jakichkolwiek oznak aktywności atakującego”.

Co osoby mogą zrobić, aby najlepiej złagodzić sytuację, w której padły ofiarą cyberataku?

Wszelka nietypowa komunikacja, czy to e-mail, sms, czy nawet telefon, należy traktować z podejrzliwością

JL: „ Bądź świadomy faktu, że osoby atakujące wykorzystują obecną sytuację, aby Cię wykorzystać, i miej świadomość, że skorzystają z podobnych wydarzeń w przyszłości – zrozum, że zagrożenia cyberbezpieczeństwa będą nadal rosły nawet po COVID-19 odszedł.

„Zalecałbym wszystkim zachowanie czujności i zwrócenie uwagi na to, jak ich działania mogą potencjalnie zagrozić sobie i ich organizacjom — pamiętaj, że ataki mogą nadejść z dowolnego miejsca. Każda nietypowa komunikacja, czy to e-mail, SMS, czy nawet telefon, powinna być traktowana z podejrzliwością.

„Unikaj otwierania linków, załączników lub aplikacji z niepotwierdzonych źródeł i powiadom personel IT, bezpieczeństwa lub HR, jeśli zauważysz podejrzane lub groźne zachowanie, które wydaje się, że mogło pochodzić od atakującego. Wreszcie, szukając dodatkowych informacji związanych z COVID-19, trzymaj się wiarygodnych, legalnych organizacji, takich jak WHO i CDC”.

Program Managed Security firmy Impact Networking zapewnia klientom kluczową ochronę cyberbezpieczeństwa, zapewniając im spokój ducha ze świadomością, że ich infrastruktura IT jest monitorowana i utrzymywana przez naszych ekspertów ds. bezpieczeństwa.

Sprawdziliśmy setki dostawców, aby upewnić się, że nasz program wykorzystuje najlepsze w swojej klasie rozwiązania dla naszych klientów. W dzisiejszym krajobrazie kompleksowy program cyberbezpieczeństwa nigdy nie był ważniejszy. Dowiedz się więcej o ofercie Impact tutaj.