SentinelOne: Zalecenia dotyczące cyberbezpieczeństwa dla firm

Opublikowany: 2020-02-11SentinelOne, partner technologiczny Impact Networking, przedstawił kilka zaleceń dotyczących cyberbezpieczeństwa dla firm w świetle ostatnich napięć między USA a Iranem.

Podczas gdy zagrożenie konfliktem fizycznym zmalało, zagrożenie konfliktem cybernetycznym było i pozostanie głównym problemem dla organizacji amerykańskich każdej wielkości.

W miarę wchodzenia w nową dekadę liczba ataków będzie rosła.

W świetle tego niedawnego napięcia istnieje uzasadniona obawa, że Iran może dążyć do siania spustoszenia za pomocą cyberwojny.

Cyberbezpieczeństwo to jedna z najbardziej palących kwestii dla nowoczesnych firm, a przestrzeganie zaleceń firm takich jak SentinelOne dotyczących bezpieczeństwa cybernetycznego, dotyczących inwestowania w ochronę infrastruktury sieciowej, ma kluczowe znaczenie.

Główna obawa wśród decydentów

Liderzy biznesu dostrzegają to bardziej niż kiedykolwiek.

93% dyrektorów małych i średnich przedsiębiorstw uważa, że gdy zagraniczni przeciwnicy będą próbować naruszyć bezpieczeństwo narodowe poprzez cyberataki na płace, małe firmy, takie jak ich, będą wykorzystywane jako punkty wejścia

Wystarczy pobieżnie przyjrzeć się tej liście znaczących cyberataków, a przekonasz się, że cyberataki trwają na dużą skalę od lat.

W przypadku małych i średnich firm, które korzystają tylko z podstawowych zabezpieczeń, ryzyko jest większe niż w przypadku bardziej typowych celów, takich jak banki i agencje rządowe.

Powiązany post: Zaawansowane cyberbezpieczeństwo: dlaczego zapora nie wystarczy w 2020 roku

Często brakuje im istotnych form ochrony, co oznacza, że małe i średnie firmy są bardziej narażone niż większe organizacje.

Stawka jest również wyższa, 93% firm, które nie mają planu odzyskiwania po awarii, kończy działalność w ciągu zaledwie jednego roku

Przesłanie, które należy z tego wyciągnąć, jest jasne.

Cyberataki będą nadal stanowić zagrożenie, a małe i średnie firmy muszą być w stanie skutecznie sobie z nimi radzić.

SentinelOne oferuje 6 zaleceń dotyczących bezpieczeństwa cybernetycznego

1. Wyłącz niepotrzebne porty i protokoły

„Przegląd dzienników urządzeń zabezpieczających sieć powinien pomóc w określeniu, które porty i protokoły są ujawnione, ale nie są potrzebne.

„Dla tych, którzy są, monitoruj je pod kątem podejrzanej aktywności typu „polecenie i kontrola””.

2. Zaloguj się i ogranicz korzystanie z PowerShell

„Jeśli użytkownik lub konto nie potrzebuje PowerShell, wyłącz go za pomocą Edytora zasad grupy.

„Dla tych, którzy to robią, włącz podpisywanie kodu skryptów PowerShell, rejestruj wszystkie polecenia PowerShell i włącz„ Rejestrowanie bloków skryptów ”.”

3. Ustaw zasady, aby ostrzegać o nowych hostach dołączających do sieci

„Aby zmniejszyć prawdopodobieństwo pojawienia się „nieuczciwych” urządzeń w Twojej sieci, zwiększ widoczność i powiadamiaj kluczowych pracowników ochrony, gdy nowe hosty próbują dołączyć do sieci”.

4. Utwórz teraz kopię zapasową i przetestuj proces odzyskiwania pod kątem ciągłości biznesowej

„Łatwo jest pozwolić na przesuwanie zasad tworzenia kopii zapasowych lub nie udowodnić, że można je przywrócić w praktyce.

„Upewnij się również, że masz nadmiarowe kopie zapasowe, najlepiej korzystając z kombinacji gorących, ciepłych i zimnych witryn”.

5. Wzmocnij monitorowanie ruchu sieciowego i poczty e-mail

„Najczęstsze wektory ataków intruzów to niezabezpieczone urządzenia w sieci i ukierunkowane wiadomości phishingowe.

„Postępuj zgodnie z najlepszymi praktykami ograniczania załączników za pośrednictwem poczty e-mail i innych mechanizmów oraz przeglądaj podpisy sieciowe.

„Szczególny nacisk należy położyć na hosty skierowane na zewnątrz, które są atakowane przez rozpylanie haseł i próby logowania metodą brute-force.

„Systemy eksponowane na zewnątrz, w których nie można wdrożyć uwierzytelniania wieloskładnikowego, powinny być uważnie monitorowane.

„Próba skompromitowania serwerów VPN bez 2FA (na przykład) jest ugruntowanym TTP dla irańskich aktorów”.

6. Popraw sprzęt skierowany na zewnątrz

„Atakujący aktywnie skanują i wykorzystują luki w zabezpieczeniach, zwłaszcza te, które umożliwiają zdalne wykonanie kodu lub ataki typu „odmowa usługi”.

„W razie potrzeby zaimplementuj uwierzytelnianie wieloskładnikowe (np. serwery VPN).”

Przyszłe działania łagodzące dla małych i średnich firm

Większość firm w taki czy inny sposób chce chronić swoją firmę przed cyberzagrożeniami.

Ale jak?

Cóż, przyjrzyjmy się podstawowym komponentom, które musisz uwzględnić, aby mieć działającą politykę bezpieczeństwa.

Ochrona obwodowa

Obwód Twojej sieci to granica między Tobą (intranet) a światem zewnętrznym (internet).

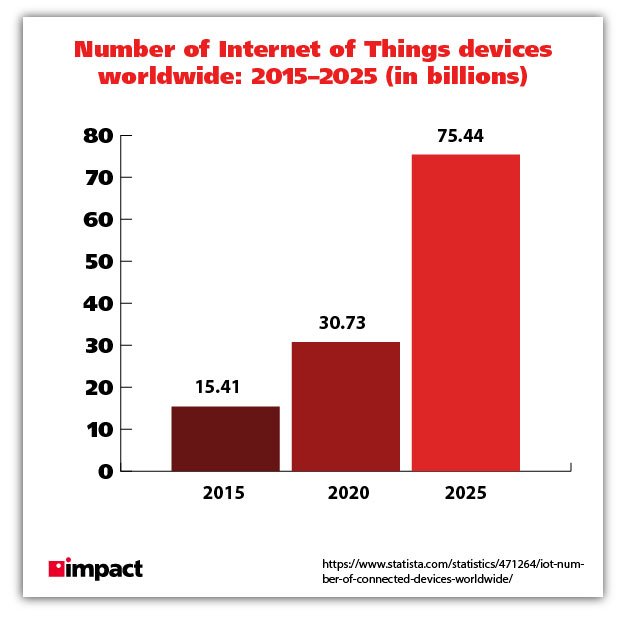

Era Internetu Rzeczy, w której teraz się znajdujemy, zmieniła grę.

Mnóstwo nowych urządzeń jest podłączonych do Twojej sieci w dowolnym momencie, co oznacza nowe wyzwania dla bezpieczeństwa.

Powinieneś mieć silne, ujednolicone rozwiązanie do zarządzania zagrożeniami dla ochrony obwodowej.

W ten sposób Twoja sieć będzie chroniona przed wszelkimi nadchodzącymi zagrożeniami, blokując złośliwe oprogramowanie i inne złośliwe podmioty w czasie rzeczywistym.

Należy również zaimplementować zaporę sieciową (WAF) w celu kontrolowania ruchu sieciowego.

Zapewnia to pełne pokrycie, przeglądanie zaszyfrowanego ruchu i zabezpieczanie witryny przed zagrożeniami, takimi jak ataki typu „odmowa usługi” (DDoS).

Ochrona punktów końcowych

Jak już wspomnieliśmy, obecne rozpowszechnienie urządzeń IoT oznacza o wiele więcej rzeczy do ochrony.

Laptopy, telefony, tablety, telewizory, drukarki — wszystkie z nich prawdopodobnie są podłączone do sieci w dowolnym biurze.

Stwarza to dużą liczbę nowych punktów wejścia dla potencjalnych hakerów.

W rzeczywistości drukarka — często zapominana przez pracowników — jest niezwykle wrażliwym urządzeniem, często atakowanym i wykorzystywanym do infekowania sieci.

To sprawia, że bezpieczeństwo punktów końcowych jest koniecznością.

Firmy powinny zrobić wszystko, co w ich mocy, aby wszystkie urządzenia działające w sieci były odpowiednio chronione za pomocą rozwiązania antywirusowego nowej generacji.

Powiązany post: Co to jest antywirus nowej generacji?

Uwierzytelnianie

Zaawansowana weryfikacja dla użytkowników logujących się do Twojej sieci to pewny sposób na znaczne zwiększenie bezpieczeństwa.

Wskazane jest posiadanie systemu zarządzania poświadczeniami, który chroni Twoje hasła za pomocą solidnych metod szyfrowania.

Powiązany post: Co to jest cyberhigiena?

Jedną z szybciej wszechobecnych metod weryfikacji jest użycie uwierzytelniania wieloskładnikowego (MFA)

Chociaż niektórzy uważają to za irytujące, statystyki nie kłamią.

Usługi w chmurze firmy Microsoft odnotowują 300 milionów fałszywych prób logowania każdego dnia.

Szacują, że MFA blokuje 99,9% zautomatyzowanych ataków.

Innymi słowy, to działa, a różnica, jaką robi MFA, jest znacząca.

Kopia zapasowa i odzyskiwanie

Zauważyliśmy wcześniej, że przytłaczająca liczba małych i średnich firm, które padły ofiarą cyberataku, kończy się upadkiem.

Dzieje się tak często, ponieważ nie mają struktury, która pozwoliłaby szybko poradzić sobie z atakiem.

Odzyskiwanie po awarii jest absolutnie kluczowe i nigdy nie powinno być zaniedbywane.

Powiązany post: Dlaczego plan odzyskiwania po awarii jest niezbędny dla małych i średnich firm

Ponieważ tylko 27% firm jest przygotowanych na ciągłość działania, a jedna trzecia firm w ogóle nie testuje swoich planów odzyskiwania po awarii, istnieje wyraźna tendencja, że małe i średnie firmy nie stosują silnej strategii przeciwdziałania cyberatakom

Przestój jest kosztowny i należy go za wszelką cenę ograniczyć.

Powinieneś mieć zduplikowane obrazy wszystkich aspektów systemu operacyjnego, w tym aplikacji.

Obrazy te powinny być dostępne w odpowiednim czasie, aby inżynier mógł przywrócić systemy i przywrócić ich działanie JAK NAJSZYBCIEJ.

Jak dostawcy usług MSSP pomagają małym i średnim firmom

Ponieważ coraz więcej małych i średnich firm jest zagrożonych cyberatakami, rośnie zapotrzebowanie na partnerów w zakresie bezpieczeństwa.

Dostawcy usług zarządzania bezpieczeństwem (MSSP) wkraczają, aby wypełnić luki, oferując firmom łatwy sposób dbania o ochronę ich danych.

MSSP zaoferuje bogate doświadczenie, wiedzę i najlepsze rozwiązania za przystępną, stałą opłatę.

Powiązany post: Jakich usług MSSP należy oczekiwać od partnera ds. bezpieczeństwa?

Przeprowadzą ocenę, zwracając uwagę na obecną konfigurację i przedstawią szczegółowy podział na to, gdzie Twoje bezpieczeństwo jest na najwyższym poziomie i gdzie może wymagać poprawy.

Dzięki partnerowi ds. bezpieczeństwa małe i średnie firmy mogą spać spokojnie, wiedząc, że eksperci są w pracy.

Rynek zarządzanych usług bezpieczeństwa wart był w zeszłym roku 27,7 miliarda dolarów; oczekuje się, że do 2025 r. wzrośnie do 64,73 miliarda dolarów.

Ponieważ liczba i zasięg cyberataków będzie nadal rosnąć, przewidujemy, że wykorzystanie usług MSSP będzie rosło w 2020 roku i później.

Program Managed Security firmy Impact Networking zapewnia klientom kluczową ochronę cyberbezpieczeństwa, zapewniając im spokój ducha ze świadomością, że ich infrastruktura IT jest monitorowana i utrzymywana przez naszych ekspertów ds. bezpieczeństwa.

Sprawdziliśmy setki dostawców, aby upewnić się, że nasz program wykorzystuje najlepsze w swojej klasie rozwiązania dla naszych klientów. W dzisiejszym krajobrazie kompleksowy program cyberbezpieczeństwa nigdy nie był ważniejszy.

Dowiedz się więcej o ofercie Impact tutaj.