Co to jest oprogramowanie ransomware i jak sobie z nim radzić?

Opublikowany: 2020-04-23Aktualizacja z kwietnia 2020 r.: W związku z epidemią COVD-19 zaobserwowaliśmy znaczny wzrost liczby cyberataków, które miały miejsce.

Wzrosły rejestracje stron internetowych i kampanie e-mailowe związane z pandemią, co oznacza, że przestępcy wykorzystują epidemię, aby wiktymizować niczego niepodejrzewających użytkowników.

Powiązany post: Oszustwa związane z koronawirusem: pytania i odpowiedzi z dyrektorem Impact ds. Usług bezpieczeństwa MIT

Pojawiają się historie o oszustwach, w których Amerykanie tracą 13,4 miliona dolarów na oszustwa, a Google twierdzi, że blokują 240 milionów wiadomości spamowych dziennie związanych z wirusem.

Niedawno napisaliśmy blog, który pokazuje jeden z przykładów tego, w jaki sposób cyberprzestępcy nakłaniają użytkowników do przekazania osobistych danych uwierzytelniających i poufnych informacji.

Jak można sobie wyobrazić, Stany Zjednoczone są najczęstszą lokalizacją tego typu ataków i obecnie nie ma oznak spowolnienia.

Ze względu na te pojawiające się zagrożenia ważniejsze niż kiedykolwiek jest to, aby firmy miały jasną wiedzę na temat rodzajów ataków, z jakimi mogą się spotkać w nadchodzących miesiącach i później.

Co to jest oprogramowanie ransomware?

Nadążanie za postępami w cyberprzestępczości to wymagające zadanie dla specjalistów ds. bezpieczeństwa sieci.

Jeśli nadal nie masz pewności, czym jest oprogramowanie ransomware, musisz szybko zapoznać się z tym zagrożeniem.

Dzięki nowoczesnym taktykom i wyrafinowanemu złośliwemu oprogramowaniu cyberprzestępcy atakują zarówno osoby fizyczne, jak i firmy za pomocą oprogramowania ransomware i mogą niszczyć sieci i firmy.

Ransomware wykorzystuje szyfrowanie lub podwyższoną kontrolę dostępu, aby zablokować użytkownikom dostęp do ich stacji roboczych lub usług w chmurze.

Jeśli atak się powiedzie, ofiara będzie musiała zapłacić złośliwemu podmiotowi, zanim będzie mógł odzyskać dostęp do swojego systemu.

Ataki przybierają różne formy, ale zazwyczaj są to błędne kliknięcie przez użytkownika na zainfekowany link, który zapewnia dostęp hakerom.

Powiązana grafika: 13 najważniejszych statystyk dotyczących phishingu, które powinny znać małe i średnie firmy

Różne rodzaje ataków ransomware

Oprogramowanie i taktyki stosowane przez cyberprzestępców wciąż ewoluują wraz z technologią.

Rozwój usług w chmurze i dostęp do wyrafinowanych narzędzi szyfrujących umożliwiają złym podmiotom doskonalenie swoich umiejętności i zagrażają nawet najbezpieczniejszym sieciom.

Wcześniejsze metody polegały na wykorzystaniu kontroli dostępu do modyfikowania haseł przy użyciu złośliwego oprogramowania w szafce, blokując użytkownikom dostęp do ich systemów.

Działało to dobrze, ale lepsze opcje odzyskiwania konta od dostawców oprogramowania i usług pomogły użytkownikom przezwyciężyć tego rodzaju ataki.

Najnowsze rodzaje ataków to krypto ransomware.

To szyfruje pliki w systemie użytkownika, zmuszając ich do płacenia hakerom kryptowalutami lub kartami kredytowymi w celu odszyfrowania plików.

Obie metody nadal polegają na uzyskaniu dostępu do systemu, dlatego zapewnienie ochrony sieci ma kluczowe znaczenie.

Powiązany post: Dlaczego dostawca usług zarządzania bezpieczeństwem (MSSP) jest dobry dla Twojej firmy

7 nakazów i zakazów oprogramowania ransomware

Jest wiele rzeczy, które możesz zrobić, aby chronić się przed atakami ransomware.

Kluczowe znaczenie ma proaktywne podejście do bezpieczeństwa sieci i urządzeń, ale można również ulepszyć zabezpieczenia systemu, aby pomóc w odzyskaniu sprawności po pomyślnym ataku.

1. Nie płać okupu

Jeśli atak się powiedzie, nie płać żądanego okupu.

Chociaż może to być najszybszy sposób na odzyskanie dostępu, może sprawić, że staniesz się zwykłym celem.

Ośmieli również atakujących, prowadząc ich do kontynuowania tej samej taktyki wobec innych firm i reinwestowania pieniędzy, które od ciebie zarobili, w swój biznes.

Nie płacąc okupu, zmniejszasz skuteczność zbrodniczego przedsięwzięcia.

Co więcej, nie ma gwarancji, że zapłacenie okupu faktycznie rozwiąże Twój problem.

Tylko jedna na pięć ofiar, które płacą okupy, odzyskuje swoje informacje.

2. Przywróć swoje systemy z kopii zapasowych

Powinieneś mieć regularne zasady tworzenia kopii zapasowych, które pozwolą Ci ograniczyć ataki ransomware.

Nawet jeśli atak się powiedzie, powtórzenie kilkudniowej lub tygodniowej pracy jest bardziej pożądane niż poddanie się wymuszeniu.

Im lepsza strategia tworzenia kopii zapasowych, tym lepiej będziesz w stanie skutecznie zareagować na atak.

3. Trzymaj dane osobowe z dala od e-maili

Hakerzy wykorzystują techniki socjotechniki, aby uzyskać dostęp do sieci.

Wszelkie dane osobowe zawarte w wiadomościach e-mail lub komunikatach pomagają w przygotowaniu ataku, który ma większe szanse powodzenia.

Zapewnienie ochrony danych osobowych podczas codziennych przepływów pracy zmniejszy ich zdolność do tworzenia wiadomości phishingowych, które wyglądają, jakby pochodziły z wiarygodnego źródła.

Średni koszt ataku ransomware wyniósł 133 000 USD

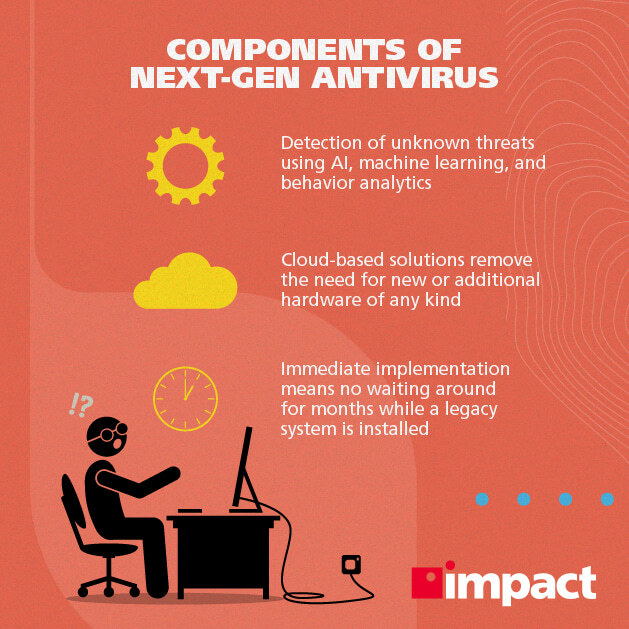

4. Wdróż program antywirusowy i zapory w swojej sieci i urządzeniach

Każda firma powinna mieć politykę bezpieczeństwa sieci, która wykorzystuje najnowszą technologię wykrywania zagrożeń, aby odeprzeć atak.

Definicje zapór sieciowych obejmują witryny i oprogramowanie, które cyberprzestępcy regularnie wykorzystują do ataków.

Jeśli ktokolwiek spróbuje uzyskać dostęp do tych witryn z Twojej sieci, system zablokuje tę próbę i ostrzeże specjalistów ds. bezpieczeństwa sieci lub partnera IT.

5. Zainwestuj w rozwiązania do skanowania i filtrowania treści dla serwerów poczty e-mail

E-mail to dominujący kanał komunikacji między pracownikami a firmami.

Ponieważ wiadomości e-mail mogą pochodzić z dowolnego miejsca, zapewnienie skanowania treści i filtrowania złośliwych wiadomości e-mail, zanim dotrą do skrzynki odbiorczej, poprawi Twoje bezpieczeństwo.

Rozwiązania do filtrowania treści będą oznaczać podejrzane wiadomości e-mail i wyłączać zawarte w nich linki.

Ataki ransomware wzrosły o 97% w ciągu ostatnich dwóch lat.

6. Utrzymuj zasady łatania zabezpieczeń

Upewnij się, że regularnie stosujesz wymagane poprawki bezpieczeństwa na wszystkich serwerach, stacjach roboczych, drukarkach i innym sprzęcie sieciowym.

Hakerzy nieustannie szukają exploitów w istniejących systemach i atakują, gdy znajdą w systemie jakąkolwiek lukę.

Utrzymując zasady stosowania poprawek zabezpieczeń w miarę udostępniania poprawek, drastycznie zmniejszysz prawdopodobieństwo powodzenia ataku.

7. Zastosuj politykę BYOD do wszystkich urządzeń osobistych

Ponieważ coraz więcej pracowników używa teraz własnych urządzeń do łączenia się z siecią firmy, ważne jest, aby uwzględnić te urządzenia w zasadach bezpieczeństwa BYOD (Bring Your Own Device).

Korzystanie z wirtualnej sieci prywatnej (VPN) za każdym razem, gdy pracownicy łączą się spoza zwykłej sieci, zapewni ochronę danych.

W przypadku urządzeń mobilnych powinny obowiązywać te same reguły zapory i skanowania punktów końcowych, co w przypadku każdego innego komputera stacjonarnego lub laptopa: nawet najmniejsze urządzenia są bramami do systemu dla hakerów.

Na wynos dla radzenia sobie z atakiem ransomware

- Twórz kopie zapasowe i szyfruj dane : upewnij się, że regularnie tworzysz kopie zapasowe wszystkich informacji (i szyfrujesz kopie zapasowe, aby chronić je przed przestępcami).

- Edukuj pracowników : uświadamiaj pracownikom codzienne zagrożenia. Podkreśl różne taktyki phishingu stosowane przez przestępców i sposób, w jaki mogą wykrywać podejrzane wiadomości e-mail.

- Zastosuj poprawki zabezpieczeń : Zastosuj poprawki zabezpieczeń, gdy staną się dostępne na wszystkich urządzeniach, serwerach, drukarkach i innym sprzęcie sieciowym.

W świetle ostatnich wydarzeń wiele organizacji zaczęło nadrabiać zaległości, próbując wdrożyć prowizoryczne rozwiązania chmurowe, aby nadrobić utracony grunt, podczas gdy ich pracownicy przechodzą na pracę zdalną w najbliższej przyszłości. Odpieranie cyberataków jest trudnym, ale niezbędnym aspektem każdej nowoczesnej firmy, a korzystanie z usług w chmurze może pomóc w stworzeniu wodoszczelnego biznesu.

Aby dowiedzieć się więcej o tym, jak chmura może zapewnić Twojej firmie dobrą kondycję na przyszłość, pobierz nasz e-book „Która opcja chmury jest odpowiednia dla Twojej firmy?”