10 największych zagrożeń bezpieczeństwa w chmurze w 2023 r. i sposoby radzenia sobie z nimi

Opublikowany: 2022-12-13Branże wszystkich typów i rozmiarów korzystają obecnie z chmury do różnych usług. Może być używany do tworzenia kopii zapasowych danych, analizy danych, tworzenia oprogramowania lub jako wirtualne biurko. Ale z taką wygodą zawsze wiąże się ryzyko bezpieczeństwa. Czy dane wprowadzane do chmury są wystarczająco bezpieczne? Kto ma do niego dostęp i jak jest chroniony?

W miarę jak firmy migrują swoje dane do chmury, obawy związane z bezpieczeństwem, takie jak przypadkowe ujawnienie poświadczeń i utrata danych, stały się bardziej powszechne niż kiedykolwiek. W ciągu ostatnich kilku lat liczba cyberzagrożeń wzrosła, co sprawia, że rozwiązania bezpieczeństwa w chmurze są niezbędne dla firm.

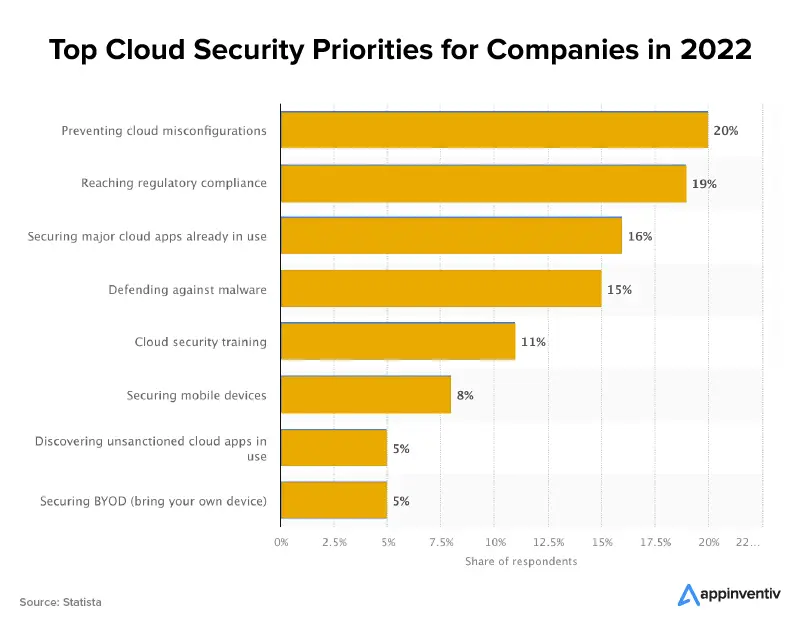

Jak donosi Statista, globalny rynek oprogramowania zabezpieczającego w chmurze został wyceniony na 29,5 miliarda dolarów w 2020 roku i ma osiągnąć 37 miliardów dolarów do 2026 roku.

Dlatego Twoja organizacja musi mieć silną strategię, aby chronić się przed zagrożeniami bezpieczeństwa w chmurze i zapewnić ciągłość biznesową. Ale aby mieć solidną strategię bezpieczeństwa, najpierw musisz być świadomy najważniejszych problemów związanych z bezpieczeństwem w chmurze i ich możliwych rozwiązań w 2023 roku.

Zanurzmy się!

Jakie są 10 największych zagrożeń bezpieczeństwa w chmurze w 2023 roku i jak je złagodzić?

1. Naruszenie danych

Dostęp do poufnych danych Twojej organizacji i ich wykorzystywanie bez Twojej wiedzy lub zgody nazywamy naruszeniem ochrony danych. Zasadniczo jest to kradzież, która najczęściej ma miejsce z powodu słabych poświadczeń lub bardzo złożonych systemów dostępności, które mogą nadawać niewłaściwe uprawnienia niewłaściwym osobom.

Może to być również spowodowane wejściem złośliwego oprogramowania do twojego systemu. W tym przypadku większość ataków jest skierowana na systemy danych, ponieważ to właśnie cenią napastnicy. Nieodpowiednia konfiguracja chmury lub brak ochrony w czasie wykonywania może narazić dane na kradzież.

Różne rodzaje informacji mają różne konsekwencje, gdy zostaną naruszone. Złodzieje tożsamości i phisherzy kupują poufne dane, takie jak numery ubezpieczenia społecznego i dokumentacja medyczna, od przestępców w ciemnej sieci.

Wewnętrzne dokumenty i e-maile zawierają poufne informacje, które mogą zostać wykorzystane do zrujnowania dobrego imienia firmy i obniżenia ceny jej akcji, jeśli wpadną w niepowołane ręce. Niezależnie od motywacji kradzieży, naruszenia stanowią poważne zagrożenie dla firm przechowujących dane w chmurze.

Jakie jest rozwiązanie?

Szyfrowanie

Dzięki szyfrowaniu na brzegu sieci poufne informacje mogą być chronione nawet zanim opuszczą siedzibę Twojej firmy i trafią do chmury. Po zaszyfrowaniu danych należy zachować klucze, których można użyć do szyfrowania i odszyfrowywania danych.

Nigdy nie należy przechowywać kluczy szyfrujących w tym samym programie, w którym znajdują się poufne informacje. Oprócz upewnienia się, że posiadają klucze szyfrujące, działy IT powinny regularnie oceniać skuteczność istniejących protokołów szyfrowania.

Uwierzytelnianie wieloskładnikowe

Użytkownik musi podać nie tylko identyfikację i dostęp, ale także poświadczenia. Na przykład wprowadzenie hasła, a następnie otrzymanie powiadomienia zawierającego jednorazowy klucz numeryczny. Obecnie jest to jeden ze standardowych wymagań ograniczających zagrożenia bezpieczeństwa w chmurze. Dowiedz się, jak możesz wdrożyć system uwierzytelniania wieloskładnikowego w swojej aplikacji mobilnej.

Badania wskazują, że 25% naruszeń bezpieczeństwa danych ma miejsce w wyniku phishingu.

2. Naruszenie zgodności

Firmy są narażone na wysokie ryzyko poważnych konsekwencji, jeśli popadną w stan niezgodności. Przepisy, takie jak PCI DSS i HIPAA, które chronią wrażliwe dane, muszą być przestrzegane przez wszystkie organizacje.

Zgodność z tymi przepisami może wymagać utworzenia odizolowanej części sieci, do której dostęp mają tylko upoważnieni pracownicy. Wiele organizacji nakłada ograniczenia na dostęp i to, co poszczególne osoby mogą zrobić, gdy mają dostęp, aby zapewnić przestrzeganie standardów zgodności.

Jeśli przepisy dotyczące zgodności nie będą przestrzegane, firma może zostać narażona na kary i grzywny, które mogą mieć szkodliwy wpływ na działalność. Niestety, nie wszyscy dostawcy usług chmurowych przestrzegają wszystkich standardów bezpieczeństwa ustanowionych przez branżę. Istotny problem pojawia się w przypadku dodania usługi w chmurze bez sprawdzenia jej zgodności ze wszystkimi obowiązującymi normami prawnymi.

Jakie jest rozwiązanie?

Zapewnij skuteczną zgodność

Większość firm wdrożyła zasady dotyczące prywatności i zgodności, aby chronić swoje zasoby. Ponadto ramy ładu korporacyjnego powinny określać role i obowiązki w firmie oraz zapewniać zgodność z tymi zasadami.

Zanotuj role i obowiązki każdego pracownika w zestawie zasad. Musi również określać, w jaki sposób komunikują się ze sobą.

[Może Cię również zainteresować przeczytanie, jak utworzyć aplikację zgodną z PCI DSS i HIPAA.]

3. Utrata danych

Utrata danych to największe ryzyko, które w większości przypadków jest nieodwracalne. Dane mogą zostać utracone z różnych powodów – luki w zabezpieczeniach baz danych, przechowywania u niezależnego dostawcy usług przechowywania w chmurze, przypadkowej utraty lub usunięcia danych lub utraty poświadczeń dostępu do danych.

Jednak wielką korzyścią i zasadniczą cechą współpracy opartej na chmurze jest prostota, z jaką można udostępniać informacje za pośrednictwem chmury. Powoduje to jednak poważne problemy z prywatnością i bezpieczeństwem, a to jest główny problem, jaki firmy mają z chmurą. Gdy udostępnianie informacji za pośrednictwem łączy publicznych lub repozytorium w chmurze jest ustawione jako publiczne, każdy, kto ma łącze, może uzyskać do nich dostęp, a istnieją narzędzia zaprojektowane do przeszukiwania sieci w poszukiwaniu takich niezabezpieczonych wdrożeń w chmurze.

Jakie jest rozwiązanie?

Egzekwuj zasady ochrony prywatności

Sukces każdej firmy zależy od jej zdolności do zapewnienia bezpieczeństwa danych prywatnych i wrażliwych. Przechowywanie danych osobowych w organizacji jest podatne na włamania i inne formy naruszenia bezpieczeństwa. Gdy dostawca usług w chmurze musi zapewnić wystarczające zabezpieczenia, firmy powinny albo udać się gdzie indziej, albo powstrzymać się od przechowywania u nich jakichkolwiek wrażliwych danych.

Kopie zapasowe

Najlepszym sposobem zapobiegania utracie danych w większości form jest regularne tworzenie kopii zapasowych danych. Potrzebujesz harmonogramu tworzenia kopii zapasowych danych oraz precyzyjnego określenia, które dane będą objęte kopią zapasową, a które nie. Do automatyzacji użyj oprogramowania zapobiegającego utracie danych.

[Przeczytaj także: Jak przedsiębiorstwa mogą chronić swoje dane w środowiskach chmurowych?]

4. Powierzchnia ataku

To, co nazywamy ogólną podatnością środowiska, nazywamy jego powierzchnią ataku. Powierzchnia ataku rośnie z każdym nowym zadaniem. W niektórych przypadkach ilość otwartego obciążenia może wzrosnąć po użyciu mikrousług. Jeśli nie będziesz nią dobrze zarządzał, Twoja infrastruktura może być podatna na ataki w sposób, którego nie jesteś świadomy.

Telefon o tej porze to ostatnia rzecz, jakiej ktokolwiek by chciał.

Subtelne wycieki informacji, które otwierają drzwi do ataku, również stanowią część powierzchni ataku. Ze względu na nieodłączną naturę Internetu i chmury zawsze narażasz się na ataki z zewnątrz.

Może to mieć kluczowe znaczenie dla codziennego funkcjonowania Twojej firmy, ale powinieneś mieć na to oko.

Jakie jest rozwiązanie?

Właściwa segmentacja i bezpieczeństwo sieci

Twórz strefy bezpieczeństwa w każdym ze swoich środowisk i zezwalaj tylko na ruch, który jest niezbędny i odpowiedni, aby przejść przez zaporę. Jeśli to możliwe, zapewnij każdemu środowisku aplikacji (programistycznemu, testowemu i produkcyjnemu) własne konto w chmurze.

Wykorzystaj zasadę najmniejszych uprawnień

Celowo zapewniaj dostęp i zasoby. Na przykład programista, który tylko wdraża kod, nie powinien mieć dostępu administracyjnego do całego konta w chmurze. Deweloper nie powinien też mieć stałego dostępu do środowiska pracy. Po prostu zapewnij im to, czego potrzebują. Dostępne są narzędzia pomagające we właściwym doborze kont i użytkowników.

5. Niebezpieczne interfejsy API

Oprócz umożliwienia firmom dostosowania ich usług w chmurze, interfejsy programowania aplikacji lub interfejsy API umożliwiają również dostęp, uwierzytelnianie i szyfrowanie. W miarę jak interfejsy API rozwijają się, aby lepiej służyć użytkownikom, stwarzają również większe zagrożenie dla bezpieczeństwa magazynu danych.

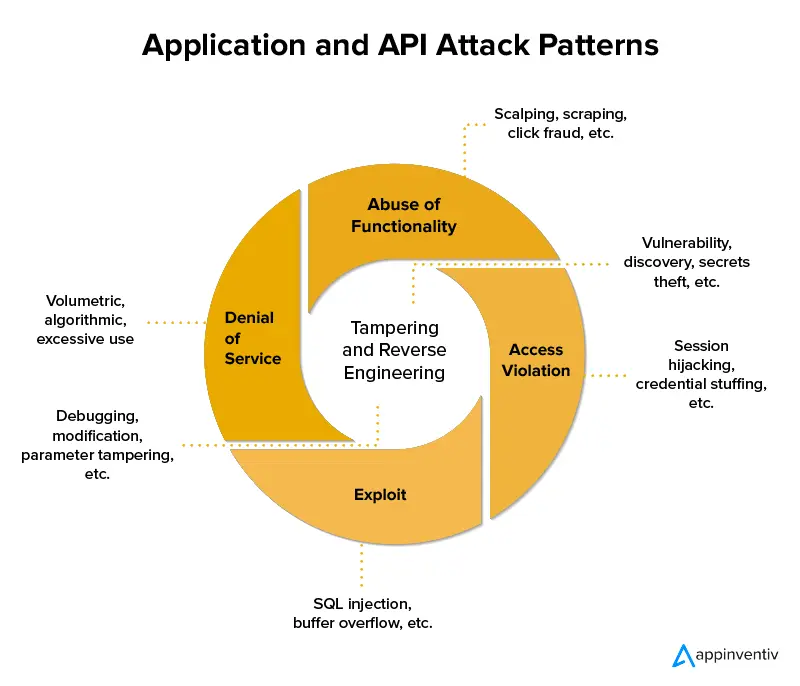

Twoje dane i systemy mogą zostać naruszone, jeśli polegasz na usługach w chmurze z niezabezpieczonymi interfejsami API. Zwykle są one dobrze udokumentowane pod kątem łatwości użytkowania przez klientów, ale jeśli nie są odpowiednio zabezpieczone, mogą powodować krytyczne problemy. Aby włamać się do interfejsu API, hakerzy zazwyczaj stosują jedną z trzech metod: brutalną siłę, odmowę usługi lub człowieka pośrodku. Twoje rozwiązania bezpieczeństwa w chmurze muszą być w stanie poradzić sobie z tymi trzema metodami.

Jakie jest rozwiązanie?

Fałszywe naruszenie

Testy penetracyjne symulujące zewnętrzny atak na zestaw punktów końcowych API w celu złamania zabezpieczeń i uzyskania dostępu do poufnych danych organizacji dadzą wyobrażenie o tym, jak bezpieczny jest system i jakie usprawnienia są potrzebne.

Ocena ogólnego bezpieczeństwa systemu

Regularne audyty, które powinieneś przeprowadzać, muszą obejmować sprawdzanie systemu i jego warstw bezpieczeństwa, aby upewnić się, że nie pozwoli nikomu włamać się do interfejsów API.

Jeśli chcesz uzyskać więcej informacji na temat sposobów radzenia sobie z zagrożeniami związanymi z bezpieczeństwem API, wejdź na naszego bloga, Najważniejsze zagrożenia związane z bezpieczeństwem API i sposoby ich łagodzenia.

6. Błędna konfiguracja

Z biegiem czasu coraz więcej usług będzie udostępnianych w środowisku chmurowym. Obecnie firmy często współpracują z wieloma dostawcami.

Każda usługa ma unikalną implementację i subtelności, które mogą się znacznie różnić w zależności od dostawcy. Aktorzy stanowiący zagrożenie będą nadal wykorzystywać luki w zabezpieczeniach infrastruktury chmurowej, dopóki firmy nie poprawią swoich praktyk w zakresie bezpieczeństwa chmury.

Jakie jest rozwiązanie?

Sprawdź swoje bezpieczeństwo

Podczas konfigurowania określonego serwera w chmurze dokładnie sprawdź ustawienia dotyczące bezpieczeństwa w chmurze. Choć wydaje się to oczywiste, jest ignorowane na rzecz bardziej palących spraw, takich jak składowanie towarów bez zastanawiania się nad bezpieczeństwem ich zawartości.

7. Ograniczona widoczność korzystania z chmury

Gdy informacje i zasoby są przesyłane do chmury, następuje utrata części wglądu i kontroli nad tymi zasobami. Ograniczona widoczność chmury to ryzyko, którego obawia się większość organizacji, ponieważ prowadzi do dwóch głównych wyzwań:

- Powoduje to tzw. shadow IT, czyli nieusankcjonowane korzystanie z chmury przez pracowników.

- Prowadzi to do niewłaściwego korzystania z chmury przez użytkowników uprawnionych do korzystania z chmury.

Ograniczona widoczność może być przyczyną naruszeń i utraty danych, ponieważ otwiera ryzyko związane ze złym zarządzaniem i brakiem bezpieczeństwa. Najgorsze jest to, że te martwe punkty nie pozwalają na wczesne powiadomienie o problemach z bezpieczeństwem, naruszeniami, wydajnością lub zgodnością.

Jakie jest rozwiązanie?

Audyt Bezpieczeństwa Danych

Dowiedz się, czy Twój dostawca usług w chmurze regularnie kontroluje stosowane środki bezpieczeństwa w celu ochrony danych osobowych i poufnych plików przechowywanych przez użytkowników końcowych w ich sieciach. Jeśli nie, poszukaj gdzie indziej partnera, który może zapewnić pełną przejrzystość w zakresie środków bezpieczeństwa wdrożonych przez administratorów systemu. Chcesz za wszelką cenę zabezpieczyć się przed zagrożeniami związanymi z przetwarzaniem w chmurze.

Ocena i analiza ryzyka

Musisz przeprowadzać ocenę ryzyka w regularnych odstępach czasu, aby kontrolować potencjalne ryzyko. Upewnij się, że masz również plan ograniczenia tych zagrożeń, które wynikają z częściowej przejrzystości.

8. Naruszenia umów z Partnerami biznesowymi

Zarówno wykorzystanie danych, jak i osoby, które mają do nich dostęp, są ograniczone warunkami umów między firmami a ich klientami. Przechowując poufne informacje w chmurze osobistej bez odpowiedniego zezwolenia, pracownicy narażają swojego pracodawcę i siebie na działania prawne.

Klauzule poufności w umowach handlowych często łamią się. Jest to szczególnie prawdziwe, jeśli dostawca chmury zastrzega sobie prawo do ujawnienia wszelkich przesłanych danych dowolnej zainteresowanej stronie.

Jakie jest rozwiązanie?

Interoperacyjność

Upewnij się, że Twoi dostawcy mogą współpracować, gdy pozyskujesz kilku dostawców usług w chmurze dla tych samych usług. Nie zapomnij uwzględnić ochrony transferu danych po zakończeniu umowy. Brak znormalizowanych standardów danych może sprawić, że przenoszenie danych między chmurami będzie pracochłonne. Kluczowe jest zapewnienie terminowego i niezawodnego dostępu do Twoich danych oraz określenie Twoich obowiązków w stosunku do Twojego dostawcy.

Ochrona danych

Warunki określone w umowach powinny uwzględniać ataki wewnętrzne i zewnętrzne oraz błędy ludzkie. Czasami trzeba wziąć pod uwagę, że naruszenie spowodowane przez niezadowolonego pracownika może być gorsze niż spowodowane atakiem z zewnątrz.

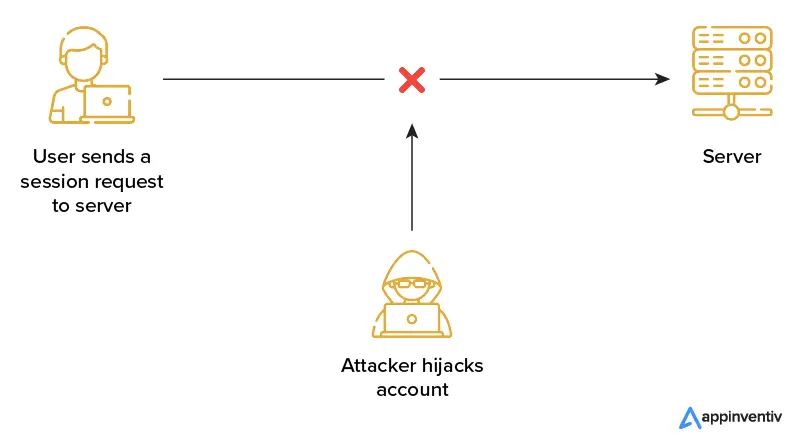

9. Przejęcie kont

Ponowne użycie hasła i proste hasła to tylko dwa przykłady złej higieny haseł, które nękają wiele osób. Ponieważ jednego skradzionego hasła można używać na kilku kontach, problem ten potęguje szkody wyrządzane przez ataki phishingowe i naruszenia bezpieczeństwa danych.

Ponieważ firmy w większym stopniu polegają na infrastrukturze i aplikacjach opartych na chmurze, przejmowanie kont stało się głównym zagrożeniem dla bezpieczeństwa chmury. Załóżmy, że osoba atakująca uzyskuje dostęp do poświadczeń pracownika. W takim przypadku mogą mieć dostęp do poufnych informacji lub możliwości, a jeśli poświadczenia klienta zostaną naruszone, osoba atakująca uzyska pełny dostęp do konta internetowego klienta. Ponadto, w przeciwieństwie do infrastruktury lokalnej, środowiska chmurowe czasami zapewniają inny wgląd i kontrolę nad kwestiami bezpieczeństwa.

Jakie jest rozwiązanie?

Planowanie awaryjne

W przypadku jakichkolwiek poważnych sytuacji awaryjnych, takich jak klęski żywiołowe lub ataki terrorystyczne, potrzebujesz zarządzania ryzykiem bezpieczeństwa w chmurze, aby grać. Upewnij się, że Twój dostawca pamięci masowej online ma plan ciągłości działania, który określa jego strategię ochrony informacji przechowywanych na jego serwerach. Zapytaj ich, jak często testują tę strategię zarządzania ryzykiem związanym z bezpieczeństwem w chmurze, aby upewnić się, że wszystko działa poprawnie.

Zarządzanie dostępem

Ustaw odrębny układ zarządzania dostępem. Układ zarządzania dostępem określa dostępność informacji dla różnych użytkowników. Na przykład protokoły działu zapewnienia jakości nie powinny być dostępne dla działu marketingu i vice versa.

10. Atak typu „odmowa usługi” (atak DoS)

DoS może wystąpić w przestarzałych systemach, które są przytłoczone danymi i przestają działać poprawnie z powodu przeciążenia. Nie jest to tak naprawdę równoznaczne z hakowaniem, ale wynikiem takiego ataku jest to, że system staje się bezużyteczny lub niedostępny.

Celem ataku typu „odmowa usługi” jest uniemożliwienie użytkownikom korzystania z programów lub zakłócania ich przepływu pracy. Dwie główne kategorie ataków DoS to:

- Silne ataki z różnych źródeł

- Skomplikowane ataki mające na celu wykorzystanie procesów systemowych, takich jak dostarczanie treści

Zasoby systemowe są marnowane podczas ataku DoS, co może powodować szereg problemów z szybkością i stabilnością. Utrudnia ładowanie aplikacji lub utrudnia zlokalizowanie źródła zakłóceń.

Prawdopodobnie masz do czynienia z DoS, gdy:

- problemy z ładowaniem określonej witryny

- w obliczu nagłej utraty łączności między urządzeniami podłączonymi do tej samej sieci

Jakie jest rozwiązanie?

System wykrywania włamań

Firmy wykorzystują systemy wykrywania włamań do ochrony przed atakami DoS. Na podstawie poświadczeń użytkownika i zmiennych behawioralnych system ten pomaga w identyfikowaniu nietypowego ruchu i zapewnia wczesne ostrzeżenie. Jest często określany jako alert włamania do zarządzania ryzykiem związanym z bezpieczeństwem w chmurze.

Inspekcja Ruchu Zaporowego

Badanie ruchu przychodzącego przez zaporę ogniową w celu określenia jego pochodzenia lub zidentyfikowania dobrego lub szkodliwego ruchu w celu ułatwienia sortowania ruchu i eliminowania niechcianego ruchu może pomóc w zapobieganiu DoS. Blokowanie adresów IP, które mogłyby rozpocząć atak, pomaga również zapobiegać atakom DoS.

Wykorzystaj doświadczenie Appinventiv w zakresie bezpiecznych usług w chmurze

W Appinventiv rozumiemy potrzebę bezpiecznych usług przetwarzania w chmurze z solidną architekturą, która nie ulega łatwej awarii. Nasz wewnętrzny zespół doświadczonych inżynierów i projektantów zdobył ogromne doświadczenie w dostarczaniu ponad 200 aplikacji opartych na chmurze, zarządzając i projektując solidne architektury chmurowe dla wielu międzynarodowych marek.

Na przykład opracowaliśmy bezpieczne rozwiązanie ERP w chmurze dla jednego z największych sprzedawców mebli, IKEA. Pracując na prywatnym adresie IP, stworzyliśmy rozwiązanie, które umożliwiło każdemu sklepowi niezależną pracę przy jednoczesnym zachowaniu współpracy.

Podobnie, dostarczając bezpieczne rozwiązanie do analizy danych w chmurze, udostępniliśmy wiodącemu dostawcy usług telekomunikacyjnych rozwiązanie, które obniżyło koszty sprzętu i konserwacji o 26%.

Dzięki zespołowi certyfikowanych specjalistów od chmury, których misją jest ciągłe wprowadzanie innowacji, dostarczanie dojrzałych rozwiązań, uzyskaj niezawodne i bezpieczne rozwiązanie w chmurze, które wyeliminuje wszystkie problemy z bezpieczeństwem w chmurze. Zapewniamy pełny dostęp do wszystkich danych w chmurze w czasie rzeczywistym i oferujemy skalowalne rozwiązanie dla Twojej chmury. Chmura będzie również obsługiwać wszystkie główne integracje, które mogą pomóc w ograniczeniu różnych zagrożeń bezpieczeństwa związanych z przetwarzaniem w chmurze.

Często zadawane pytania

P. Czy chmura jest bezpieczna dla moich danych?

O. Ponieważ firmy takie jak Amazon i Google mogą zatrudniać wykwalifikowanych inżynierów i automatyzować wiele swoich procedur, chmury są zazwyczaj bezpieczniejsze niż większość prywatnych centrów danych. Ponadto dostawcy infrastruktury chmurowej zapewniają narzędzia i rozwiązania architektoniczne do izolacji obciążeń, szyfrowania danych i wykrywania zagrożeń dla bezpieczeństwa w chmurze.

Z drugiej strony chmury publiczne działają w modelu współdzielonej odpowiedzialności, w którym użytkownik jest odpowiedzialny za ochronę danych i aplikacji przechowywanych w chmurze. W zależności od warstwy przetwarzania w chmurze ten podział obowiązków związanych z bezpieczeństwem zmienia się.

Zespoły IT muszą przejść przez krzywą uczenia się, aby wdrożyć przetwarzanie w chmurze, ponieważ metoda zabezpieczania środowiska chmurowego różni się od bardziej konwencjonalnych procedur centrów danych. Najczęstszą luką w zabezpieczeniach chmury jest nieautoryzowany dostęp do zasobów.

P. Jakie podstawowe pytania powinienem zadać mojemu dostawcy usług w chmurze dotyczące zagrożeń i środków bezpieczeństwa w chmurze?

A. Chociaż pytania mogą się różnić w zależności od wymagań, użyj następujących pytań jako wskazówek:

- Jakie konkretne szyfrowania transmisji danych są zawarte w chmurze?

- Gdzie fizycznie znajdują się serwery?

- Kto może uzyskać dostęp do danych w chmurze?

- Jakie działania zostaną podjęte w przypadku naruszenia bezpieczeństwa?

- W jaki sposób chronione są interfejsy GUI i interfejsy API?

- Jaki poziom wsparcia technicznego jest dostępny?

- Jaka jest rola mojej firmy w ochronie danych?

P. Jakie obciążenie powinienem przenieść do chmury?

O. Możesz przenieść dowolne obciążenie do architektury chmurowej. Aby spełnić wszystkie niezbędne wymogi prawne, należy zwrócić szczególną uwagę na konsekwencje migracji do chmury oraz na to, czy jej architektura zapewnia bezpieczeństwo danych.