Jak można wykorzystać automatyzację do zapewnienia bezpieczeństwa i zgodności w biznesie?

Opublikowany: 2022-09-01Zdziwiłbyś się, gdybyś wiedział, że średni koszt naruszenia danych zaczyna się od 3,92 miliona dolarów , głównie pozyskiwanych przez małe i średnie przedsiębiorstwa. W rzeczywistości małe przedsiębiorstwa są ofiarami ponad 43% naruszeń danych rocznie, głównie z powodu przestarzałych dostaw oprogramowania.

Zgodnie z niedawnym badaniem firmy Gartner Automatyzacja bezpieczeństwa i zgodności w potoku biznesowym jest podstawowym krokiem do modernizacji narzędzi.

Dlatego też, jeśli firmy chcą cyfrowo przekształcić i zmodernizować dostarczanie oprogramowania , ważne jest, aby nie przeoczyć bezpieczeństwa i zgodności. Największe czynniki napędzające bezpieczeństwo oprogramowania i aplikacji to zwinny proces tworzenia oprogramowania , zautomatyzowany ekosystem i zintegrowane nowoczesne technologie działające na stabilnym przepływie danych.

Zgodnie z raportem Google DevOps 2021 , zautomatyzowana technologia chmury odpowiada za skalowalną wydajność operacyjną i technologiczną każdej firmy.

Wspomniano również, że firmy, które integrują zautomatyzowane praktyki bezpieczeństwa w całym procesie rozwoju, mają 1,5 raza większe szanse na osiągnięcie swoich celów organizacyjnych. To determinuje wszystko, co dotyczy bezpieczeństwa, a zgodność kręci się wokół automatyzacji.

O tym właśnie mówi ten artykuł; tutaj zajmiemy się kwestiami związanymi z automatyzacją zabezpieczeń biznesowych, korzyściami i aplikacjami automatyzacji zabezpieczeń oraz tym, w jaki sposób firmy mogą wykorzystać zautomatyzowane technologie do zabezpieczenia swoich procesów.

Więc zacznijmy;

Co to jest automatyzacja bezpieczeństwa?

Automatyzacja bezpieczeństwa to proces automatyzacji zadań obejmujący zarówno wykrywanie i reagowanie na incydenty, jak i obowiązki administracyjne. Mówiąc prościej, jest to komputerowe wykonywanie działań bezpieczeństwa, które mogą wykrywać, badać i przeciwdziałać cyberzagrożeniom z interwencją człowieka i bez niej.

Automatyzacja w zakresie bezpieczeństwa i zgodności przynosi korzyści branżom każdej skali i wielkości, zwłaszcza przedsiębiorstwom naziemnym. Bezpieczeństwo automatyzacji opiera się na koncepcji bezpieczeństwa zerowego zaufania, aby pomóc w zarządzaniu ryzykiem cybernetycznym w przedsiębiorstwie. Tutaj, zamiast niejawnie ufać systemom wewnętrznym i użytkownikom, ochrona zero zaufania odrzuca lub zatwierdza każde żądanie na podstawie każdego przypadku z osobna.

Jeśli odłożymy czynnik bezpieczeństwa na bok, globalny rynek automatyki nadal będzie silny i oczekuje się, że do 2025 r. osiągnie wartość rynkową 265 miliardów dolarów .

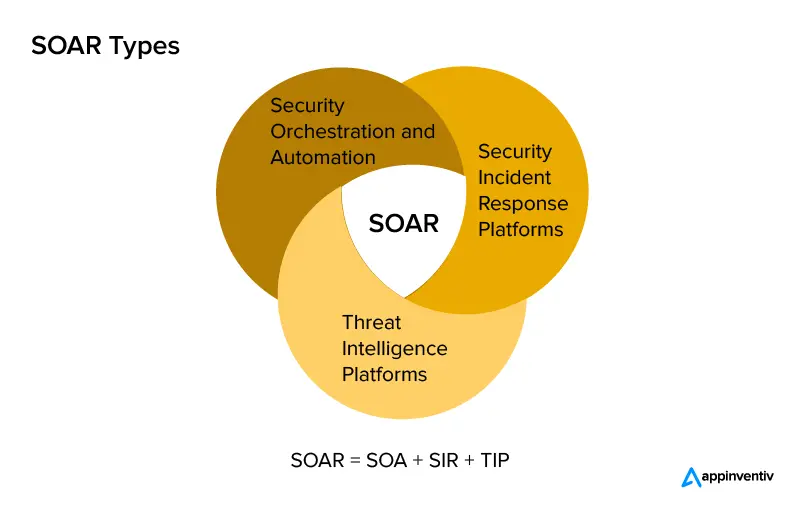

Dlatego firmy zwiększają automatyzację bezpieczeństwa procesów IT, aby unowocześnić i zweryfikować zgodność. Jeśli uwzględnisz zapotrzebowanie biznesowe w zakresie automatyzacji w liczbach pod względem bezpieczeństwa i zgodności, przewiduje się, że wielkość rynku SOAR (Security Orchestration, Automation and Response) wzrośnie z szacowanej wartości 1,1 miliarda USD w 2022 r. do 2,3 miliarda USD w 2027 r. przy CAGR wynoszącym 15,8% w okresie sześciu lat.

Co poza ochroną obejmuje automatyzację bezpieczeństwa?

Działania związane z automatyzacją bezpieczeństwa

Automatyzacja bezpieczeństwa biznesowego może potencjalnie identyfikować przyszłe potencjalne zagrożenia oraz ustalać priorytety i selekcjonować alerty w miarę ich pojawiania się. Podstawowym celem wykorzystania automatyzacji w bezpieczeństwie jest zwiększenie zwinności i zwiększenie reakcji na incydenty. W tym celu śledząc istotne czynności wykonywane w ramach procesu bezpieczeństwa automatyzacji:

- Wykrywanie incydentów i zagrożeń w środowisku IT

- Śledzenie tajnego przepływu pracy w celu analizy bezpieczeństwa i zbadania poszczególnych zdarzeń

- Śledzenie najbardziej odpowiedniego elementu i działania w celu ograniczenia ryzyka

- Wykonywanie działań łagodzących bez żadnych przeszkód w przepływie pracy

Ten schemat blokowy pomaga w zabezpieczeniu automatyzacji procesów zrobotyzowanych w oparciu o zrównoważoną strategię zerowego zaufania.

Zobaczmy, dlaczego Twoja firma potrzebuje automatyzacji zabezpieczeń na potrzeby alertów cyberbezpieczeństwa.

Sprawdź również, jak firmy mogą utrzymać cyberbezpieczeństwo w dobie IoT .

Dlaczego automatyzacja bezpieczeństwa jest ważna dla firm

W dzisiejszym cyfrowym ekosystemie automatyzacja zabezpieczeń jest jedyną zaporą ogniową, która eliminuje ryzyko naruszenia danych , wzmacnia ogólną architekturę zgodności i automatyzuje standardowe procesy bezpieczeństwa. Dlaczego jeszcze potrzebujesz automatyzacji bezpieczeństwa?

Automatyzacja przepływu pracy w zakresie bezpieczeństwa automatycznie eliminuje typowe alerty dotyczące bezpieczeństwa, dzięki czemu SecOps (operacje związane z bezpieczeństwem) może skoncentrować się na rzeczywistym harmonogramie. W ten sposób systemy zgodności z polityką bezpieczeństwa nie muszą tracić czasu na każdy alert. Oto jak firmy korzystają z zabezpieczeń automatyzacji:

1. Aby zmniejszyć obciążenie SecOps i DevOps

Często programiści mają trudności z zachowaniem zgodności z wymagającym systemem zabezpieczeń w zakresie uruchamiania i uwierzytelniania. Innym specjalistom IT trudno jest również zrozumieć każdy przychodzący alert bezpieczeństwa, który wymaga szybkiej reakcji.

Automatyzacja zabezpieczeń może pomóc, automatycznie zatrzymując rozbieżności między systemami i zespołami. Przekształca i konstruuje każdy alert bezpieczeństwa w oparciu o różne priorytety zespołu. Specjaliści muszą tylko postępować zgodnie z instrukcjami, aby płynnie prowadzić operację.

2. Aby działać wydajnie

Automatyzacja bezpieczeństwa sieci sprawia, że operacje biznesowe są bardziej wydajne dzięki priorytetyzacji działań związanych z nadchodzącymi zagrożeniami i automatycznemu zarządzaniu powszechnymi cyberatakami w ustalonym czasie.

Wiele takich zadań jest organizowanych automatycznie przez systemy oprogramowania do automatyzacji bezpieczeństwa biznesowego, które nie wymagają ingerencji człowieka lub mniej. Z czasem systemy te stają się inteligentne i szybko identyfikują zagrożenia.

3. Do szybkiego wykrywania zagrożeń w czasie rzeczywistym

Automatyzacja wykorzystywana w bezpieczeństwie analizuje liczbę n nadchodzących zagrożeń, które mogą być automatycznie eliminowane za pomocą ustalonego sposobu działania. Automatyzacja procesu bezpieczeństwa szybciej wykrywa zagrożenia, takie jak ataki typu phishing i złośliwe oprogramowanie, i ostrzega w czasie rzeczywistym bez ingerencji ręcznej.

4. Aby zatrzymać zmęczenie alertu

Wiadomo, że zmęczenie alertem bezpieczeństwa jest niebezpiecznym i poważnym zagrożeniem dla firm w zakresie cyberbezpieczeństwa. Dzieje się tak, gdy system bezpieczeństwa otrzymuje ogromne powiadomienia, co utrudnia wykrycie prawdziwego zagrożenia. To paraliżuje proces alertu cybernetycznego, w którym pojawia się bezpieczeństwo automatyzacji.

Automatyzacja bezpieczeństwa eliminuje najczęstsze powiadomienia i ataki, ostrzegając systemy tylko w przypadku krytycznych błędów.

5. Aby zabezpieczyć instalację oprogramowania

Firmy często wdrażają aplikacje , aby proces był bardziej efektywny. W tym przypadku automatyzacja bezpieczeństwa zapewnia najwyższej klasy bezpieczeństwo w całym procesie rozwoju. Określa potencjalne zagrożenia bezpieczeństwa, które można rozwiązać i naprawić w trakcie procesu.

Mówiąc o tworzeniu oprogramowania i aplikacji, chciałbyś również przeczytać: Android kontra iOS: która platforma jest bezpieczniejsza w 2022 roku .

Korzyści z automatyzacji bezpieczeństwa biznesowego obejmują również scentralizowane zarządzanie bezpieczeństwem i wzbogacanie biletów. Proces składa się z różnych algorytmów i praktyk, które uwzględniają środki zaradcze, zapewniając bezpieczeństwo i zgodność przy użyciu zautomatyzowanych systemów, narzędzi i oprogramowania.

Mówiąc o narzędziach automatyzacji, oto przykłady najczęściej używanych przez firmy narzędzi bezpieczeństwa automatyzacji i zgodności

Rodzaje potrzebnych narzędzi do automatyzacji zabezpieczeń

Korzystając z interfejsów API i narzędzi do automatyzacji, Twoja firma może łączyć ze sobą samodzielne rozwiązania zabezpieczające, umożliwiając scentralizowane monitorowanie i zarządzanie oraz usprawniając udostępnianie zagrożeń danych w całej infrastrukturze zabezpieczeń. Aby pomóc Ci w tym procesie, poniżej przedstawiono trzy kategorie narzędzi do automatyzacji zabezpieczeń, które automatyzują Twoją architekturę i strategię zabezpieczeń.

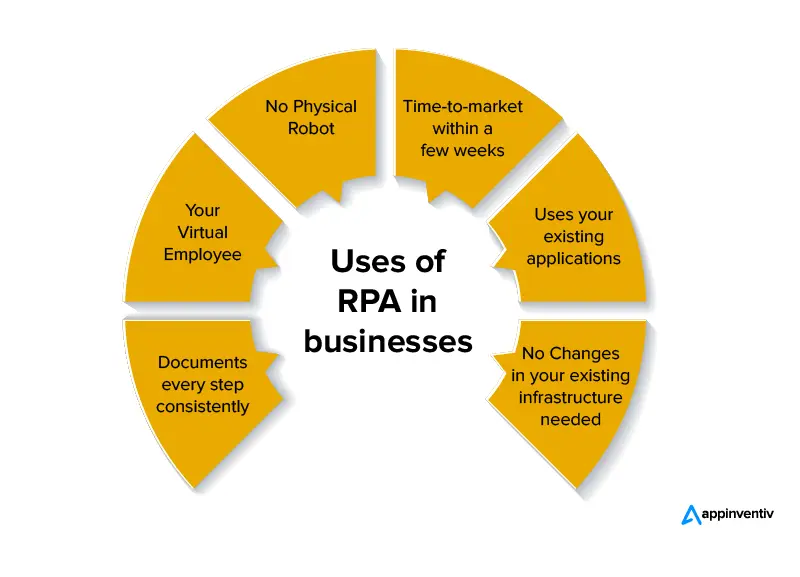

1. Robotyczna automatyzacja procesów (RPA)

Wiadomo, że technologia RPA automatyzuje procesy niskiego poziomu, które nie wymagają inteligentnej analizy. Rozwiązania RPA są zwykle oparte na koncepcji „robotów” programowych, które wykorzystują polecenia klawiatury i myszy do automatyzacji operacji na zwirtualizowanych systemach i urządzeniach komputerowych.

Oto kilka przykładów zadań związanych z bezpieczeństwem automatyzacji, które firmy mogą wykonywać przy użyciu RPA:

- Uruchamianie narzędzi do monitorowania i zapisywanie wyników

- Skanowanie w poszukiwaniu luk

- Podstawowe łagodzenie zagrożeń — na przykład wstrzyknięcie reguły zapory w celu zablokowania złośliwego adresu IP

Jedynym minusem korzystania z RPA jest to, że wykonuje tylko podstawowe zadania. Nie współpracuje z narzędziami bezpieczeństwa i nie może sugerować złożonego rozumowania ani analizy w celu kierowania jej działaniami.

Możesz również zapoznać się z zastosowaniami i korzyściami RPA w sektorze ubezpieczeniowym , medycznym i finansowym .

2. Orkiestracja bezpieczeństwa, automatyzacja i reagowanie (SOAR)

Systemy SOAR to zazwyczaj zestaw rozwiązań, które umożliwiają firmom zbieranie danych o zagrożeniach bezpieczeństwa i odpowiednie reagowanie na incydenty bezpieczeństwa bez ingerencji ręcznej. Jak wyjaśnił Gartner , tę kategorię SOAR można zastosować do dowolnego narzędzia, które definiuje, ustala priorytety, standaryzuje i automatyzuje funkcje reagowania na incydenty.

Platformy SOAR umożliwiają operacje orkiestracji w wielu procesach i narzędziach bezpieczeństwa. Takie platformy obsługują również zautomatyzowane przepływy pracy związane z bezpieczeństwem, automatyzację raportów i realizację zasad i mogą być z łatwością wykorzystywane przez dowolną organizację do automatyzacji zarządzania lukami w zabezpieczeniach i ich naprawy.

3. Rozszerzone wykrywanie i reagowanie (XDR)

Rozwiązania rozszerzonego wykrywania i odpowiedzi (XDR) są znane jako ewolucja wykrywania i odpowiedzi punktów końcowych (EDR) oraz wykrywania i odpowiedzi sieci (NDR). Celem XDR jest konsolidacja danych z całego środowiska bezpieczeństwa składającego się z punktów końcowych, systemów w chmurze, sieci i nie tylko. W ten sposób systemy mogą identyfikować inwazyjne ataki, które ukrywają się między silosami danych a warstwami bezpieczeństwa.

XDR może również automatycznie kompilować dane telemetryczne w ramach historii ataku, co pomaga analitykom uzyskać informacje na temat wszystkiego, czego potrzebują do zbadania i zareagowania. Ten zautomatyzowany system narzędzi może również bezpośrednio współpracować z narzędziami bezpieczeństwa w celu wykonywania zautomatyzowanych odpowiedzi, dzięki czemu jest kompleksową platformą automatyzacji do reagowania i badania incydentów.

Możliwości automatyzacji XDR obejmują:

- Korelacja powiązanych alertów i danych — XDR automatycznie śledzi łańcuchy zdarzeń w celu określenia głównych przyczyn, często grupuje powiązane alerty i tworzy harmonogramy ataków

- Orkiestracja odpowiedzi — XDR umożliwia automatyczną odpowiedź dzięki rozbudowanej integracji API, a także ręczną odpowiedź za pośrednictwem interfejsu analityka z wieloma narzędziami bezpieczeństwa.

- Wykrywanie oparte na uczeniu maszynowym — tutaj XDR obejmuje częściowo nadzorowane i nadzorowane metody wykrywania zagrożeń typu zero-day i nietradycyjnych. Zagrożenia te opierają się na bazowych danych behawioralnych i innych atakach, które już naruszyły granice bezpieczeństwa

- Scentralizowany interfejs użytkownika (UI) — XDR zawiera jeden interfejs do przeglądania alertów, przeprowadzania dogłębnych dochodzeń kryminalistycznych i zarządzania zautomatyzowanymi działaniami w celu usunięcia zagrożeń

Ulepszanie z biegiem czasu — algorytmy uczenia maszynowego X DR stopniowo stają się coraz bardziej skuteczne w wykrywaniu szerszego zakresu ataków w miarę upływu czasu.

Obserwowane przez firmy generyczne procesy automatyzacji bezpieczeństwa

Każde narzędzie do automatyzacji zabezpieczeń działa inaczej, dlatego prawdopodobnie potrzebujesz usług doradczych DevOps, które poprowadzą Cię przez to. Jednak, aby dać ci podstawowe pojęcie, poniżej znajduje się ogólny proces, według którego następuje zautomatyzowany system bezpieczeństwa w celu utrzymania bezpieczeństwa i zgodności.

W wielu przypadkach zautomatyzowany system bezpieczeństwa wykona tylko jeden lub więcej z tych kroków, a reszta będzie wymagała ludzkiego analityka:

1. Naśladowanie kroków dochodzeniowych analityków bezpieczeństwa ludzkiego

Obejmuje to otrzymywanie alertów z narzędzi bezpieczeństwa, integrowanie ich z innymi danymi lub analizą zagrożeń oraz analizowanie, czy alert jest rzeczywistym incydentem bezpieczeństwa, czy nie.

2. Określanie akcji responsywnej

Obejmuje to określenie, jaki incydent bezpieczeństwa ma miejsce i wybór najbardziej odpowiedniego podręcznika bezpieczeństwa lub zautomatyzowanego procesu.

3. Powstrzymywanie i eliminacja

W tym przypadku systemy bezpieczeństwa automatyki wykonują zautomatyzowane działania za pomocą narzędzi bezpieczeństwa lub innych systemów informatycznych, aby zapewnić, że zagrożenie nie rozprzestrzeni się ani nie spowoduje większych szkód. Ponadto, aby wyeliminować zagrożenia z systemów, których dotyczy luka. Na przykład w pierwszym etapie automatyzacji systemy mogą odizolować zainfekowany system od sieci serwerów i złagodzić go w drugim etapie.

4. Zamknij bilet lub eskaluj

W tym przypadku zautomatyzowane systemy wykorzystują protokoły, aby zrozumieć, czy zautomatyzowane działania skutecznie łagodzą zagrożenie, czy też wymagane są dalsze działania. Jeśli tak, systemy współpracują z systemami planowania dyżurów lub stronicowania, aby ostrzec analityków. Alerty te zawierają szczegółowe informacje o trwającym incydencie.

Automatyzacja może zamknąć zgłoszenie, jeśli dalsze działania nie są potrzebne, dostarczając pełny raport o wykrytych zagrożeniach i wykonanych czynnościach.

Obawy dotyczące bezpieczeństwa, które należy wziąć pod uwagę podczas automatyzacji firmy

Obawy i zagrożenia związane z bezpieczeństwem różnią się w zależności od firmy. Istnieją jednak różne wspólne obawy, które są w znacznym stopniu związane z automatyzacją zabezpieczeń. Przyjrzyjmy się im szczegółowo:

- Boty automatyzacji mają uprzywilejowany dostęp do poufnych danych uwierzytelniających wymaganych do uzyskania dostępu do baz danych i aplikacji wewnętrznych. Głównym problemem jest ujawnienie tych poświadczeń, które mogą zagrozić poufnym informacjom Twojej firmy.

- Zautomatyzowane systemy są autoryzowane z dostępem do wrażliwych danych użytkownika, aby przenosić te dane przez określony proces biznesowy, krok po kroku. Jednak te dane mogą zostać ujawnione za pośrednictwem dzienników, raportów lub pulpitów nawigacyjnych, co skutkuje naruszeniem integralności zabezpieczeń.

- Innym poważnym problemem jest nieautoryzowany dostęp do procesów biznesowych, gdzie mogą być przeglądane lub używane przez pracowników, którzy nie mają do tego uprawnień. Może to również prowadzić do tzw. naruszenia bezpieczeństwa wewnętrznego.

Rozwiązanie tych potencjalnych problemów związanych z bezpieczeństwem pomoże Twojej firmie zapewnić bezpieczeństwo zautomatyzowanych procesów. W międzyczasie możesz również wyeliminować istniejące zagrożenia bezpieczeństwa.

Niezbędne praktyki w zakresie bezpieczeństwa i zgodności z automatyzacją

Aby skutecznie walczyć ze złośliwymi zagrożeniami, musisz także znać praktyki bezpieczeństwa i automatyzacji dla zgodnej infrastruktury. Oto cztery najlepsze praktyki automatyzacji zabezpieczeń, które możesz zastosować jako początkujący:

1. Zwróć uwagę na dostęp do dokumentów

Bardzo ważne jest kontrolowanie, kto może wyświetlać, edytować i udostępniać informacje w systemach i urządzeniach biznesowych. Możesz to zrobić, ustanawiając uprawnienia administratora i użytkownika.

Możesz również sprecyzować, kto autoryzował dane: jedna osoba, wiele osób lub wszyscy odbiorcy w Twoim formularzu. Na przykład, jeśli masz szczegółowy raport, który może być dostępny dla jednego menedżera w Twojej firmie, żadna inna osoba nie będzie mogła uzyskać do niego dostępu.

2. Zaszyfruj swoje dane

Szyfrowanie danych służy jako dodatkowa warstwa ochrony dla wszelkich autoryzacji płatności, prywatnych danych klientów lub poufnych danych użytkownika wymaganych w zautomatyzowanych procesach biznesowych. Nie trzeba dodawać, że takie dane muszą być przesyłane wyłącznie bezpiecznymi kanałami.

Możesz zastosować metodę szyfrowania TLS, używaną do przekazywania poświadczeń użytkownika, uwierzytelniania i danych autoryzacji dla dowolnej hostowanej aplikacji internetowej lub wdrożenia usług internetowych.

3. Zapobiegaj utracie danych dzięki ścieżkom audytu

Ścieżka audytu to chronologiczny zapis wszystkich modyfikacji dokonanych w bazie danych lub pliku. Te ślady audytu są przydatne przy identyfikowaniu zmian dokonanych w dokumencie.

Każda czynność wykonywana w systemie może pozostać niezauważona bez śladu audytu. Dlatego też wdrożenie praktyki ścieżki audytu jest cenne przy analizowaniu i wykrywaniu nietypowych działań i błędów systemowych.

4. Zwróć uwagę na zgodność z branżą

Branże prawnicze, bankowość, fintech i opieka zdrowotna mają surowe protokoły regulacyjne . Nieprzestrzeganie skutkuje grzywną. Na przykład niezgodność z prawem HIPAA w branży opieki zdrowotnej może kosztować od 100 do 50 000 USD, a niektóre naruszenia mogą skutkować karą do 10 lat więzienia.

Współczesny świat biznesu wymaga od firmy, która przestrzega surowych standardów bezpieczeństwa i zgodności, aby regulować w sposób bezpieczny i zrównoważony przez długi czas. Na szczęście wybór odpowiedniego procesu rozwoju produktu , narzędzi automatyzacji i usług DevOps może pomóc w osiągnięciu celów bezpieczeństwa.

W jaki sposób Appinventiv może pomóc w automatyzacji zabezpieczeń i zgodności?

Appinventiv oferuje kompleksowe usługi konsultingowe DevOps, które można wykorzystać w dowolnej aplikacji – od systemów skierowanych do konsumentów po duże produkty korporacyjne. Aby rozpocząć przejście na DevOps, nasi konsultanci DevOps dokonują kompleksowej analizy Twoich wymagań i pomagają zwizualizować wyniki.

Nasi konsultanci poprowadzą Cię również przez cały proces DevOps dzięki doskonałej współpracy, najlepszym praktykom i najnowocześniejszym narzędziom, pomagając w ten sposób Twojej organizacji osiągnąć zwiększoną częstotliwość i niezawodność wydań oprogramowania. Porozmawiaj z naszymi ekspertami , aby rozpocząć.