Jak uniknąć oznaczenia „złośliwej witryny” przez Google

Opublikowany: 2012-03-15 Ostatnio zhakowałem moje mniejsze blogi na serwerze współdzielonym i wstrzyknąłem im mailicious kod. Nie aktualizowałem żadnych skryptów na żadnej z tych stron, ponieważ nie zamieszczałem na nich zbyt wielu treści.

Ostatnio zhakowałem moje mniejsze blogi na serwerze współdzielonym i wstrzyknąłem im mailicious kod. Nie aktualizowałem żadnych skryptów na żadnej z tych stron, ponieważ nie zamieszczałem na nich zbyt wielu treści.

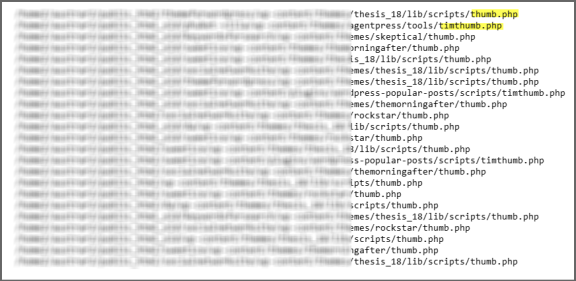

Wykorzystywane pliki kciuka Tima

Poniżej znajduje się kopia e-maila, który otrzymałem od Bluehost, który pozwolił sobie naprawić problem i radzę mi teraz zaktualizować wszystkie skrypty.

Drogi Kliencie,

To jest grzecznościowa informacja, że znaleźliśmy i naprawiliśmy możliwe do wykorzystania pliki timthumb.php na Twoim koncie australia-wine.com, które są wymienione poniżej.

Chociaż poprawiliśmy te pliki, zalecamy upewnienie się, że wszystkie potencjalne exploity zostały poprawione na Twoim koncie. Najlepiej to zrobić, aktualizując wszystkie skrypty, wtyczki, moduły i motywy na swoim koncie do najnowszej wersji.

Jako właściciel konta jesteś odpowiedzialny za utrzymywanie hostowanej zawartości wolnej od złośliwego oprogramowania. Aby uzyskać pomoc techniczną, możesz również skontaktować się z naszym zespołem czatu z Bluehost.com lub bezpośrednio pod adresem:

http://www.bluehost.com/czat

Plik timthumb.php to skrypt powszechnie używany w motywach i wtyczkach WordPressa (i innego oprogramowania) do zmiany rozmiaru obrazów.

Exploit pozwala atakującemu na arbitralne przesyłanie i tworzenie plików i/lub folderów na Twoim koncie, które mogą być następnie wykorzystane do szeregu złośliwych zadań, w tym między innymi do uszkadzania, przejmowania i infekowania przeglądarki, zbierania danych i innych.

Po wykorzystaniu witryny może to doprowadzić do uznania jej za „złośliwą witrynę” przez Google lub inne organy bezpieczeństwa.

Każdy plik timthumb.php poniżej wersji 1.35, ale powyżej wersji 1.09 jest uważany za podatny na ataki, chyba że zostanie poprawiony. Aby zapobiec włamaniu, zalecamy aktualizację wszystkich wystąpień timthumb.php do wersji 2.0 lub załatanie istniejących podatnych na ataki plików.

Zauważ, że łatanie plików wymaga głębszej znajomości języka skryptowego PHP.

Zaktualizowaną wersję timthumb.php można znaleźć tutaj:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

Automatycznie załataliśmy dla Ciebie następujące pliki:

Dodatkowe informacje dotyczące kompromisu można znaleźć na dwóch poniższych stronach internetowych, a także na innych; pamiętaj, że wszystkie zewnętrzne strony internetowe w tym e-mailu nie są w żaden sposób powiązane z Bluehost.com i służą wyłącznie do celów informacyjnych.

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

Na powyższym zrzucie ekranu widać wyraźnie, że istnieje wiele plików, w tym nieaktywne motywy i wtyczki.

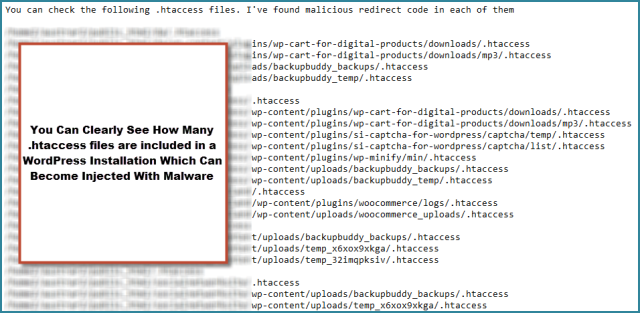

Bezpieczeństwo plików WordPress .htaccess

Hakowanie obejmuje zainfekowane pliki .htacces, do których wstrzyknięto złośliwe przekierowania na stronę rozpowszechniającą złośliwe oprogramowanie. Google następnie umieścił te blogi na czarnej liście, co spowodowało wyświetlenie ostrzeżenia w Google SERPS, a także w każdej witrynie.

Pisałem już o jednym rozwiązaniu do zabezpieczania i tworzenia kopii zapasowych plików .htaccess, jednak istnieją inne rozwiązania dostępne za pośrednictwem wtyczek bezpieczeństwa i rozwiązań ręcznych.

Oto zrzut ekranu zainfekowanych plików .htaccess

Miałem szczęście, że wziąłem pełną kopię zapasową wszystkich tych witryn i przechowywałem je z dala od serwera, w przeciwnym razie kopie zapasowe również mogły zostać wstrzyknięte. Konto Bluehost, którego używam do hostowania tych witryn, jest również kontem Pro, co oznacza, że miałem dostęp do codziennych, tygodniowych i miesięcznych kopii zapasowych.

Miesięczne kopie zapasowe były niezainfekowane, co oznacza, że nie mogłem łatwo przywrócić je po usunięciu zainfekowanych plików, a następnie zaktualizować wszystkie skrypty natychmiast po tym, aby uniknąć kolejnego wstrzyknięcia.

Gdybym korzystał tylko ze standardowego współdzielonego konta hostingowego i nie przechowywał pełnych kopii zapasowych poza siedzibą firmy, rozwiązanie mogłoby być bardzo kosztowne.

Pisałem już o tym, dlaczego wcześniej ważne jest aktualizowanie skryptów WordPress i zabezpieczanie witryny WordPress, a ten najnowszy wstrzyknięcie złośliwego oprogramowania tylko dodatkowo wzmacnia te problemy z bezpieczeństwem.

Istnieje kilka sposobów skanowania instalacji WordPress w celu zabezpieczenia witryn WordPress, z których jeden można wykonać za pomocą wtyczki o nazwie Ochrona witryny.

Byłem trochę zaskoczony, że Bluehost pomógł mi rozwiązać te problemy po wcześniejszym otrzymaniu tego e-maila.

Chociaż hostujemy Twoją witrynę, nie jesteśmy w stanie zarządzać bezpieczeństwem Twoich treści. Stosujemy wiele zabezpieczeń, które zapobiegają włamaniom na nasze serwery, w tym zapobieganie atakom typu brute force i ścisłe zabezpieczenia kont użytkowników.

Rzeczywiste luki, których haker używa, aby uzyskać dostęp do twojego katalogu domowego lub folderu public_html, często znajdują się w samych skryptach.

Z tego powodu udostępniamy aktualizacje za pomocą skryptów SimpleScript, gdy są one dostępne, a także udostępniamy kopie zapasowe serwerów i narzędzie do tworzenia kopii zapasowych w cPanel, które można wykorzystać do wykonania częściowych lub pełnych migawek konta, gdy tylko zajdzie taka potrzeba.

Co do tego, który skrypt został wykorzystany w celu umożliwienia dostępu do Twojego konta, nie będziemy pewni, co zostało użyte, ponieważ większość exploitów korzysta ze standardowych stron na Twoim koncie z nietypowo sformułowanymi żądaniami wstrzyknięcia własnej treści do Twojej witryny.

Istnieje wiele zasobów online, które pomogą Ci zidentyfikować przyczynę. Sugerujemy rozpoczęcie od autorów używanego oprogramowania, aby sprawdzić, czy istnieją znane luki w zabezpieczeniach lub aktualizacje, o których producent wie.

Oto lista kontrolna zabezpieczeń, którą możesz przejrzeć, która może znacznie pomóc w zabezpieczeniu witryn Twojego konta:

- Zmień adres e-mail administratora na swoim koncie.

- Zmień hasło na swoim koncie.

- Zmień zarejestrowaną kartę kredytową na swoim koncie.

- Aktualizuj i stosuj wszelkie poprawki, uaktualnienia lub aktualizacje, które mogą być dostępne dla zewnętrznych dostawców lub programistów internetowych Twoich skryptów.

- Napraw wszelkie luźne uprawnienia do plików (może to być najczęstsza luka w zabezpieczeniach) 6. Usuń wszystkie niesystemowe konta FTP, które zostały utworzone, lub przynajmniej zmień hasła do kont FTP.

- Usuń wszystkie hosty dostępu, klikając ikonę "Remote Mysql" i klikając Usuń czerwony X przy każdym wpisie, jeśli są jakieś wpisy.

- Sprawdź swoje skrypty pod kątem ataków Header Injection, Sql Injection, Cross-Site Scripting itp., a także ustawień pliku php.ini.

- Sprawdź komputery w domu/pracy pod kątem wirusów, trojanów lub keyloggerów.

Jeśli twoje skrypty są zainfekowane, możesz cofnąć się do ostatniej dobrej kopii zapasowej migawki konta. Jeśli twoje kopie zapasowe są również zainfekowane, możesz rozważyć zresetowanie konta, aby zacząć od nowa.

Za zabezpieczenie swoich skryptów i zabezpieczenie komputera odpowiadasz.

Programy obsługujące witryny oparte na bazach danych są podatne na ataki hakerów, którzy mogą (i robią) wykorzystywać błędy w tych programach, aby uzyskać nieautoryzowany dostęp do Twojej witryny. Chociaż nasze serwery są wyjątkowo bezpieczne, Twoje skrypty mogą nie być.

Najlepszym sposobem działania jest stałe aktualizowanie skryptów, czyszczenie kodu i bezpieczeństwo haseł. Oto kilka kroków, które mogą pomóc w zabezpieczeniu witryny.

Istnieją tylko dwa sposoby na zainfekowanie konta:

- Na swoim koncie uruchamiasz niezabezpieczony skrypt, który służy do włamywania się.

- Twój komputer jest zainfekowany i włamali się na twoje konto za pośrednictwem twojego własnego komputera lub przechwytując twoje hasło.

Za zabezpieczenie swoich skryptów i zabezpieczenie komputera odpowiadasz.

Oferujemy aktualizacje za pośrednictwem naszego prostego narzędzia skryptów w cpanel, jeśli to właśnie tego użyłeś do zainstalowania swoich skryptów, aby zapewnić ich bezpieczeństwo. Oto kilka kroków, które mogą pomóc w zabezpieczeniu witryny.

Oto nasza lista kontrolna bezpieczeństwa witryny, która pomoże w zabezpieczeniu konta:

- https://my.bluehost.com/cgi/help/511

- Wskazówki dotyczące czyszczenia i zabezpieczania witryny — StopBadware.org http://www.stopbadware.org/home/security

Jak usunąć „Ta witryna może wyrządzić szkody na Twoim komputerze ”

- http://25yearsofprogramming.com/blog/20071223.htm

Jak zapobiec atakom hakerów na Twoją witrynę. Jak naprawić uszkodzoną witrynę.

Środki ostrożności dotyczące bezpieczeństwa witryny

- http://25yearsofprogramming.com/blog/20070705.htm

Zapobieganie

- Tych złośliwych ataków hakerskich i wstrzyknięć złośliwego oprogramowania można było uniknąć, aktualizując wszystkie wtyczki, motywy i skrypty.

- Zawsze twórz i przechowuj regularne pełne kopie zapasowe wszystkich instalacji WordPress poza siedzibą firmy w bezpiecznej lokalizacji.

- Zainstaluj i uruchom oprogramowanie antywirusowe na lokalnym komputerze

- Osobiście uważam, że Google Chrome jest bardziej niepewny niż IE czy Firefox