Najważniejsze zagrożenia bezpieczeństwa API i sposoby ich łagodzenia

Opublikowany: 2022-09-07Dzięki ogromnemu wzrostowi liczby mikrousług i ciągłemu naciskowi na szybkie wdrażanie aplikacji interfejsy API stały się nazwą, do której należy się każdy przedsiębiorca.

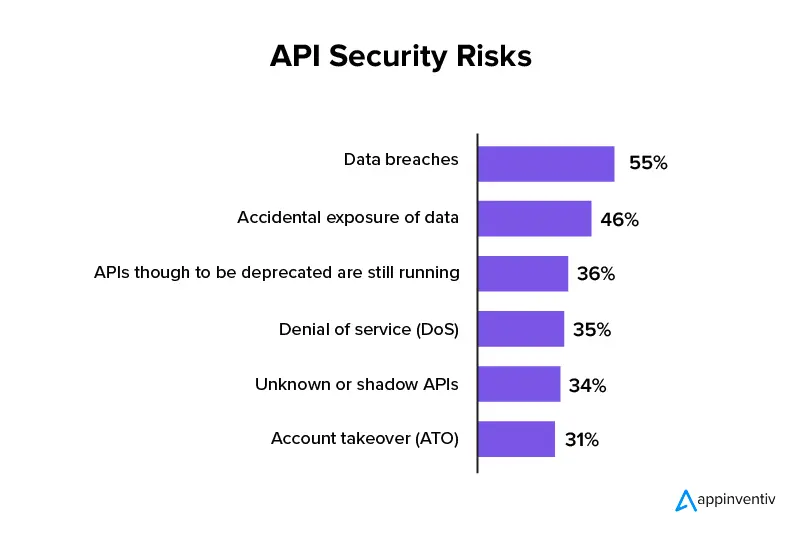

Jednak wraz z powiązaniem każdej małej funkcji z innym oprogramowaniem lub produktami w celu zapewnienia bezproblemowej obsługi, interfejsy API coraz częściej stają się centrum hacków bezpieczeństwa. Do tego stopnia, że raport How to Build a Effective API Security Strategy autorstwa Gartnera przewiduje, że do 2022 roku zagrożenia bezpieczeństwa API będą jednym z najczęstszych ataków prowadzących do naruszenia bezpieczeństwa danych.

Ale co sprawia, że posiadanie strategii bezpieczeństwa API jest koniecznością dla współczesnych przedsiębiorców? Dlaczego technologii poświęca się szczególną uwagę? Odpowiedzi na te pytania i sposoby ograniczania zagrożeń bezpieczeństwa API znajdziesz w tym artykule.

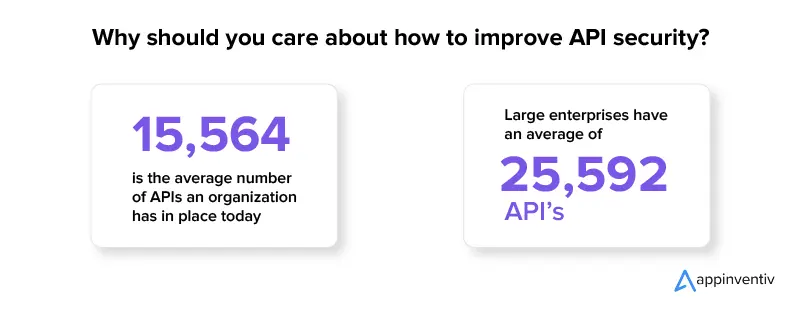

Dlaczego powinieneś dbać o to, jak poprawić bezpieczeństwo API?

Interfejsy API pomagają firmom stać się prawdziwie cyfrowymi. Bez względu na to, czym jest Twoja aplikacja, interfejs programowania aplikacji (API) łączy ją z innym oprogramowaniem lub funkcjonalnością, oszczędzając czas na budowanie ich od podstaw.

Teraz powodem, dla którego API są szczególnie skoncentrowane, jest poziom wpływu, jaki wywierają na sukces firmy.

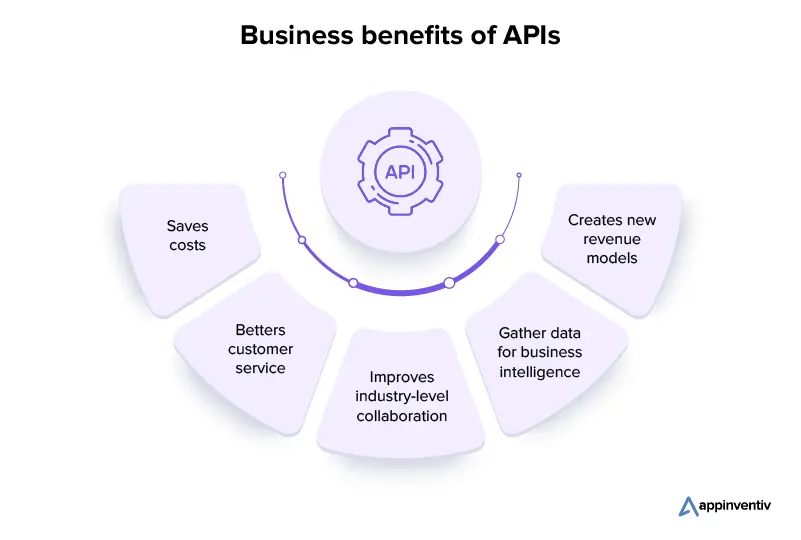

Korzyści biznesowe z API

Oszczędność kosztów : ponieważ interfejsy API umożliwiają firmom korzystanie z funkcji i danych innych firm, eliminuje to potrzebę tworzenia tych funkcji we własnym zakresie. Wydarzenie, które w dużym stopniu pomaga zaoszczędzić na kosztach tworzenia oprogramowania .

Lepsza obsługa klienta : Łącząc wiele programów, API oferuje firmom pełny wgląd w ich klientów i to, czego szukają. Informacje te pomagają firmie lepiej współdziałać z konsumentami i podejmować świadome decyzje.

Usprawnia współpracę na poziomie branżowym : interfejs API umożliwia firmom łączenie się z innymi firmami z różnych branż, co może pomóc w zwiększeniu niezawodności usług i platform online. To z kolei poprawia relacje partnerskie, stwarza nowe możliwości biznesowe i zwiększa efektywność działania firmy.

Zbieraj dane do analizy biznesowej : firmy mogą korzystać z interfejsu API do zbierania preferencji i zachowań swoich klientów. Informacje te są następnie analizowane w celu dogłębnego zrozumienia aktualnych trendów rynkowych i potrzeb klientów.

Tworzy nowe modele przychodów : API daje firmom wiele platform do promowania i sprzedaży swoich usług, produktów cyfrowych. Dzięki temu modelowi firmy mogą robić wszystko, od sprzedaży danych innym firmom po tworzenie nowego oprogramowania na podstawie istniejących interfejsów API.

Korzyści z API w biznesie są wielorakie. Ale tak samo jest z zagrożeniami bezpieczeństwa API. Istnieją dwa główne powody, dla których hakerzy uwielbiają testować firmowy projekt zabezpieczeń API.

Dlaczego hakerzy kochają API

- Prosty sposób na uzyskanie dostępu do danych firmy — interfejsy API zapewniają hakerom bezpośredni dostęp do przechowywanych danych, w tym informacji poufnych, za pośrednictwem wielu programów.

- Prosty tryb obchodzenia zabezpieczeń — wiele firm używa zapór ogniowych, aby chronić swój system przed hakerami. Jednak mniej przemyślana strategia bezpieczeństwa API może ułatwić hakerom wejście do oprogramowania przez tę tylną furtkę.

Oto zalety i wady interfejsów API, które przyciągają szczególną uwagę zespołu ds. kontroli jakości aplikacji internetowych.

Teraz jestem pewien, że zastanawiasz się, dlaczego lista najlepszych praktyk w zakresie bezpieczeństwa API różni się od tradycyjnego bezpieczeństwa. Odpowiedzmy na to, zanim przyjrzymy się najważniejszym zagrożeniom bezpieczeństwa API i sposobom ich łagodzenia.

Kluczowe elementy projektowania zabezpieczeń API, które odróżniają je od tradycyjnych zabezpieczeń

Istnieje ogromna różnica między tradycyjnymi zabezpieczeniami aplikacji internetowych a najlepszymi praktykami bezpieczeństwa internetowego interfejsu API — różnica wynika z ich struktury.

Zamek bez fosy i z wieloma otworami – Wcześniej tradycyjne sieci musiały być chronione tylko na wspólnych portach, takich jak 443 (HTTPS) i 80 (HTTP). Obecnie aplikacje internetowe mają wiele punktów końcowych API, które korzystają z różnych protokołów, więc gdy API rozszerza swoje zestawy funkcji, zarządzanie jego bezpieczeństwem staje się trudne.

Często zmieniające się formaty żądań przychodzących — interfejsy API nieustannie ewoluują w środowisku DevOps, większość plików WAF nie jest w stanie dostosować się do tego stopnia elastyczności. Dlatego za każdym razem, gdy zmienia się API, tradycyjne środki bezpieczeństwa muszą być rekonfigurowane i dostosowywane ręcznie – jest to pełna błędów metoda, która zajmuje czas.

Klienci nie mogą korzystać z przeglądarki internetowej — większość interfejsów API mikrousług jest używana w aplikacjach mobilnych lub składnikach oprogramowania. Ponieważ klienci nie używają przeglądarki, narzędzia bezpieczeństwa sieci nie są w stanie korzystać z funkcji weryfikacji przeglądarki i wykrywać szkodliwych botów.

Ta różnica w strukturze API naraża ją na kilka zagrożeń bezpieczeństwa API, uznając, że znalezienie rozwiązań i poprawa bezpieczeństwa API w czasie rzeczywistym ma kluczowe znaczenie dla programistów aplikacji internetowych i zespołu QA.

Najważniejsze zagrożenia bezpieczeństwa API i sposoby ich łagodzenia

Zanim przejdziemy do zagrożeń, powiem, że lista kontrolna bezpieczeństwa API nie jest ostateczna. Myślisz, że rozwiązałeś wszystkie luki i pojawią się nowe. Rozwiązaniem tego problemu jest wkroczenie w buty hakerów i ponowne przyjrzenie się, w jaki sposób Twoja aplikacja korzysta z interfejsu API i przeoczonych luk.

Chociaż jest to długoterminowe, ciągłe rozwiązanie, dobrym punktem wyjścia będzie przyjrzenie się najczęstszym zagrożeniom bezpieczeństwa API.

1. Niepewna paginacja

Większość interfejsów API oferuje dostęp do zasobów, którymi są listy encji, takich jak użytkownicy czy widżety. W przypadku klienta korzystającego z oprogramowania w przeglądarce interfejs API zazwyczaj odfiltruje tę listę i podzieli ją na strony, aby ograniczyć liczbę elementów zwracanych do klienta.

Jeśli jednak encja zawiera informacje umożliwiające identyfikację lub inne informacje, haker będzie mógł zeskrobać punkt końcowy i uzyskać listę wszystkich encji w bazie danych. Może to być bardzo niebezpieczne, jeśli podmioty przypadkowo ujawnią poufne informacje. Dzięki temu hakerzy będą mogli przeglądać statystyki użytkowania Twojej aplikacji internetowej i uzyskiwać dostęp do list e-mailowych.

Rozwiązanie: Aby zabezpieczyć się przed atakami stronicowania, należy mieć możliwość śledzenia liczby elementów pojedynczego zasobu, do których w określonym czasie może uzyskać dostęp użytkownik lub klucz API, a nie na poziomie żądania. Mierząc dostęp do zasobów API na poziomie indywidualnego użytkownika, będziesz mógł zablokować klucz API lub użytkownika po osiągnięciu przez nich progu, takiego jak „dotknął 10 000 elementów w ciągu godziny”.

2. Niebezpieczne generowanie klucza API

Większość interfejsów API jest ogólnie zabezpieczona za pomocą JWT (JSON Web Token) lub klucza API. Dzięki temu możesz chronić swój interfejs API, ponieważ narzędzia bezpieczeństwa są w stanie zidentyfikować nietypowe zachowanie, a następnie zablokować dostęp do kluczy interfejsu API. Jednak hakerzy nadal mogą przechytrzyć te podejścia, pozyskując i wykorzystując ogromną pulę kluczy API od użytkowników, dokładnie tak, jak haker internetowy wykorzystuje adresy IP do utrudniania ochrony przed atakami DDoS.

Rozwiązanie: Pewnym sposobem zabezpieczenia tych ataków jest konieczność zarejestrowania się w usłudze przez człowieka, a następnie wygenerowania kluczy API. Z drugiej strony ruch botów można zapisać za pomocą takich elementów jak 2-Factor Authentication i Captcha.

3. Przypadkowe narażenie na klucz

Sposób użycia kluczy API otwiera go na przypadki włamań i wycieków.

- Interfejsy API są zaprojektowane tak, aby można je było uzyskać przez czas nieokreślony, co zwiększa szanse, że haker uzyska klucz API, który nie wygasł.

- Użytkownik interfejsu API ma bezpośredni dostęp do poświadczeń aplikacji internetowej, na przykład podczas debugowania przez CURL lub Postman. Następnie programista tylko przez przypadek skopiuje/wklei polecenie CURL za pomocą klucza API na forum publicznym, takim jak Stack Overflow lub GitHub Issues.

- Klucze API to zazwyczaj tokeny na okaziciela, które nie wymagają żadnych informacji identyfikacyjnych. Interfejsy API nie są w stanie wykorzystać takich elementów, jak uwierzytelnianie dwuskładnikowe lub tokeny jednorazowego użytku.

Rozwiązanie : Sposobem na zabezpieczenie ekspozycji klucza jest użycie dwóch tokenów zamiast jednego. W tym przypadku token odświeżania jest przechowywany jako zmienna środowiskowa i może być używany do generowania tokenów dostępu o krótkim czasie trwania. W przeciwieństwie do tych tokenów odświeżania, programiści mogą używać tokenów o krótkim czasie życia, które mogą uzyskiwać dostęp do zasobów, ale tylko przez ograniczony czas.

4. Ataki DDoS

Chociaż prawdą jest, że interfejsy API otwierają nowe modele biznesowe, w których klienci mogą programowo uzyskiwać dostęp do platform API, sprawia to, że ochrona przed atakami DDoS jest trudna. Większość ochrony przed atakami DDoS została zaprojektowana do absorbowania i odrzucania żądań od złych podmiotów podczas ataków DDoS. W przypadku produktów API staje się to trudniejsze, ponieważ każdy ruch wygląda jak ruch botów.

Rozwiązanie : najlepsze praktyki dotyczące bezpieczeństwa interfejsu API w tym kontekście dotyczą tylko interfejsu API. Każdy dostęp do aplikacji internetowej wymaga klucza API, więc jeśli natrafisz na żądanie, które nie ma klucza API, możesz je automatycznie odrzucić.

5. Złe zabezpieczenia serwera

Jeśli chodzi o utrzymanie dobrej higieny serwerów, interfejsy API nie różnią się zbytnio od serwerów internetowych. Dane mogą łatwo wyciekać z powodu źle skonfigurowanych certyfikatów SSL lub ruchu innego niż HTTPS.

W przypadku współczesnych aplikacji internetowych, chociaż nie ma powodu, aby akceptować żądania inne niż HTTPS, klient może przypadkowo wysłać żądanie inne niż HTTP ze swojej aplikacji internetowej lub CURL, ujawniając w ten sposób klucz API.

Rozwiązanie: Najlepsze rozwiązania dotyczące stanu zabezpieczeń interfejsu API, które należy przetestować za pomocą narzędzia do testowania protokołu SSL. Co więcej, za pomocą modułu równoważenia obciążenia należy blokować nie-HTTP.

6. Niewystarczające logowanie

Większość globalnych badań dotyczących naruszeń wskazuje, że czas potrzebny na zidentyfikowanie wystąpienia naruszenia danych wynosi ponad 200 dni. Jeśli brakuje zdefiniowanych najlepszych praktyk bezpieczeństwa API dotyczących logowania API, hakerzy mogą wykorzystać tę lukę, aby stworzyć więcej luk w zabezpieczeniach.

Rozwiązanie: Powinieneś upewnić się, że mechanizm logowania API, którego używasz, nie tylko śledzi żądania API, ale także łączy je z użytkownikami w celu analizy zachowania i przechowuje je przez co najmniej rok. Te mechanizmy z kolei powinny być zabezpieczone, aby dane nie zostały usunięte.

7. Brak obsługi autoryzacji

Podczas gdy większość programistów API dodaje globalną metodę uwierzytelniania, taką jak OAuth lub klucze API, aby zweryfikować, kto jest użytkownikiem, trudno jest tworzyć i utrzymywać autoryzację inną niż uwierzytelnianie.

Ponieważ autoryzacja jest specyficzna dla logiki aplikacji, jest to obszar, którego programiści pomijają podczas testowania aplikacji internetowej. Teraz, o ile identyfikatory obiektów nie mają wystarczającej entropii, hakerzy mogą łatwo testować różne identyfikatory poprzez iterację i wejść do systemu.

Rozwiązanie: Upewnij się, że uwierzytelniony użytkownik ma uprawnienia dostępu do zasobów potrzebnych do wygenerowania odpowiedzi API. Może to obejmować sprawdzenie go z listami kontroli dostępu (ACL) powiązanymi z obiektami na rysunku.

Oto siedem najczęstszych zagrożeń bezpieczeństwa API i związanych z nimi rozwiązań, z którymi spotykają się twórcy aplikacji internetowych i przedsiębiorcy. Ale jak wspomnieliśmy wcześniej, ta lista, jeśli nie jest określona, może pojawić się o wiele więcej luk w miarę starzenia się aplikacji internetowej i rozszerzania funkcji API.

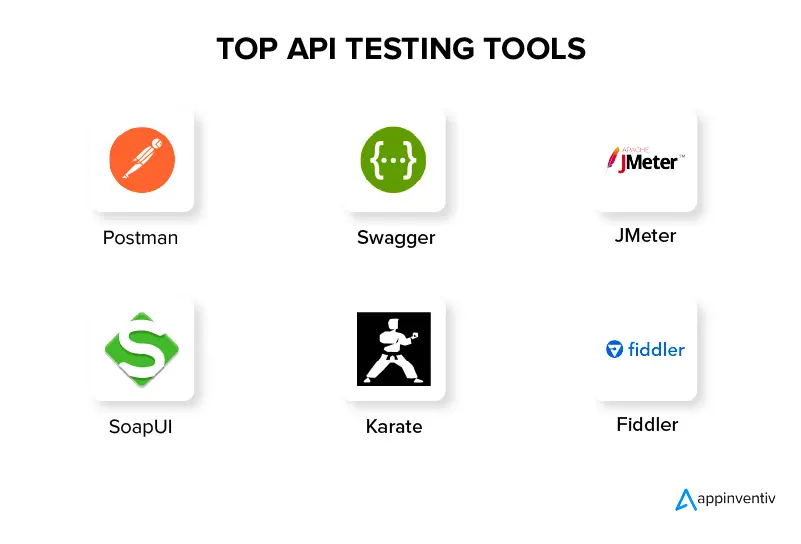

W Appinventiv, kiedy budujemy API, tworzymy wstępną listę kontrolną do testowania bezpieczeństwa API przed rozpoczęciem procesu rozwoju. Oprócz tego używamy najlepszych narzędzi do zarządzania interfejsami API, które zapewniają, że Twoje oprogramowanie jest zbudowane z myślą o długoterminowej niezawodności i bezpieczeństwie.

A oto lista kontrolna bezpieczeństwa API, którą śledzimy.

Appinventiv lista kontrolna najlepszych praktyk w zakresie bezpieczeństwa API

To, co nas wyróżnia jako firmę zajmującą się tworzeniem aplikacji internetowych, to fakt, że kierujemy się podejściem do tworzenia aplikacji zorientowanych na bezpieczeństwo. Oznacza to, że za każdym razem, gdy tworzymy lub włączamy do niej interfejs API, czuwamy nad bezpieczeństwem Twojej aplikacji. Nasz zespół specjalistów ds. kontroli jakości zapewnia, że Twoja aplikacja internetowa nie zawiera żadnych luk i jest odporna na włamania. Sposobem na zapewnienie tego jest stworzenie dobrze zaokrąglonej listy kontrolnej najlepszych praktyk w zakresie bezpieczeństwa API.

1. Znajdź luki

Podstawowym sposobem na poprawę bezpieczeństwa API jest identyfikacja niezabezpieczonych obszarów cyklu życia API. Konieczne jest śledzenie tego poprzez traktowanie interfejsów API jako artefaktów oprogramowania mających własne etapy rozwoju, takie jak konserwacja i wygaśnięcie funkcji.

2. Użyj OAuth

Jedną z największych luk w zagrożeniach bezpieczeństwa API jest dostęp do kontroli autoryzacji i uwierzytelniania. Potężna metoda kontrolowania, która leży w OAuth. W Appinventiv używamy struktury autoryzacji opartej na tokenach, aby umożliwić dostęp do informacji za pośrednictwem usługi innej firmy bez pokazywania poświadczeń użytkownika.

3. Użyj tokenów

Ogólnie rzecz biorąc, korzystanie z tokenów jest jedną z najlepszych praktyk bezpieczeństwa API. Deweloperzy mogą wykorzystać tokeny przydzielone do tożsamości jako skuteczny sposób ustanowienia kontrolowanego dostępu do zaufanych tożsamości.

4. Szyfrowanie danych

Pewnym sposobem na poprawę bezpieczeństwa interfejsu API jest szyfrowanie danych przy użyciu protokołu Transport Layer Security (TLS). Kiedy pracujemy nad API, stosujemy praktykę, w której nasi programiści potrzebują również podpisów, aby zapewnić modyfikacje i odszyfrowanie danych tylko przez autoryzowanego użytkownika.

5. Użyj dławienia i ograniczania szybkości

Wraz ze stale rosnącą popularnością API rośnie prawdopodobieństwo włamań, takich jak ataki DDoS. Aby zapobiec atakom DDoS i skokom API, takim jak problemy, które mają wpływ na bezpieczeństwo i wydajność, nasi programiści nakładają limit szybkości na to, jak i z jaką częstotliwością może być wywoływany interfejs API. Ta funkcja ograniczania szybkości powoduje również dławienie połączeń, równoważenie dostępu do danych z ich dostępnością.

6. Użyj bramki API

Korzystanie z bram API jest uważane za jedną z najważniejszych najlepszych praktyk w zakresie bezpieczeństwa API. Działa jako punkt egzekwowania ruchu API. Budujemy bramę, która umożliwia firmom uwierzytelnianie ruchu, kontrolę i monitorowanie wykorzystania interfejsów API.

7. Użyj siatki serwisowej

Oprócz bram API używamy siatki usług, aby dodać warstwę zarządzania w aplikacji internetowej, ponieważ siatka usługi kieruje żądania z jednej usługi do drugiej. Optymalizuje również współpracę funkcji, zapewniając jednocześnie odpowiednią kontrolę dostępu, uwierzytelnianie i środki bezpieczeństwa.

8. Formuła zerowego zaufania

W tradycyjnym modelu zabezpieczeń zastosowana formuła ma być prosta. Należy ufać temu, co jest „wewnątrz”, a nie powinno się tego, co „na zewnątrz”. Jednak obecnie sieci stały się złożone, przez co posiadanie modelu zerowego zaufania (ZTM) staje się ważne, zwłaszcza że oprogramowanie jest wykorzystywane przez zdalnych użytkowników. Dzięki ZTM bezpieczeństwo przenosi się z lokalizacji na zasoby i użytkowników.

9. Sprawdź poprawność parametrów

Sprawdzanie poprawności parametrów to kolejna z naszych najlepszych praktyk w zakresie bezpieczeństwa API. Pomaga upewnić się, że przychodzące dane nie powodują żadnych szkód. W ramach tej struktury dane są weryfikowane w oparciu o rygorystyczny schemat, który raportuje system dopuszczalnych danych wejściowych.

10. Zbuduj model zagrożenia

Ostatnim z naszej listy kontrolnej sposobów ograniczania zagrożeń bezpieczeństwa API jest modelowanie zagrożeń. Jest to podejście, które stosujemy do wyszukiwania i oceny ryzyka. Używamy go jako podejścia zapobiegawczego do oceny, łagodzenia i zapobiegania podatnościom aplikacji w kontrolowany sposób.

W oparciu o te najlepsze praktyki bezpieczeństwa bram API, jesteśmy w stanie zbudować solidny, bezpieczny system, nad którym użytkownicy mogą pracować z całkowitą pewnością. Wynik? Mamy doświadczenie w tworzeniu aplikacji bez przypadków włamań i naruszeń bezpieczeństwa.

Notatki pożegnalne

Ponieważ firmy nadal przekształcają swoje monolityczne systemy w mikrousługi, interfejsy API będą coraz bardziej podatne na luki w zabezpieczeniach. To sprawia, że przestrzeganie najlepszych praktyk w zakresie bezpieczeństwa natywnych i chmurowych interfejsów API jest obowiązkowe.

Lista, o której wspomnieliśmy powyżej, choć jest dobrym miejscem do rozpoczęcia, wymaga ciągłej aktualizacji. Utrzymanie ich na bieżąco może być wyzwaniem dla przedsiębiorców i ich wewnętrznych zespołów programistycznych, które już teraz żonglują wieloma terminami. W tym momencie pojawia się współpraca z firmą, która ma doświadczenie w dostarczaniu aplikacji w 100% odpornych na włamania. Firma taka jak Appinventiv.

Bez względu na to, jak złożone jest Twoje oprogramowanie, dzięki naszym rozbudowanym usługom zapewniania jakości możemy je zabezpieczyć i zapewnić solidność. Skontaktuj się z nami już dziś, aby rozpocząć bezpieczną przyszłość swojego produktu.