Przepisy dotyczące zgodności IT dla branż w USA – upewnij się, że Twoja firma jest zgodna z IT

Opublikowany: 2024-02-01Bezpieczeństwo danych zostało powszechnie przyjęte jako jeden z podstawowych elementów sukcesu w biznesie. Pod wpływem cyfryzacji i globalnej łączności sięgającej zenitu, dla firm niezwykle ważne stało się zapewnienie maksymalnego bezpieczeństwa danych swoich i użytkowników. Aby zapewnić, że przedsiębiorstwa nie zawiodą w tym procesie, kilka organów regulacyjnych wyszło na pierwszy plan, zapewniając zgodność z przepisami branżowymi.

Zgodności te, niegdyś ograniczone do sektorów przetwarzających duże ilości danych, takich jak Fintech, opieka zdrowotna, handel elektroniczny itp., powoli zaczęły pojawiać się również we wdrażaniu technologii. W świetle tego gotowość do zapewnienia zgodności stała się obowiązkowa dla każdej firmy prowadzącej działalność skupiającą się na ofertach cyfrowych opartych na technologii – obowiązek ten wiąże się z powiązanymi korzyściami i konsekwencjami kosztowymi. Dla porównania, średni koszt utrzymania zgodności dla organizacji ze wszystkich branż na całym świecie wynosi 5,47 miliona dolarów, podczas gdy nieprzestrzeganie przepisów może kosztować je średnio 4 005 116 dolarów strat w przychodach.

W tym artykule zagłębimy się w obszar przepisów dotyczących zgodności IT, analizując powody, dla których zgodność jest konieczna, zgodność z przepisami branżowymi, a ostatecznie skutki uboczne niespełniania standardów zgodności.

Dlaczego zgodność w branży IT jest tak ważna?

Zgodność i bezpieczeństwo IT są niezbędne do ochrony klientów, pracowników i prywatności firm oraz do zwiększenia zaufania klientów do firmy. Kiedy firmy przestrzegają wysokich standardów prywatności i bezpieczeństwa cyfrowego poprzez standardy zgodności, ich klienci czują się bezpiecznie podczas korzystania z ich usług.

Nawet jeśli pominiesz klientów, znaczenie przepisów dotyczących zgodności IT w USA może nadal mieć trwały wpływ na reputację Twojej firmy i przychody. Na przykład koszty nieprzestrzegania przepisów mogą skutkować utratą przez firmy średnio 5 107 206 dolarów, surowymi karami prawnymi i utratą możliwości biznesowych związaną z niemożnością nawiązania współpracy z firmą działającą na obszarze geograficznym charakteryzującym się wysokim poziomem zgodności.

Dlaczego zgodność z przepisami i regulacje branżowe stają się tak powszechne w przestrzeni cyfrowej, dlaczego firmy wciąż mają trudności z ich przestrzeganiem? Oto kilka powodów, które znaleźliśmy po tym, jak uczestniczyliśmy w cyfrowej podróży ponad 300 firm.

- BYOD: umożliwienie pracownikom korzystania z urządzeń w pracy pozwala zaoszczędzić ogromne pieniądze. Jednak w przypadku braku odpowiedniej polityki BYOD firmy tracą także niezbędną koncentrację na przestrzeganiu przepisów.

- Zarządzanie dostawcami zewnętrznymi: Dostawcy są niezwykle ważni, jeśli chodzi o pomaganie przedsiębiorstwom w działaniu. Jednakże przesyłając dane zewnętrznemu dostawcy, narażasz się na luki w zabezpieczeniach i naruszenia bezpieczeństwa danych.

- Aktualizacje oprogramowania: Współczesna przestrzeń technologiczna stale się unowocześnia. Aby za tym nadążać, producenci oprogramowania często publikują nowe aktualizacje. Jednak ograniczenia czasowe uniemożliwiają firmom aktualizację oprogramowania w czasie rzeczywistym, co prowadzi do braku możliwości zachowania bezpieczeństwa i aktualności w zakresie zgodności.

- IoT: Internet rzeczy łączy inteligentne urządzenia. Jednak bezpieczeństwo w sieciach IoT jest nadal niewystarczające, dlatego należy zadbać o częste testowanie urządzeń pod kątem naruszeń lub o podłączenie ich do sieci, która nie ma dostępu do wrażliwych danych.

Teraz, gdy przyjrzeliśmy się powodom, dla których przestrzeganie branżowych standardów zgodności jest tak istotne, przejdźmy do przepisów branżowych i sposobów zapewnienia zgodności z nimi Twojego produktu/firmy.

Branżowa lista wymagań dotyczących zgodności IT

Chociaż każda branża jest inna, sedno zgodności z przepisami IT we wszystkich różnych sektorach jest mniej więcej takie samo – ochrona danych użytkowników i informacji biznesowych przed złośliwymi stronami.

Opieka zdrowotna

Chociaż w skali globalnej istnieje wiele zgodności z przepisami IT w służbie zdrowia, HIPAA i HITECH to dwie z najważniejszych zgodności, których przestrzegają firmy w tej branży. W Appinventiv przestrzegamy obu tych zgodności oraz innych w naszych wysiłkach na rzecz rozwoju oprogramowania. Wynik? Nasi klienci – LIVIA, Diabetic U i Shoona byli gotowi spełnić wymagania przepisów już w dniu opuszczenia naszej fabryki.

HIPAA

Ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych (HIPAA) kładzie nacisk na wykorzystywanie i ujawnianie informacji zdrowotnych w celu ochrony prywatności pacjentów. Zasada zgodności z bezpieczeństwem IT w służbie zdrowia ma na celu zagwarantowanie ochrony informacji zdrowotnych poszczególnych osób, a jednocześnie umożliwienie przepływu informacji niezbędnego do promowania wysokiej jakości opieki zdrowotnej.

Aby dostosować się do zgodności z ustawą HIPAA w branży opieki zdrowotnej, wszystkie podmioty muszą:

- Upewnij się, że integralność, poufność i dostępność chronionych elektronicznie informacji zdrowotnych (e-PHI) są zgodne z ustawą HIPAA.

- Identyfikuj i chroń przed przewidywanymi zagrożeniami dla bezpieczeństwa informacji

- Chronić przed niedopuszczalnym wykorzystaniem lub ujawnieniem danych, na które nie pozwala zgodność

HITECH

Kolejną zgodną z przepisami IT w służbie zdrowia jest ustawa o technologii informacyjnej w służbie zdrowia na rzecz zdrowia ekonomicznego i klinicznego (HITECH). Powstała, aby promować sensowne wykorzystanie i przyjęcie informacji i technologii zdrowotnych. Analizuje kwestie bezpieczeństwa i prywatności związane z elektronicznym przesyłaniem informacji zdrowotnych.

Aby zachować zgodność ze standardem HITECH w branży opieki zdrowotnej, organizacje powinny:

- Chroń e-PHI pacjentów

- Generuj wszystkie recepty elektronicznie

- Wdrożyć system wspomagania decyzji klinicznych

- Korzystaj ze skomputeryzowanego wprowadzania zamówień od dostawcy (CPOE) w przypadku zamówień na badania laboratoryjne, leki i obrazowanie diagnostyczne

- Zapewnij pacjentowi terminowy dostęp do dokumentacji elektronicznej

- Weź udział w wymianie informacji zdrowotnych

- Weź udział w raportowaniu zdrowia publicznego

- Powiadom wszystkie zainteresowane osoby w ciągu 60 dni od wykrycia naruszenia niezabezpieczonych, chronionych informacji zdrowotnych

Edukacja

Instytucje edukacyjne korzystają z wrażliwych informacji o pracownikach i studentach, danych badawczych oraz informacji pochodzących od organów rządowych. Aby chronić ten zbiór danych, organizacje muszą przestrzegać zgodności z FERPA.

Ustawa Family Educational Rights and Privacy Act (FERPA) to federalne prawo dotyczące zarządzania IT w Stanach Zjednoczonych, które chroni dane i prywatność dokumentacji edukacyjnej uczniów. Daje im i rodzicom kontrolę nad dokumentacją edukacyjną i ogranicza instytucjom edukacyjnym ujawnianie danych osobowych w dokumentacji edukacyjnej.

Oto najważniejsze wymagania dotyczące zgodności z przepisami FERPA IT:

- Przeprowadź obowiązkowe szkolenie FERPA dla administratorów, nauczycieli i innych urzędników szkolnych

- Co roku przypominaj uczniom o ich prawach

- Wyraź zgodę, która umożliwi rodzicom lub uprawnionym uczniom przeglądanie dokumentacji w dowolnym momencie

- Chroń dane osobowe uczniów

Fintechy i bankowość

Będąc jedną z najczęściej atakowanych branż przez hakerów, domena oprogramowania finansowego wymaga bardziej rygorystycznych ograniczeń w zakresie zgodności z przepisami w porównaniu z tymi, które są nakładane na inne branże. Oto lista compliance w branży finansowej, której powinny przestrzegać firmy z tego sektora.

PCI DSS

Standard bezpieczeństwa danych kart płatniczych (PCI DSS) to połączenie standardów bezpieczeństwa opracowane w celu zagwarantowania, że każda firma, która akceptuje, przetwarza, przechowuje i przesyła informacje o kartach użytkowników, powinna utrzymywać bezpieczne środowisko. Nasi programiści fintech są dobrze zaznajomieni ze szczegółami dotyczącymi zgodności – wiedza ta znajduje odzwierciedlenie w amerykańskim projekcie MedPremium, który osiągnął zgodność ze standardem PCI DSS w dniu jego wdrożenia.

Oto, na czym polega zgodność IT dla instytucji finansowych:

- Zgodność ze standardem PCI wymaga instalacji i konserwacji konfiguracji zapory ogniowej, która chroniłaby informacje posiadaczy kart

- Nie używaj domyślnych ustawień haseł systemowych dostarczonych przez dostawcę

- Chroń dane przechowywane lokalnie

- Szyfruj transmisję danych posiadaczy kart we wszystkich otwartych sieciach publicznych

- Używaj i regularnie aktualizuj oprogramowanie antywirusowe

- Twórz i utrzymuj bezpieczne aplikacje i systemy

- Ogranicz dostęp do danych posiadaczy kart do tego, co firmy muszą wiedzieć

- Śledź i skanuj każdy dostęp do danych posiadacza karty i zasobów sieciowych

- Regularnie testuj procesy i systemy bezpieczeństwa

- Utrzymuj politykę skupiającą się na bezpieczeństwie informacji

GLBA

Ustawa Gramma-Leacha-Blileya (GLBA) ma zastosowanie do każdej instytucji finansowej oferującej swoim klientom doradztwo finansowe lub inwestycyjne, ubezpieczenia lub pożyczki. Ta zgodność w branży ubezpieczeniowej nakłada na instytucje obowiązek ujawnienia, w jaki sposób chronią informacje klientów i jakie wprowadziły zasady udostępniania informacji.

Oto zasady, którymi należy się kierować w celu zapewnienia zgodności z GLBA IT dla instytucji finansowych:

- Prywatność finansowa: Zasada prywatności finansowej podkreśla, w jaki sposób instytucje finansowe gromadzą i rozpowszechniają prywatne informacje finansowe. Powinny oferować klientom możliwość corocznej rezygnacji z polityki udostępniania informacji.

- Zabezpieczenie: zasady oparte na zabezpieczeniach określają, w jaki sposób instytucje powinny stosować środki bezpieczeństwa w celu ochrony danych swoich klientów przed zagrożeniami cybernetycznymi. Środki te polegają na użyciu odpowiedniego oprogramowania, szkoleniu pracowników i testowaniu oprogramowania pod kątem luk.

- Pretekst: Pretekstowa część zgodności w branży finansowej ogranicza firmy przed gromadzeniem informacji pod pretekstem.

Ustawa Sarbanesa-Oxleya

Ustawa Sarbanes-Oxley Act (SOX) to kolejna obowiązkowa zgodność w przestrzeni finansowej branży bankowej. Wzywa do przejrzystego i pełnego ujawniania danych finansowych spółki. Każda spółka notowana na giełdzie, spółka wprowadzająca swoje IPO musi spełniać ten standard. Standard nakłada na spółki obowiązek ujawniania dokładnych i pełnych informacji finansowych, aby zainteresowane strony mogły podejmować świadome decyzje inwestycyjne.

Oto wymagania i regulacje popularnej branży fintech w USA

- Przedstaw sprawozdania finansowe, które zostały poddane audytowi przez stronę trzecią SEC

- Zgłaszaj istotne zmiany do wiadomości publicznej

- Projektuj, wdrażaj i testuj kontrole wewnętrzne

- Sporządź roczne oświadczenie na temat kontroli wewnętrznych i ich zakresu, podpisane przez kierownictwo i poddane audytowi przez zewnętrznego audytora

Chociaż PCI DSS, GLBA i SOX stanowią trzy najważniejsze standardy zgodności z technologiami fintech w USA, inne regulacje, na które firmy muszą uważać, obejmują Dodd-Frank, EFTA i rozporządzenie E, CFPB, SOC 2 i ECOA.

Produkcja

Podobnie jak inne branże, firmy produkcyjne są również odpowiedzialne za ochronę pracowników, klientów, danych organizacyjnych i rządowych. Oto różne wymagania, których powinni przestrzegać.

NERC CIP

Zgodność z przepisami North American Electric Reliability Corporation Critical Infrastructure Protection (NERC CIP) w przemyśle produkcyjnym ma na celu ochronę integralności całej infrastruktury użyteczności publicznej w Ameryce Północnej. Każdy właściciel, operator i użytkownik zbiorczego systemu zasilania powinien przestrzegać standardów niezawodności zatwierdzonych przez NERC.

Warunki wstępne spełnienia wymagań NERC CIP w przemyśle produkcyjnym obejmują:

- Zidentyfikuj i sklasyfikowaj wszystkie aktywa

- Przydziel urzędnika do spraw związanych z bezpieczeństwem

- Twórz zasady ochrony zasobów i zarządzaj nimi

- Oferuj pracownikom szkolenia w zakresie świadomości bezpieczeństwa

- Przeprowadź dokładne sprawdzenie przeszłości pracowników

- Twórz mechanizmy kontroli dostępu w zależności od potrzeb

- Opracuj elektroniczne obwody bezpieczeństwa – fizyczne lub wirtualne

- Zarządzaj wszystkimi bezpiecznymi punktami dostępu zdalnego

- Twórz i przestrzegaj planów i obwodów bezpieczeństwa fizycznego

- Utrzymuj kontrolę bezpieczeństwa systemu poprzez zarządzanie portami i usługami, zarządzanie poprawkami, rejestrowanie zdarzeń związanych z bezpieczeństwem, zapobieganie złośliwemu oprogramowaniu, zarządzanie współdzielonymi kontami i zarządzanie poświadczeniami

- Utwórz strategię reagowania na incydenty związane z bezpieczeństwem cybernetycznym, która obejmowałaby również ciągłość operacji, plany odzyskiwania, tworzenie kopii zapasowych i przywracanie

- Utrzymuj zarządzanie podatnościami na zagrożenia i zmianami, obejmującymi zarządzanie przejściowymi zasobami cybernetycznymi

- Chroń informacje w cybersystemie BES poprzez kategoryzację i ochronę informacji oraz usuwanie mediów

- Zbuduj bezpieczną komunikację w centrum kontroli

- Wprowadź zasady bezpieczeństwa łańcucha dostaw

ITAR

Międzynarodowe przepisy dotyczące handlu bronią (ITAR) dotyczą rozwoju, eksportu i importu wszystkich artykułów obronnych, wyposażenia wszystkich służb obronnych oraz pośrednictwa w artykułach obronnych. Jego głównym celem jest zapobieganie przedostawaniu się przedmiotów i danych związanych z obronnością w niepowołane ręce.

Wymagania dotyczące zgodności ITAR w branży są następujące:

- Zarejestruj się w Departamencie Stanu

- Należy wdrożyć udokumentowany program zgodności ITAR, który obejmowałby śledzenie i audyt wszystkich danych technicznych

- Podejmij kroki w celu zabezpieczenia danych dotyczących pozycji znajdujących się na amerykańskiej liście amunicji

UCHO

Przepisy administracyjne dotyczące eksportu (EAR) regulują eksport, reeksport i transfer mniej wrażliwych artykułów wojskowych, artykułów handlowych mających zastosowania wojskowe oraz przedmiotów o charakterze czysto handlowym bez oczywistego zastosowania wojskowego.

Oto, co obejmuje bezpieczeństwo informacji zgodnych z EAR:

- Sklasyfikuj swój przedmiot, korzystając z listy kontrolnej handlu

- Ustanów pisemne standardy zgodności eksportu

- Opracuj ciągłą ocenę ryzyka programu eksportowego

- Stwórz podręcznik zasad i procedur

- Zapewnij ciągłe szkolenia i podnoszenie świadomości w zakresie zgodności

- Prowadzić ciągłą kontrolę kontrahentów, klientów, produktów i transakcji

- Przestrzegaj wymogów prawnych dotyczących prowadzenia dokumentacji

- Monitorowanie i audyty zgodności

- Utwórz wewnętrzny program obsługi problemów związanych ze zgodnością

- Wykonaj odpowiednie działania naprawcze w odpowiedzi na naruszenia dotyczące eksportu

Dodatkowe zgodności przestrzegane przez wszystkie branże

Chociaż wymienione powyżej były branżowymi listami standardów zgodności IT, istnieją również pewne regulacje uzupełniające, których przestrzegają przedsiębiorstwa. Przyjrzyjmy się im również.

RODO

Ogólne rozporządzenie o ochronie danych (RODO) to najsurowsze na świecie prawo dotyczące prywatności i bezpieczeństwa. Rozporządzenie weszło w życie w 2018 r., aby chronić prywatność i bezpieczeństwo obywateli w UE. RODO ma zastosowanie do każdej organizacji, która przetwarza dane osobowe obywateli lub mieszkańców UE lub dostarcza towary i usługi obywatelom lub mieszkańcom UE.

Kiedy pracowaliśmy nad Slice, w chwili, gdy usłyszeliśmy pomysł, wiedzieliśmy, że będziemy musieli przygotować go pod RODO – co osiągnęliśmy dzięki przestrzeganiu wymagań t.

Oto, co obejmuje zgodność z przepisami RODO IT:

- Przeprowadź audyt informacyjny dotyczący danych osobowych UE

- Poinformuj klientów, dlaczego wykorzystujesz i przetwarzasz ich dane

- Oceń działania związane z przetwarzaniem danych i lepszą ochronę danych dzięki strategiom takim jak zabezpieczenia organizacyjne i kompleksowe szyfrowanie

- Twórz umowy dotyczące przetwarzania danych z dostawcami

- Wyznacz inspektora ochrony danych (jeśli jest to wymagane)

- Przydziel przedstawiciela w regionie UE

- Wiedzieć, co zrobić w przypadku naruszenia bezpieczeństwa danych

- Przestrzegaj wszystkich niezbędnych przepisów dotyczących transferu transgranicznego

CCPA

Kalifornijska ustawa o ochronie prywatności konsumentów (CCPA) zapewnia klientom z Kalifornii kontrolę nad informacjami generowanymi przez firmy. Zasady CCPA mają zastosowanie do każdej firmy nastawionej na zysk, która działa w Kalifornii i wykonuje następujące czynności:

- Mają roczny przychód brutto przekraczający 25 milionów dolarów

- Kupuj, sprzedawaj lub rozpowszechniaj dane osobowe co najmniej 100 000 konsumentów, urządzeń lub gospodarstw domowych w Kalifornii

- Generuj 50% lub więcej swoich rocznych przychodów ze sprzedaży informacji o mieszkańcach Kalifornii

Wymagania dotyczące zgodności z CCPA w branży obejmują:

- Poinformuj konsumentów o zamiarze gromadzenia ich danych

- Zapewnij użytkownikom bezpośredni i łatwy dostęp do polityki prywatności

- Przekaż konsumentom swoje dane w ciągu 45 dni od złożenia wniosku

- Usuń dane osobowe konsumentów na podstawie ich żądania

- Pozwól konsumentom anulować kampanie sprzedażowe i marketingowe, które gromadzą ich dane osobowe

- Aktualizuj politykę prywatności co roku

NIST

Dobrowolne ramy cyberbezpieczeństwa Narodowego Instytutu Standardów i Technologii (NIST) umożliwiają przedsiębiorstwom każdej wielkości zrozumienie zagrożeń cyberbezpieczeństwa, radzenie sobie z nimi i ograniczanie ich.

Oto wymagania dotyczące zgodności z bezpieczeństwem IT NIST:

- Zidentyfikuj i kategoryzuj wszystkie dane, które muszą być chronione

- Przeprowadzaj w odpowiednim czasie oceny ryzyka w celu ustalenia podstawowych kontroli

- Skonfiguruj linię bazową dla minimalnych kontroli w celu ochrony informacji

- Zapisz kontrole bazowe w formie pisemnej

- Twórz mechanizmy kontroli bezpieczeństwa wokół wszystkich systemów internetowych i informatycznych

- Stale śledź wydajność, aby mierzyć efektywność

- Stale monitoruj wszystkie kontrole bezpieczeństwa

AML-KYC

Podzbiór AML, proces Know Your Customer (KYC), jest przeprowadzany w celu sprawdzenia i weryfikacji tożsamości każdego klienta oraz zapobiegania nielegalnym działaniom w oprogramowaniu, takim jak pranie pieniędzy lub oszustwa. Pomogliśmy wielu naszym klientom, w tym Slice, Exchange, Asian Bank itp., zachować zgodność z KYC-AML w branży IT. Jak? Przestrzegając w całości podstaw przestrzegania zasad.

- Wykonaj program identyfikacji klienta – zbierz dane dotyczące imienia i nazwiska, adresu, numeru kontaktowego, narodowości, daty urodzenia, miejsca urodzenia, zawodu, nazwy pracodawcy, celu transakcji, rzeczywistego właściciela i numeru identyfikacyjnego

- Należyta staranność wobec klienta na trzech poziomach – uproszczonym, podstawowym i ulepszonym

- Stale monitoruj transakcje swoich klientów pod kątem progów wbudowanych w Twoje profile ryzyka

Przeczytaj także: Technologia Blockchain dla KYC: rozwiązanie nieefektywnego procesu KYC

WCAG

Wytyczne dotyczące dostępności treści internetowych to zestaw wielu kryteriów sukcesu i wytycznych, według których aplikacje i strony internetowe są uznawane za dostępne dla osób niepełnosprawnych i niepełnosprawnych. Mając na uwadze wymagania tej branży i przepisy, zbudowaliśmy Avatus – platformę, z której dziś wygodnie korzystają osoby o specjalnych potrzebach.

- Poziom A: Jest to podstawowy poziom WCAG, który zapewnia wdrożenie wszystkich podstawowych funkcji dostępności.

- Poziom AA: Poziom AA dotyczy szerszego zakresu problemów związanych z dostępnością. Ten etap składa się z elementów poziomu A wraz z innymi rygorystycznymi standardami, mającymi na celu poprawę dostępności dla szerokiego zakresu niepełnosprawności, obejmujących identyfikację błędów i kontrast kolorów

- Poziom AAA: Najbardziej wyczerpujący poziom, Poziom AAA, składa się ze wszystkich kryteriów z poziomów A i AA, z dodatkowymi, bardziej rygorystycznymi wymaganiami. Dążąc do osiągnięcia poziomu AAA, witryna internetowa powinna być łatwo dostępna, a to nie jest coś, do czego firmy niekoniecznie muszą dążyć.

Jak organy regulacyjne podchodzą do integracji technologii

Do tego etapu przyjrzeliśmy się wielu standardom zgodności i bezpieczeństwa IT na poziomie branżowym. Pozostało nam teraz przyjrzeć się, jak organy regulacyjne podchodzą do integracji technologii w produktach cyfrowych. Dwie technologie, na których się tutaj skupiamy, to sztuczna inteligencja i Blockchain.

Na całym świecie wspólnym tematem przepisów opartych na sztucznej inteligencji jest nacisk na odpowiedzialność i przejrzystość. Rządy opowiadają się za budowaniem mechanizmów odpowiedzialności eliminujących uprzedzenia, chroniących dyskryminację i pociągających programistów do odpowiedzialności za budowany przez nich model sztucznej inteligencji.

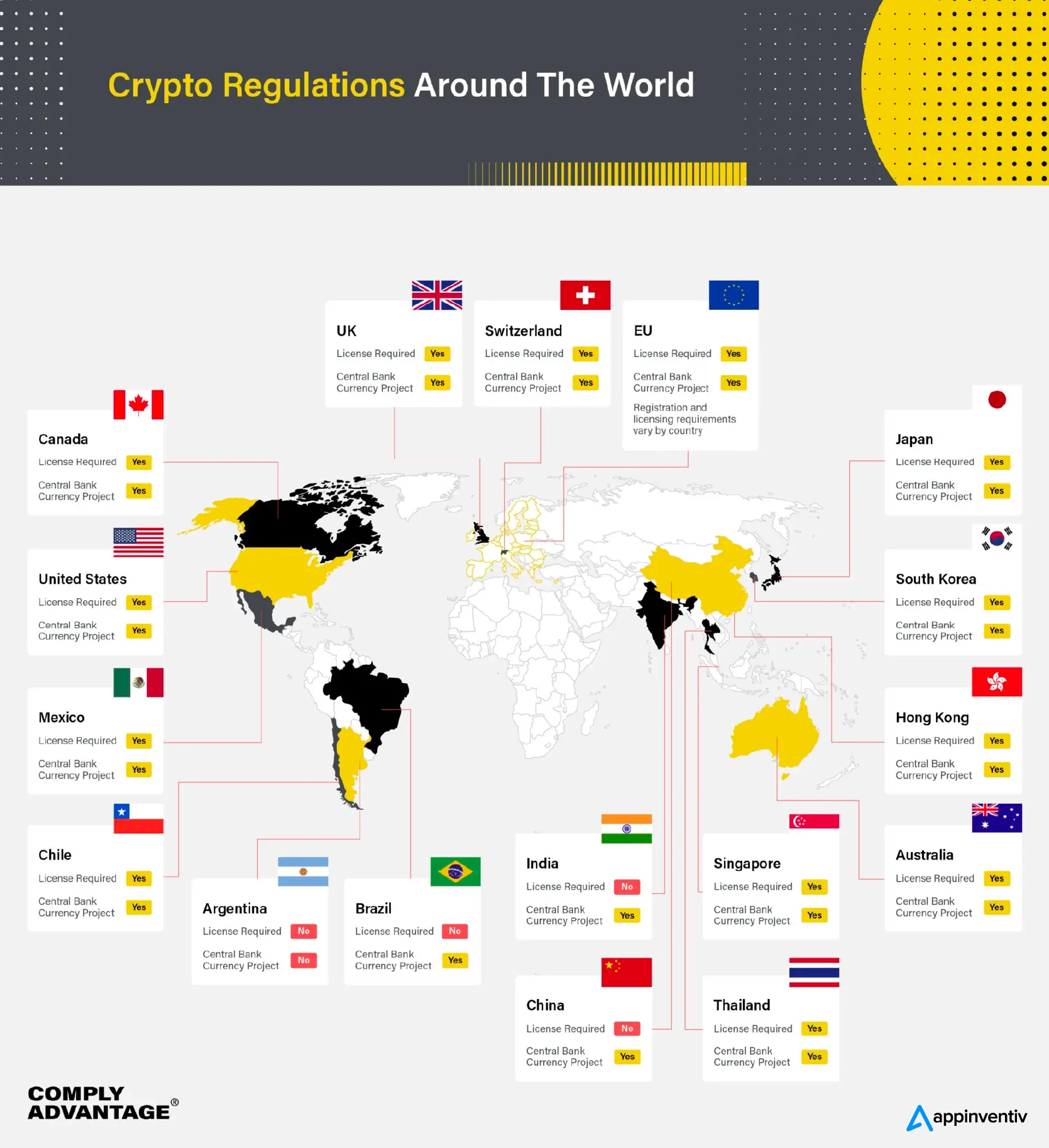

Blockchain ma podobną historię do podzielenia się z krajami, które wciąż rozszerzają swoje regulacje, aby były zgodne z innowacjami zachodzącymi w zdecentralizowanej przestrzeni. Oto przegląd krajowych przepisów dotyczących kryptowalut obowiązujących na całym świecie

Jak zapewnić zgodność z przepisami podczas opracowywania produktów?

Po dokładnym zapoznaniu się z listą zgodności w branży IT w różnych sektorach, jestem pewien, że zastanawiasz się, jak rozpocząć proces zapewniania zgodności. Krótką i praktyczną odpowiedzią byłoby znalezienie odpowiednich partnerów, w zależności od tego, na jakim etapie cyklu życia produktu się znajdujesz.

Oznacza to, że jeśli tworzysz produkt, który będzie działał w branży wymagającej zgodności, powinieneś nawiązać współpracę z dostawcą usług konsultingowych IT, takim jak my. Nie tylko doradzamy firmom, jak zapewnić zgodność, ale także posiadamy specjalistyczną wiedzę merytoryczną w zakresie tworzenia produktów cyfrowych zgodnych ze standardami zgodności oprogramowania w USA i na całym świecie.

Z drugiej strony, jeśli jesteś na etapie, w którym Twój produkt jest już dostępny, ale nie jest zgodny, masz dwie możliwości – albo nawiązać współpracę z ekspertem ds. zgodności, albo ponownie z agencją rozwoju oprogramowania, taką jak my, która współpracowała z wieloma firmami zorientowanymi na zgodność .

Tak czy inaczej, mamy nadzieję, że w tym artykule znajdziesz wszystkie potrzebne informacje na temat przepisów dotyczących zgodności z przepisami IT, a teraz wygodnie dojdziesz do etapu, w którym wiesz, które regulacje są dla Ciebie odpowiednie i czego potrzebujesz, aby być gotowym do ich przestrzegania.

Chcesz zachować zgodność z najwyższymi standardami regulacyjnymi obowiązującymi w Twojej branży? Skontaktuj się.

Często zadawane pytania

P. Czym jest zgodność w IT?

A. Zgodność w branżach, w tym IT, to stan przestrzegania zasad opracowanych przez lokalne i globalne organy regulacyjne. W przypadku branży IT zasady zwykle koncentrują się na bezpieczeństwie danych podczas transportu i przechowywania.

P. Dlaczego każda firma musi zwracać uwagę na zgodność IT?

O. Zgodność w branży IT ma kluczowe znaczenie dla ochrony klientów, pracowników i prywatności firm oraz dla zwiększenia zaufania klientów do firmy. Co więcej, zapewnienie ładu informatycznego w Stanach Zjednoczonych można postrzegać jako mające trwały wpływ na reputację firmy i przychody

P. Skąd mam wiedzieć, jakich przepisów musi przestrzegać moja firma?

Odpowiedź na pytanie, jak przestrzegać właściwych przepisów dotyczących zgodności IT, znajdziesz, przyglądając się konkurencji lub konsultując się z zespołem zajmującym się rozwojem oprogramowania, takim jak nasz, który ma doświadczenie w pracy z branżami wymagającymi dużej zgodności.