Co sprawia, że system zarządzania urządzeniami mobilnymi jest dobry?

Opublikowany: 2021-04-15W 2020 roku platforma do zarządzania urządzeniami mobilnymi jest absolutnie niezbędna dla biznesu, ale jaki jest cel oprogramowania do zarządzania urządzeniami mobilnymi? A jak pomaga firmom?

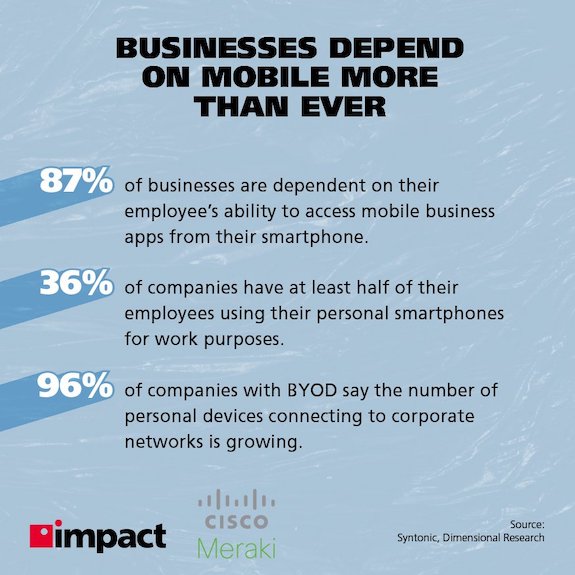

Dlaczego to? Mówiąc najprościej, dzisiaj jest o wiele więcej rzeczy, którymi trzeba się zająć, niż kiedykolwiek w przeszłości.

Napędzany rozwojem technologii Internetu rzeczy (IoT), liczba punktów końcowych istniejących w każdym biurze jest o rząd wielkości wyższa, co oznacza, że personel IT ma trudne zadanie zapewniające bezpieczeństwo swojej organizacji.

W 2015 r. liczba podłączonych urządzeń IoT na całym świecie wyniosła 4,9 miliarda. Oczekuje się, że do końca 2020 r. liczba ta wzrośnie do 20 miliardów.

Mówiąc prościej, mamy więcej urządzeń do ochrony niż kiedykolwiek, a silny system zarządzania urządzeniami mobilnymi staje się podstawą działów IT w całym kraju.

Dlatego dzisiaj pytamy: co składa się na dobre rozwiązanie MDM? Czego należy się spodziewać i na co zwrócić uwagę podczas wdrażania systemu?

Jaki jest cel oprogramowania do zarządzania urządzeniami mobilnymi?

Zanim przejdziemy do tego, poświęćmy chwilę, aby dokładnie przyjrzeć się, czym jest MDM.

Zarządzanie urządzeniami mobilnymi to sposób na zabezpieczenie i monitorowanie wszystkich urządzeń w jednej sieci.

Powód, dla którego jest to konieczne, jest dwojaki:

- Znacznie zmniejszyć prawdopodobieństwo ataku cyberprzestępców.

- Jednolite udostępnianie, standaryzacja i wdrażanie urządzeń, tak jak w przypadku komputerów stacjonarnych w biurze.

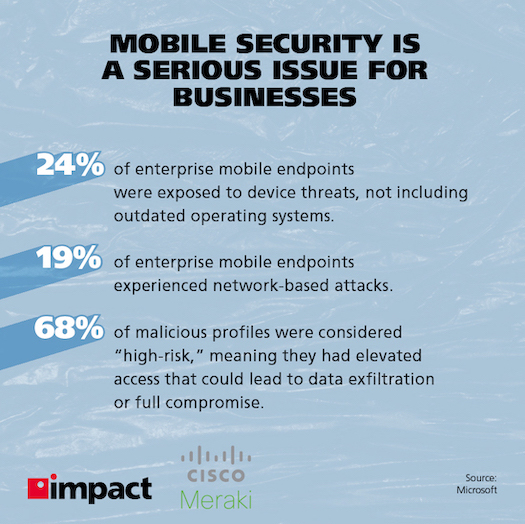

Ryzyko dla bezpieczeństwa jest dużym czynnikiem dla większości firm, zwłaszcza tych, które są coraz bardziej zaniepokojone liczbą cyberataków, które dotkną MŚP w 2021 roku.

96% decydentów IT uważa, że ich organizacje są podatne na zewnętrzne cyberataki, a naruszenia bezpieczeństwa wzrosły o 67% od 2014 r., z których wiele jest wymierzonych w małe i średnie firmy.

MDM jest atrakcyjną platformą dla tych firm, ponieważ oznacza, że mogą uzyskać zabezpieczenia i ochronę, których potrzebują, aby chronić swoje organizacje przed cyberprzestępczością.

Czego potrzebuje Twój system zarządzania urządzeniami mobilnymi?

Po tym wszystkim, co zostało powiedziane i zrobione, przyjrzyjmy się podstawowym aspektom, których należy oczekiwać od rozwiązania MDM.

W tym przykładzie przyjrzymy się zestawowi narzędzi Meraki MDM opracowanemu przez firmę Cisco. W ramach ujawnienia firma Impact współpracuje z Cisco.

Jesteśmy dumni z różnorodności rozwiązań, które stosujemy w naszych opakowaniach, a każde z nich służy określonemu celowi, ponieważ są najlepsze do pracy, a nie dla wygody.

Aby zobaczyć wszystkich naszych partnerów technologicznych i zapoznać się z rozwiązaniami, które wspierają naszą ofertę, kliknij tutaj.

Aprowizacja

Inicjalizacja polega na tym, że zespół IT skonfiguruje urządzenia tak, aby były gotowe do użycia — zazwyczaj wiąże się to z zainstalowaniem odpowiedniego oprogramowania i zarejestrowaniem odpowiednich certyfikatów do użytku w sieci.

Strategia jakości zabezpieczania urządzeń w biurze zaczyna się od zdecydowanej polityki ich udostępniania.

Biura są dziś bardziej mobilne niż kiedykolwiek; Microsoft odkrył, że 67% pracowników korzysta z urządzeń osobistych w pracy, a 60% używa smartfonów do pracy — kolejne 31% pragnie mieć taką możliwość.

Jest tak wiele urządzeń, które są podłączone do sieci firmowych bez jakiegokolwiek zabezpieczenia (lub źle przemyślanej polityki), że firmy mają problemy z zapewnieniem, że ich urządzenia są zarejestrowane w tym samym standardzie.

Szczególnie dla tych, którzy nie mają żadnych rezerw, powinno to być powodem do niepokoju; jeśli urządzenia nie mają odpowiednich aplikacji, uprawnień dostępu lub ustawień łączności, firma naraża się na ryzyko naruszenia.

Pracownicy stale korzystają z urządzeń mobilnych w pracy; często w celu uzyskania dostępu i obsługi danych i informacji firmy. Co się stanie, jeśli urządzenie uzyskujące dostęp do tych danych jest niebezpieczne w użyciu? Co zrobić, jeśli nie ma prawidłowej konfiguracji?

Odpowiedź brzmi: jesteś zagrożony, ponieważ urządzenia, z których korzystają pracownicy, nie są bezpieczne w użyciu i nie są chronione.

Skalowalna konfiguracja

Ręczne przydzielanie zasobów, które wciąż jest bardzo powszechne w firmach, jest czasochłonne i nużące dla zespołów IT, które muszą spędzać wiele godzin na upewnianiu się, że każde urządzenie działa poprawnie — lub co gorsza; poleganie na pracownikach, aby zrobili to sami.

Wysokiej jakości rozwiązanie MDM powinno umożliwiać działom IT konfigurowanie i definiowanie określonych profili w całej firmie, pozwalając chmurze na automatyczne przesyłanie ustawień i wymagań do urządzeń, które łączą się z siecią.

Powinno to obejmować różne ustawienia, takie jak łączność bezprzewodowa, dostęp VPN i inne środki bezpieczeństwa sieci, które należy ustanowić podczas udostępniania.

Monitorowanie

Dobry system monitorowania Twoich urządzeń ma kluczowe znaczenie.

Tak jest dzisiaj bardziej niż w jakimkolwiek poprzednim roku. Z powodu pandemii pracownicy (i ich urządzenia) zostali wypędzeni z biura, a gdy powoli wracają, zmieniły się wśród pracowników oczekiwania dotyczące pracy zdalnej.

74% firm zamierza na stałe przenieść niektórych pracowników do pracy zdalnej po wystąpieniu COVID.

Powiązany post: Infografika: 10 statystyk pracy zdalnej, które musisz znać

Oznacza to, że w niedalekiej przyszłości, jeśli nie już teraz, większość organizacji będzie musiała zmagać się z zarządzaniem urządzeniami zdalnymi, dlatego ważny jest dobry monitoring każdego urządzenia w Twojej firmie.

Zarządzanie w jednym desce rozdzielczej

Gdy firmy pytają, jaki jest cel oprogramowania do zarządzania urządzeniami mobilnymi, łatwość obsługi jest zdecydowanie jedną z największych zalet, jeśli nie największą.

Podobnie jak my, większość naszych klientów – lub ktokolwiek, jeśli o to chodzi – ma całą gamę urządzeń korzystających z wielu różnych systemów operacyjnych. iOS, Android, Windows; wszystko w jednej sieci.

Większość systemów MDM oferuje możliwość zarządzania różnymi systemami urządzeń, ale tylko nieliczne umożliwiają użytkownikom zarządzanie komputerami PC i Mac, urządzeniami mobilnymi i rozległą siecią z centralnego pulpitu nawigacyjnego w systemie MDM.

Jest to jeden z powodów, dla których korzystamy z rozwiązania Meraki MDM w firmie Impact, zarówno dla siebie, jak i dla naszych klientów — znacznie ułatwia pracę personelowi IT i pozwala im organizować całe sieci urządzeń z większą pewnością.

Powodem tej pewności jest po prostu to, że gdy pracują na jednym, ujednoliconym pulpicie nawigacyjnym, znacznie efektywniej wykonuje wszystkie zadania, których oczekujesz od swojego zespołu IT.

Wysyłanie aktualizacji, wdrażanie oprogramowania i aplikacji, egzekwowanie zasad bezpieczeństwa i rozwiązywanie problemów — wszystkie te aspekty monitorowania są prostsze i bardziej efektywne dzięki zastosowaniu systemu zarządzania urządzeniami mobilnymi, który wykorzystuje platformę centralnego zarządzania.

Bezpieczeństwo

Wreszcie trzecia najważniejsza część rozwiązania do zarządzania urządzeniami — upewnienie się, że Twoja firma jest bezpieczna przed atakiem.

Omówiliśmy już, w jaki sposób środowisko pracy zdalnej wpłynęło na potrzebę proaktywnego monitorowania i udostępniania urządzeń, które znajdują się poza biurem; istnieją oczywiście również poważne obawy dotyczące bezpieczeństwa.

Większość osób pracujących w domu z firmowym laptopem najprawdopodobniej nie będzie mieć zabezpieczeń na poziomie korporacyjnym na swoim starym routerze Wi-Fi, dlatego obowiązkiem firmy jest upewnienie się, że te urządzenia są zabezpieczone i nie są zagrożone naruszeniem.

Jednym ze sposobów, w jaki firmy zapewniają to bezpieczeństwo, jest korzystanie z firmowej wirtualnej sieci prywatnej — w efekcie utrzymywanie wszystkich w tej samej sieci, tak jak gdyby byli w biurze — ale to może posunąć się tylko do tego stopnia, a wprowadzanie zasad bezpieczeństwa dla urządzeń jest nadal konieczność.

Egzekwowanie polityki bezpieczeństwa

Rozwiązanie MDM powinno umożliwiać zespołowi IT (lub MSP) skuteczne egzekwowanie zasad bezpieczeństwa.

Ponownie, za pomocą centralnego programu zarządzającego, każde urządzenie w Twojej sieci może być dostosowane do Twoich zasad, ograniczając dostęp do niektórych aplikacji lub instalacji oraz zapewniając, że przestrzegane są prawidłowe hasła i protokoły szyfrowania.

Powinni również mieć możliwość cofnięcia dostępu do sieci firmowej, jeśli urządzenie narusza standardowe ustawienia zabezpieczeń — zwykle dzieje się tak, gdy użytkownik końcowy wyłączył program antywirusowy lub odinstalował niezbędny środek bezpieczeństwa. W takich przypadkach dobry system MDM automatycznie go wykryje i wycofa certyfikat, dopóki problem nie zostanie rozwiązany.

Obsługa Bring your own device (BYOD) powinna być zintegrowana z systemem zarządzania urządzeniami mobilnymi, umożliwiając szeroki nadzór nad urządzeniami.

Daje to znaczne korzyści w skrajnych przypadkach — na przykład, jeśli pracownik zgłosi kradzież urządzenia, Twój zespół IT powinien mieć możliwość zdalnego wyczyszczenia go, aby uniknąć możliwości pobrania jakichkolwiek danych.

Końcowe przemyślenia

Zaczęliśmy ten blog od pytania: „Jaki jest cel oprogramowania do zarządzania urządzeniami mobilnymi?” Mamy nadzieję, że dowiedziałeś się czegoś o tym, co składa się na dobry system i dlaczego nowoczesny biznes powinien mocno w niego zainwestować.

Na rynku dostępnych jest obecnie wiele systemów zarządzania urządzeniami mobilnymi — i nie bez powodu; W ostatnich latach rynek urządzeń zabezpieczających i monitorujących dla firm bardzo się rozwinął.

W przypadku małych i średnich firm presja na zapewnienie, że urządzenia w sieci są prawidłowo obsługiwane, jest większa niż kiedykolwiek — zwłaszcza, że konsekwencje bycia ofiarą naruszenia są dla większości dużym obciążeniem.

Uzyskanie rozwiązania MDM, które może wykonać zadanie, ma kluczowe znaczenie, a takie, które może zapewniać, monitorować i zabezpieczać nie tylko odpowiednio, ale i fachowo, jest czymś wartym rozważenia dla firm każdej wielkości.

Ten artykuł został napisany we współpracy z Cisco Meraki. Meraki jest używane przez ponad pół miliona klientów na całym świecie i cieszy się nienaganną reputacją doskonałego cyberbezpieczeństwa. Aby uzyskać więcej informacji o Meraki i możliwościach, jakie może dla Ciebie zrobić, odwiedź stronę https://meraki.cisco.com/.