Como a automação pode ser usada para garantir a segurança e a conformidade nos negócios?

Publicados: 2022-09-01Você ficaria surpreso ao saber que o custo médio de uma violação de dados começa em US$ 3,92 milhões adquiridos principalmente por pequenas e médias empresas. Na verdade, as empresas de pequena escala são vítimas de mais de 43% das violações de dados anualmente, principalmente devido a retenções de entrega de software desatualizadas.

De acordo com um estudo recente do Gartner , automatizar a segurança e a conformidade no pipeline de negócios é a principal etapa para a modernização de ferramentas.

Portanto, se as empresas desejam transformar e modernizar digitalmente sua entrega de software , é crucial não negligenciar a segurança e a conformidade. Os maiores impulsionadores da segurança de software e aplicativo incluem processo de desenvolvimento de software ágil , ecossistema automatizado e tecnologias modernas integradas executadas no fluxo de dados estável.

De acordo com o relatório DevOps 2021 do Google , a tecnologia de nuvem automatizada é responsável pelo desempenho operacional e tecnológico escalável de qualquer empresa.

Também foi mencionado que as empresas que integram práticas de segurança automatizadas em todo o processo de desenvolvimento têm 1,5 vezes mais chances de atingir suas metas organizacionais. Isso determina que tudo em torno da segurança e conformidade gira em torno da automação.

É sobre isso que este artigo fala; aqui, abordaremos as preocupações relacionadas à automação de segurança de negócios, benefícios e aplicativos de automação de segurança e como as empresas podem aproveitar as tecnologias automatizadas para garantir a prova de seus processos.

Então vamos começar;

O que é Automação de Segurança?

A automação de segurança é o processo de automatizar tarefas, incluindo detecção e resposta a incidentes e tarefas administrativas. Em termos simples, é uma execução baseada em máquina de ações de segurança que podem detectar, investigar e combater ameaças cibernéticas com e sem intervenção humana.

A automação para segurança e conformidade beneficia indústrias de todas as escalas e tamanhos, especialmente empresas terrestres. A segurança de automação é baseada no conceito de segurança de confiança zero para ajudar a gerenciar o risco cibernético corporativo. Aqui, em vez de confiar implicitamente em sistemas e usuários internos, a segurança de confiança zero nega ou aprova qualquer solicitação caso a caso.

Se deixarmos de lado o fator segurança, o mercado global de automação ainda se mantém forte e deve atingir o valor de mercado de US$ 265 bilhões até 2025.

É por isso que as empresas estão aprimorando a automação de segurança de processos de TI para modernizar e validar a conformidade. Se você colocar a demanda de negócios de automação em números em termos de segurança e conformidade, o tamanho do mercado SOAR (Security Orchestration, Automation and Response) deverá crescer de um valor estimado de US$ 1,1 bilhão em 2022 para US$ 2,3 bilhões em 2027 em um CAGR de 15,8% no período de seis anos.

Agora, o que vem na automação de segurança além da proteção?

Atividades envolvidas na automação de segurança

A automação de segurança de negócios tem o potencial de identificar futuras ameaças potenciais e priorizar e fazer a triagem de alertas à medida que surgem. O objetivo principal do uso de automação em segurança é aumentar a agilidade e aumentar a resposta a incidentes. Para isso, seguindo as atividades significativas realizadas no âmbito do processo de segurança de automação:

- Detecção de incidentes e ameaças no ambiente de TI

- Seguindo um fluxo de trabalho classificado para análise de segurança e investigação de eventos individuais

- Rastreamento do elemento e ação mais apropriados para mitigar riscos

- Executar a ação de mitigação sem nenhum obstáculo ao fluxo de trabalho

Este fluxograma ajuda na segurança de automação de processos robóticos com base em uma estratégia sustentável de confiança zero.

Vamos ver por que sua empresa precisa de automação de segurança para alertas de segurança cibernética.

Além disso, confira como as empresas podem manter a segurança cibernética na era da IoT .

Por que a automação de segurança é importante para as empresas

No ecossistema digital atual, a automação de segurança é o único firewall que elimina os riscos de violação de dados , fortalece a arquitetura geral de conformidade e automatiza os processos de segurança padrão. Por que mais você precisa de automação de segurança?

A automação do fluxo de trabalho de segurança elimina automaticamente os alertas de segurança comuns para que o SecOps (Operações de Segurança) possa se concentrar na programação real. Dessa forma, os sistemas de conformidade com as políticas de segurança não precisam perder tempo com cada alerta. Veja como as empresas usam a segurança de automação:

1. Para reduzir a carga de trabalho de SecOps e DevOps

Muitas vezes, os desenvolvedores lutam para cumprir um sistema de segurança desafiador para executar e autenticar. Também se torna difícil para outros profissionais de TI entender todos os alertas de segurança recebidos que exigem uma resposta rápida.

A automação de segurança pode ajudar interrompendo automaticamente a variação entre sistemas e equipes. Ele transforma e constrói todos os alertas de segurança com base em diferentes prioridades da equipe. Os profissionais só precisam seguir as instruções para conduzir a operação sem problemas.

2. Para operar com eficiência

A automação de segurança de rede torna as operações de negócios mais eficientes, priorizando ações de ameaças recebidas e gerenciando ataques cibernéticos comuns de forma automatizada em um cronômetro definido.

Muitas dessas tarefas são organizadas automaticamente por sistemas de software de automação de segurança de negócios que exigem nenhuma ou menos intervenção humana. Com o tempo, esses sistemas ficam inteligentes e se tornam rápidos na identificação de ameaças.

3. Para detecção rápida e em tempo real de ameaças

A automação usada em segurança analisa o número n de riscos de entrada que podem ser eliminados automaticamente com um curso de ação definido. O processo de segurança de automação detecta ameaças como ataques de phishing e malware mais rapidamente e alerta sua operação de segurança em tempo real, sem qualquer interferência manual.

4. Para parar a fadiga de alerta

A fadiga do alerta de segurança é conhecida por ser uma ameaça perigosa e potente para as empresas de segurança cibernética. Isso acontece quando o sistema de segurança recebe notificações em massa, dificultando a detecção do perigo real. Ele entorpece o processo de alerta cibernético, que é quando a segurança da automação é usada.

A automação de segurança elimina as notificações e ataques mais comuns enquanto apenas alerta os sistemas em caso de erros críticos.

5. Para proteger a instalação do software

As empresas frequentemente implantam aplicativos de software para tornar o processo mais eficaz. Aqui, a automação de segurança oferece segurança de ponta em todo o processo de desenvolvimento. Ele determina possíveis ameaças de segurança que podem ser abordadas e corrigidas durante o processo.

Falando em desenvolvimento de software e aplicativos, você também gostaria de ler: Android vs. iOS: qual plataforma é mais segura em 2022 .

Os benefícios da automação de segurança de negócios também incluem gerenciamento de segurança centralizado e enriquecimento de tíquetes. O processo consiste em vários algoritmos e práticas para incorporar a correção, garantindo segurança e conformidade usando sistemas, ferramentas e software automatizados.

Falando em ferramentas de automação, aqui estão os exemplos das ferramentas de segurança e conformidade de automação mais usadas pelas empresas

Tipos de ferramentas de automação de segurança que você precisa

Com o uso de APIs e ferramentas de automação, sua empresa pode vincular soluções de segurança independentes, permitindo monitoramento e gerenciamento centralizados e aprimorando o compartilhamento de ameaças de dados em toda a sua infraestrutura de segurança. Para ajudá-lo com o processo, a seguir estão as três categorias de ferramentas de automação de segurança que automatizam sua arquitetura e estratégia de segurança.

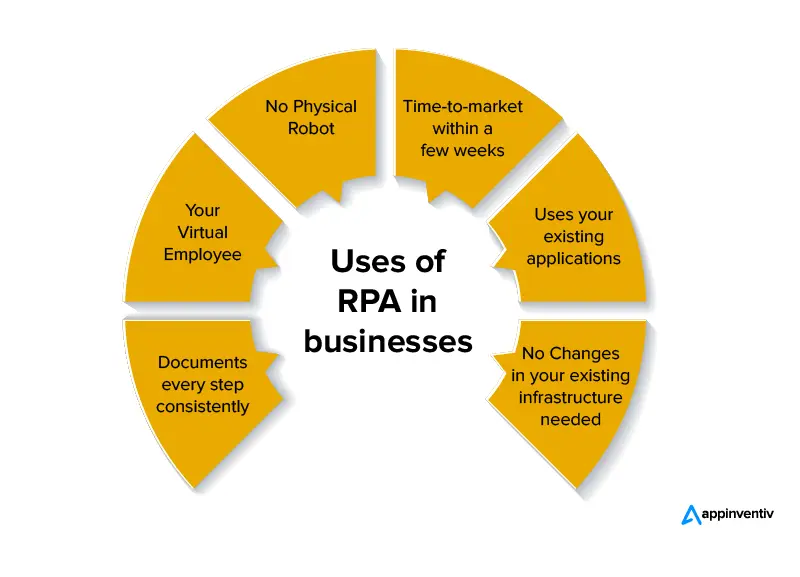

1. Automação Robótica de Processos (RPA)

A tecnologia RPA é conhecida por automatizar processos de baixo nível que não requerem análise inteligente. As soluções de RPA geralmente são baseadas no conceito de “robôs” de software que usam comandos de teclado e mouse para automatizar operações em sistemas e dispositivos de computador virtualizados.

Aqui estão alguns exemplos de tarefas de segurança de automação que as empresas podem realizar usando RPA:

- Executando ferramentas de monitoramento e salvando resultados

- Verificando vulnerabilidades

- Mitigação básica de ameaças - por exemplo, injetar uma regra de firewall para bloquear um IP malicioso

A única desvantagem de usar o RPA é que ele executa apenas tarefas rudimentares. Não colabora com ferramentas de segurança e não pode implicar raciocínios ou análises complexas para orientar suas ações.

Você também pode conferir as aplicações e benefícios do RPA no setor de seguros , setor de saúde e setor financeiro .

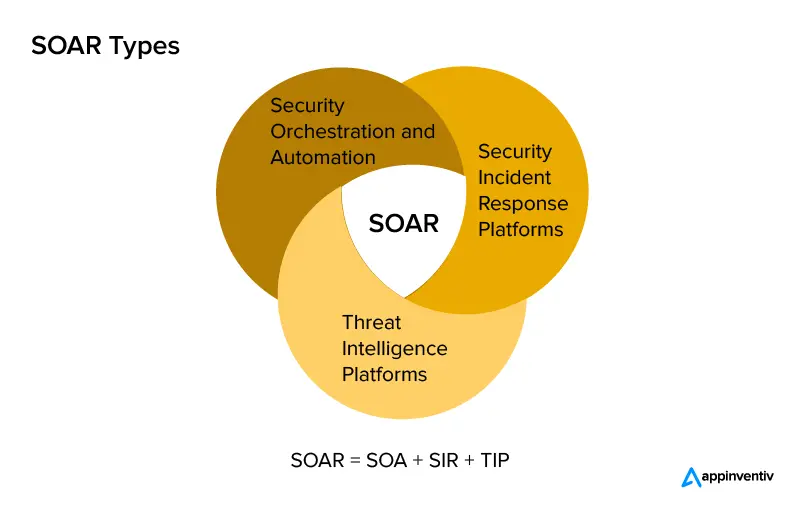

2. Orquestração, Automação e Resposta de Segurança (SOAR)

Os sistemas SOAR são normalmente uma pilha de soluções que permitem que as empresas coletem dados sobre ameaças de segurança e respondam a incidentes de segurança adequadamente, sem qualquer interferência manual. Conforme explicado pelo Gartner , essa categoria SOAR pode ser aplicada a qualquer ferramenta que defina, priorize, padronize e automatize funções de resposta a incidentes.

As plataformas SOAR permitem operações de orquestração em vários processos e ferramentas de segurança. Essas plataformas também oferecem suporte a fluxos de trabalho de segurança automatizados, automação de relatórios e execução de políticas e podem ser facilmente usadas por qualquer organização para automatizar o gerenciamento e a correção de vulnerabilidades.

3. Detecção e Resposta Estendidas (XDR)

As soluções de detecção e resposta estendidas (XDR) são conhecidas como a evolução da detecção e resposta de endpoint (EDR) e detecção e resposta de rede (NDR). O objetivo do XDR é consolidar dados de todo o ambiente de segurança que consiste em endpoints, sistemas em nuvem, redes e muito mais. Dessa forma, os sistemas podem identificar ataques invasivos que se escondem entre silos de dados e camadas de segurança.

O XDR também pode compilar automaticamente dados de telemetria em uma história de ataque, o que ajuda os analistas a obter informações sobre tudo o que precisam para investigar e responder. Esse sistema de ferramentas automatizadas também pode colaborar diretamente com ferramentas de segurança para executar respostas automatizadas, tornando-se uma plataforma de automação abrangente para resposta e investigação de incidentes.

Os recursos de automação XDR incluem:

- Correlação de alertas e dados relacionados – o XDR rastreia automaticamente as cadeias de eventos para determinar as causas-raiz, agrupa alertas relacionados com frequência e cria cronogramas de ataque

- Orquestração de respostas - O XDR permite respostas automatizadas por meio da rica integração de API, bem como respostas manuais por meio da interface do usuário do analista com várias ferramentas de segurança.

- Detecção baseada em aprendizado de máquina – Aqui, o XDR inclui métodos semisupervisionados e supervisionados para determinar ameaças de dia zero e não tradicionais. Essas ameaças são baseadas em linhas de base comportamentais e outros ataques que já violaram o perímetro de segurança

- Interface de usuário centralizada (UI) - O XDR carrega uma interface para revisar alertas, conduzir investigações forenses aprofundadas e gerenciar ações automatizadas para remediar ameaças

Melhoria ao longo do tempo - os algoritmos de aprendizado de máquina X DR tornam-se gradualmente mais eficazes na detecção de uma variedade maior de ataques ao longo do tempo.

Processos de Automação de Segurança Genéricos Seguem

Cada ferramenta de automação de segurança opera de maneira diferente, e é provavelmente por isso que você precisaria de serviços de consultoria de DevOps para guiá-lo. No entanto, para dar uma ideia básica, abaixo está um processo genérico que um sistema de segurança automatizado segue para manter a segurança e a conformidade.

Em muitos casos, um sistema de segurança automatizado executará apenas uma ou mais dessas etapas, e o restante exigirá um analista humano:

1. Emulando etapas investigativas de analistas de segurança humana

Isso inclui receber alertas de ferramentas de segurança, integrá-los a outros dados ou inteligência de ameaças e analisar se um alerta é um incidente de segurança real ou não.

2. Determinando a ação responsiva

Isso inclui determinar qual incidente de segurança está ocorrendo e escolher o manual de segurança ou processo automatizado mais apropriado.

3. Contenção e erradicação

Aqui, os sistemas de segurança de automação realizam atividades automatizadas usando ferramentas de segurança ou outros sistemas de TI para garantir que a ameaça não se espalhe ou cause mais danos. Além disso, para erradicar as ameaças dos sistemas afetados. Por exemplo, no primeiro estágio da automação, os sistemas podem isolar um sistema infectado da rede do servidor e mitigá-lo no segundo estágio.

4. Feche o ticket ou encaminhe

Aqui, os sistemas automatizados usam protocolos para entender se as ações automatizadas atenuam com sucesso a ameaça ou se são necessárias ações adicionais. Nesse caso, os sistemas colaboram com sistemas de agendamento de plantão ou paging para alertar analistas humanos. Esses alertas contêm informações específicas sobre o incidente em andamento.

A automação pode fechar o ticket se não for necessária nenhuma ação adicional, fornecendo um relatório completo das ameaças descobertas e das atividades realizadas.

Preocupações de segurança que você deve considerar ao automatizar seus negócios

As preocupações e riscos de segurança variam de empresa para empresa. No entanto, existem várias preocupações comuns significativamente associadas à automação de segurança. Vamos dar uma olhada detalhada neles:

- Os bots de automação são privilegiados com acesso autenticado a credenciais confidenciais necessárias para acessar bancos de dados e aplicativos internos. A principal preocupação é expor essas credenciais que podem colocar em risco as informações confidenciais da sua empresa.

- Os sistemas automatizados são autorizados com acesso a dados confidenciais do usuário para mover esses dados por meio de um processo de negócios específico, uma etapa de cada vez. No entanto, esses dados podem ser expostos por meio de logs, relatórios ou painéis, resultando em integridade de segurança comprometida.

- Outra grande preocupação é o acesso não autorizado a processos de negócios onde eles podem ser visualizados ou usados por funcionários que não têm permissão para fazê-lo. Isso também pode levar à chamada violação de segurança interna.

Abordar essas possíveis preocupações de segurança ajudará sua empresa a garantir a segurança de seus processos automatizados. Enquanto isso, você também pode eliminar as ameaças de segurança existentes.

Práticas de segurança e conformidade de automação obrigatórias

Para lutar com sucesso contra ameaças maliciosas, você também deve estar ciente das práticas de segurança e automação para uma infraestrutura compatível. Aqui estão as quatro principais práticas de automação de segurança que você pode seguir como iniciante para começar:

1. Preste atenção ao acesso a documentos

É muito importante controlar quem pode visualizar, editar e compartilhar informações em seus sistemas e dispositivos de negócios. Você pode fazer isso estabelecendo direitos administrativos e de usuário.

Você também pode especificar quem autorizou os dados: um indivíduo, várias pessoas ou todos os destinatários em seu formulário. Por exemplo, se você tiver um relatório detalhado que possa ser acessado por um gerente em sua empresa, nenhum outro indivíduo poderá acessá-lo.

2. Criptografe seus dados

A Criptografia de Dados serve como uma camada adicional de proteção para qualquer autorização de pagamento, dados privados de clientes ou dados confidenciais de usuários necessários em processos de negócios automatizados. Escusado será dizer que esses dados só devem ser transferidos usando canais seguros.

Você pode seguir o método de criptografia TLS, usado para passar credenciais de usuário, autenticação e dados de autorização para qualquer aplicação baseada na Web hospedada ou implantação de serviços da Web.

3. Evite a perda de dados com trilhas de auditoria

Uma trilha de auditoria é um registro cronológico de todas as modificações feitas em um banco de dados ou arquivo. Essas trilhas de auditoria são benéficas ao identificar as alterações feitas em um documento.

Qualquer atividade realizada em um sistema pode passar despercebida sem uma trilha de auditoria. Portanto, a implementação da prática de trilha de auditoria é valiosa para analisar e detectar atividades incomuns e erros do sistema.

4. Preste atenção à conformidade específica do setor

Os setores jurídicos, bancário, fintech e de saúde têm protocolos regulatórios rígidos . O descumprimento acarreta multa. Por exemplo, a incompatibilidade com a lei HIPAA no setor de saúde pode custar de US$ 100 a US$ 50.000, juntamente com algumas violações com pena de até 10 anos de prisão.

O mundo empresarial moderno exige uma empresa que cumpra os rígidos padrões de segurança e conformidade para regular de forma segura e sustentável a longo prazo. Felizmente, escolher o processo de desenvolvimento de produto certo , as ferramentas de automação e os serviços de DevOps podem ajudá-lo a atingir suas metas de segurança.

Como a Appinventiv pode ajudá-lo com Automação de Segurança e Conformidade?

A Appinventiv oferece serviços abrangentes de consultoria em DevOps que podem ser usados para qualquer aplicação – desde sistemas voltados para o consumidor até produtos de grande escala empresarial. Para iniciar sua transição para o DevOps, nossos consultores de DevOps fazem uma análise abrangente de seus requisitos e ajudam você a visualizar os resultados.

Nossos consultores também orientam você em todo o processo de DevOps por meio de ótima colaboração, práticas recomendadas e ferramentas de última geração, ajudando assim sua organização a obter maior frequência e confiabilidade de lançamentos de software. Fale com nossos especialistas para começar.