Regulamentações de conformidade de TI para indústrias nos EUA – Garantindo que sua empresa esteja em conformidade com TI

Publicados: 2024-02-01A segurança dos dados foi universalmente aceita como um dos elementos fundamentais do sucesso empresarial. Influenciadas pela digitalização e pela conectividade global que atinge o seu apogeu, tornou-se fundamental para as empresas manterem os seus dados e os dos utilizadores extremamente seguros. Para garantir que as empresas não falhem no processo, vários órgãos reguladores assumiram a linha de frente com suas conformidades no setor.

Essas conformidades, antes limitadas a setores com muitos dados, como Fintech, Saúde, comércio eletrônico, etc., começaram lentamente a aparecer também na adoção de tecnologia. À luz disto, a prontidão para a conformidade tornou-se obrigatória para qualquer empresa que opere com foco em ofertas digitais impulsionadas pela tecnologia – um mandato que vem com os benefícios e implicações de custos associados. Para referência, o custo médio de manutenção da conformidade para organizações em todos os setores em todo o mundo é de US$ 5,47 milhões, enquanto a não conformidade pode custar-lhes uma média de US$ 4.005.116 em perdas de receita.

Neste artigo, vamos nos aprofundar no espaço das regulamentações de conformidade de TI, examinando os motivos pelos quais a conformidade é necessária, as conformidades regulatórias do setor e, em última análise, os efeitos colaterais do não cumprimento dos padrões de conformidade.

Por que a conformidade no setor de TI é tão importante?

A conformidade e a segurança de TI são necessárias para a proteção da privacidade de clientes, consumidores, funcionários e empresas e para aumentar a confiança que os clientes têm em um negócio. Quando as empresas seguem altos padrões de privacidade e segurança digital por meio de padrões de compliance, seus clientes acabam se sentindo seguros ao utilizar seus serviços.

Mesmo que você deixe os clientes fora de cena, a importância das regulamentações de conformidade de TI nos EUA ainda pode ser vista como tendo um impacto duradouro na reputação e nas receitas de sua empresa. Por exemplo, o custo do incumprimento pode resultar na perda média de 5.107.206 dólares por parte das empresas, em pesadas sanções legais e na perda de oportunidades de negócio associadas à incapacidade de fazer parceria com uma empresa que opera numa área geográfica com elevado grau de conformidade.

Com a conformidade e as regulamentações do setor se tornando tão predominantes no espaço digital, por que as empresas ainda lutam para conseguir sua adesão? Aqui estão alguns motivos que identificamos depois de fazer parte da jornada digital de mais de 300 empresas.

- BYOD: permitir que os funcionários usem seus dispositivos no trabalho economiza muito dinheiro. Mas, na ausência de uma política BYOD adequada, as empresas também perdem o foco necessário para permanecerem em conformidade.

- Gerenciamento de fornecedores terceirizados: Os fornecedores são extremamente importantes quando se trata de ajudar as empresas a operar. No entanto, ao transferir dados para um fornecedor terceirizado, você se expõe a vulnerabilidades e violações de dados.

- Atualizações de software: O espaço tecnológico moderno está em constante atualização. Para acompanhar isso, as empresas de software estão lançando novas atualizações com frequência. No entanto, as restrições de tempo impedem as empresas de atualizar o seu software em tempo real, levando à incapacidade de se manterem seguras e atualizadas em termos de conformidade.

- IoT: A Internet das Coisas conecta dispositivos inteligentes. Mas a segurança nas redes IoT ainda é inferior, por isso é necessário garantir que os dispositivos sejam frequentemente testados quanto a violações ou que estejam conectados a uma rede que não possa acessar dados confidenciais.

Agora que analisamos as razões pelas quais é fundamental aderir aos padrões de conformidade do setor, vamos examinar as regulamentações do setor e as maneiras pelas quais você pode garantir que seus produtos/negócios estejam alinhados com eles.

Lista de requisitos de conformidade de TI do setor

Embora cada setor seja diferente, o cerne da conformidade regulatória de TI em todos os diferentes setores é mais ou menos o mesmo: a proteção dos dados dos usuários e das informações comerciais contra partes mal-intencionadas.

Assistência médica

Embora exista uma infinidade de conformidades de TI na área da saúde em escala global, HIPAA e HITECH são duas das conformidades mais importantes geralmente seguidas pelas empresas neste espaço. Na Appinventiv, seguimos essas duas conformidades juntamente com outras em nossos esforços de desenvolvimento de produtos de software. Resultado? Nossos clientes – LIVIA, Diabetic U e Shoona estavam prontos para conformidade no dia em que deixaram nossa fábrica.

HIPAA

A Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA) destaca o uso e divulgação de informações de saúde para defender a privacidade dos pacientes. A regra de conformidade de segurança de TI na área da saúde foi criada para garantir que as informações de saúde dos indivíduos sejam protegidas, ao mesmo tempo que permite o fluxo de informações necessário para a promoção de cuidados de saúde de alta qualidade.

Para se alinharem à conformidade com a HIPAA no setor de saúde, todas as entidades devem:

- Certifique-se de que a integridade, a confidencialidade e a disponibilidade das informações eletrônicas de saúde protegidas (e-PHI) estejam em conformidade com a HIPAA.

- Identifique e proteja-se contra ameaças esperadas à segurança da informação

- Proteja-se contra o uso inadmissível ou divulgação de dados que não são permitidos pela conformidade

HITECH

A próxima conformidade de TI em saúde é a Lei de Tecnologia de Informação em Saúde para Saúde Econômica e Clínica (HITECH). Foi criado para promover o uso e a adoção significativos de informações e tecnologias em saúde. Analisa as preocupações de segurança e privacidade associadas à transferência electrónica de informações de saúde.

Para cumprir a conformidade da HITECH no setor de saúde, as organizações devem:

- Proteja o e-PHI dos pacientes

- Gere todas as prescrições eletronicamente

- Implementar um sistema de apoio à decisão clínica

- Use a entrada computadorizada de pedidos do fornecedor (CPOE) para pedidos de laboratório, medicamentos e diagnóstico por imagem

- Oferecer acesso oportuno ao paciente aos arquivos eletrônicos

- Participe da troca de informações sobre saúde

- Faça parte dos relatórios de saúde pública

- Notificar todos os indivíduos afetados no prazo de 60 dias após a descoberta de uma violação de informações de saúde protegidas e inseguras

Educação

As instituições educacionais trabalham com informações confidenciais de funcionários e alunos, dados de pesquisas e informações de órgãos governamentais. Para salvaguardar este conjunto de dados, as organizações precisam manter a adesão à conformidade com a FERPA.

A Lei dos Direitos Educacionais e Privacidade da Família (FERPA) é uma lei federal de governança de TI nos Estados Unidos que protege os dados e a privacidade dos registros educacionais dos alunos. Dá a eles e aos pais controle sobre os registros educacionais e restringe as instituições educacionais de revelar informações de identificação pessoal nos registros educacionais.

Aqui estão os principais requisitos regulamentares de conformidade de TI da FERPA:

- Realizar treinamento obrigatório da FERPA para administradores, professores ou outros funcionários escolares

- Lembre os alunos de seus direitos anualmente

- Dê consentimento que permita que os pais ou alunos qualificados visualizem os registros a qualquer momento

- Proteja os dados de identificação pessoal dos alunos

Fintech e bancos

Sendo uma das indústrias mais visadas pelos hackers, o domínio do software financeiro convida a restrições mais rigorosas de conformidade regulamentar em comparação com o que é imposto a outras indústrias. Aqui está a lista de compliance no setor financeiro que deve ser seguida pelas empresas do setor.

PCI-DSS

O Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS) é uma combinação de padrões de segurança criados para garantir que todas as empresas que aceitam, processam, armazenam e transmitem informações de cartões de usuários mantenham um ambiente seguro. Nossos desenvolvedores de fintech são bem versados nos detalhes da conformidade – uma experiência refletida no projeto USA MedPremium, que alcançou a conformidade com o PCI DSS no dia em que foi implantado.

Veja o que envolve a conformidade de TI para instituições financeiras:

- A conformidade com o PCI exige a instalação e manutenção de uma configuração de firewall que proteja as informações dos titulares de cartão

- Não utilize padrões fornecidos pelo fornecedor para senhas do sistema

- Proteja os dados armazenados localmente

- Criptografe a transmissão de dados do titular do cartão em todas as redes públicas abertas

- Utilize e atualize rotineiramente o software antivírus

- Crie e mantenha aplicativos e sistemas seguros

- Restringir o acesso aos dados do titular do cartão de acordo com o que as empresas estritamente precisam saber

- Rastreie e verifique todos os acessos aos dados e recursos de rede do titular do cartão

- Teste regularmente processos e sistemas de segurança

- Mantenha uma política que se concentre na segurança da informação

GLBA

A Lei Gramm-Leach-Bliley (GLBA) se aplica a todas as instituições financeiras que oferecem consultoria financeira ou de investimento, seguros ou empréstimos aos seus clientes. Esta conformidade na indústria de seguros exige que as instituições revelem como protegem as informações dos clientes e que políticas de partilha de informações implementaram.

Aqui estão as regras a serem seguidas pela conformidade de TI da GLBA para instituições financeiras:

- Privacidade financeira: A regra de privacidade financeira destaca a forma como as instituições financeiras recolhem e distribuem informações financeiras privadas. Eles devem oferecer aos clientes a opção de cancelar anualmente a política de compartilhamento de informações.

- Salvaguarda: As regras baseadas em salvaguardas determinam como as instituições devem utilizar medidas de segurança para proteger os dados dos seus clientes contra ameaças cibernéticas. Essas medidas consistem no uso de software adequado, treinamento de funcionários e teste de software para vulnerabilidades.

- Pretexto: A parte do pretexto da conformidade no setor financeiro limita as empresas de coletar informações sob pretexto.

Lei Sarbanes-Oxley

A Lei Sarbanes-Oxley (SOX) é outra conformidade obrigatória no espaço financeiro do setor bancário. Exige uma divulgação transparente e completa dos dados financeiros da empresa. Toda empresa de capital aberto, uma empresa que lança seu IPO, deve atender a esse padrão. A norma torna obrigatório que as empresas revelem informações financeiras precisas e completas para que as partes interessadas possam tomar decisões de investimento informadas.

Aqui estão os requisitos de conformidade e regulamentações populares da indústria de fintech nos EUA

- Fornecer demonstrações financeiras que foram auditadas por terceiros à SEC

- Relate alterações materiais ao público

- Projetar, implementar e testar controles internos

- Elaborar uma declaração anual sobre os controles internos e sua abrangência, assinada pela administração e auditada por auditor terceirizado

Embora PCI DSS, GLBA e SOX formem três das mais importantes conformidades de fintech nos EUA, alguns outros regulamentos com os quais as empresas devem ser cautelosos incluem Dodd-Frank, EFTA e Regulamento E, CFPB, SOC 2 e ECOA.

Fabricação

Como outros setores, as empresas de manufatura também são responsáveis por proteger dados de funcionários, clientes, organizacionais e governamentais. Aqui estão as diferentes conformidades às quais eles devem aderir.

CIP NERC

A conformidade com a proteção de infraestrutura crítica da North American Electric Reliability Corporation (NERC CIP) na indústria de manufatura foi criada para proteger a integridade de toda a infraestrutura de serviços públicos na América do Norte. Todos os proprietários, operadores e usuários de sistemas de energia em massa devem aderir aos Padrões de Confiabilidade aprovados pelo NERC.

Os pré-requisitos para atender à conformidade NERC CIP na indústria de manufatura incluem:

- Identifique e classifique todos os ativos

- Alocar um funcionário para assuntos relacionados à segurança

- Crie e gerencie políticas de proteção de ativos

- Ofereça treinamento de conscientização de segurança aos funcionários

- Realize verificações completas de antecedentes dos funcionários

- Crie controles de gerenciamento de acesso conforme a necessidade

- Desenvolver perímetros de segurança eletrônica – físicos ou virtuais

- Gerencie todos os pontos de acesso remoto seguros

- Criar e seguir planos e perímetros de segurança física

- Mantenha os controles de segurança do sistema com gerenciamento de portas e serviços, gerenciamento de patches, registro de eventos de segurança, prevenção de malware, gerenciamento de contas compartilhadas e gerenciamento de credenciais

- Criar uma estratégia de resposta a incidentes de segurança cibernética que também inclua continuidade de operações, planos de recuperação, backup e restauração

- Manter o gerenciamento de vulnerabilidades e mudanças que compreendem o gerenciamento de ativos cibernéticos transitórios

- Proteger a informação do sistema cibernético do BES através da categorização e proteção da informação e eliminação de suportes

- Crie comunicações seguras do centro de controle

- Implementar políticas de segurança da cadeia de abastecimento

ITAR

O Regulamento sobre o Tráfico Internacional de Armas (ITAR) analisa o desenvolvimento, exportação e importação de todos os artigos de defesa, o fornecimento de todos os serviços de defesa e a corretagem de artigos de defesa. Seu principal objetivo é evitar que itens e dados relacionados à defesa caiam em mãos erradas.

Os requisitos para conformidade com o ITAR na indústria são os seguintes:

- Registre-se no Departamento de Estado

- Incorporar um programa documentado de conformidade ITAR que incluiria rastreamento e auditoria de todos os dados técnicos

- Tomar medidas para proteger dados específicos de itens da Lista de Munições dos EUA

ORELHA

Os Regulamentos de Administração de Exportação (EAR) regulam a exportação, reexportação e transferência de itens militares menos sensíveis, itens comerciais com aplicações militares e itens puramente comerciais sem uso militar óbvio.

Aqui está o que compreende a segurança da informação em conformidade com EAR:

- Classifique seu item usando a Lista de Controle de Comércio

- Estabeleça padrões escritos de conformidade de exportação

- Desenvolver uma avaliação contínua de riscos do programa de exportação

- Crie um manual de políticas e procedimentos

- Fornecer treinamento e conscientização contínuos sobre conformidade

- Realizar triagem contínua de contratados, clientes, produtos e transações

- Cumprir os requisitos regulamentares de manutenção de registros

- Monitoramento e auditorias de conformidade

- Crie um programa interno para lidar com questões de conformidade

- Concluir ações corretivas apropriadas em resposta a violações de exportação

Conformidades adicionais seguidas por todos os setores

Embora os listados acima sejam listas de padrões de conformidade de TI do setor, também existem alguns regulamentos complementares que são seguidos pelas empresas além desses. Vamos dar uma olhada neles também.

GDPR

O Regulamento Geral de Proteção de Dados (GDPR) é a lei de privacidade e segurança mais rígida do mundo. O regulamento entrou em vigor em 2018 para proteger a privacidade e a segurança dos cidadãos na UE. O GDPR se aplica a qualquer organização que processe dados pessoais ou forneça bens e serviços a cidadãos ou residentes da UE.

Quando estávamos trabalhando no Slice, no momento em que ouvimos a ideia, sabíamos que teríamos que prepará-lo para o GDPR – algo que conseguimos seguindo os requisitos ao pé da letra.

Aqui está o que compreende a conformidade regulatória de TI do GDPR:

- Realizar auditoria de informações sobre dados pessoais da UE

- Informe aos clientes por que você está usando e processando os dados deles

- Avalie as atividades de processamento de dados e melhor proteção de dados com estratégias como salvaguardas organizacionais e criptografia de ponta a ponta

- Crie acordos de processamento de dados com os fornecedores

- Nomear um responsável pela proteção de dados (se necessário)

- Alocar um representante na região da UE

- Saiba o que fazer em caso de violação de dados

- Cumprir todas as leis de transferência transfronteiriças necessárias

CCPA

A Lei de Privacidade do Consumidor da Califórnia (CCPA) dá aos clientes da Califórnia controle sobre as informações que as empresas geram a partir deles. As regras da CCPA se aplicam a todas as empresas com fins lucrativos que operam na Califórnia e fazem o seguinte:

- Ter uma receita bruta anual de mais de US$ 25 milhões

- Comprar, vender ou distribuir informações pessoais de 100.000 ou mais consumidores, dispositivos ou residências da Califórnia

- Gerar 50% ou mais de sua receita anual com a venda de informações de residentes da Califórnia

Os requisitos para atender à conformidade com a CCPA no setor incluem:

- Informar os consumidores sobre a intenção de recolher os seus dados

- Forneça aos usuários acesso direto e fácil à política de privacidade

- Forneça aos consumidores suas informações no prazo de 45 dias após a solicitação

- Excluir os dados pessoais dos consumidores com base na sua solicitação

- Permitir que os consumidores cancelem campanhas de vendas e marketing que reúnam suas informações pessoais

- Atualize a política de privacidade todos os anos

NIST

A estrutura voluntária, a estrutura de segurança cibernética do Instituto Nacional de Padrões e Tecnologia (NIST), capacita empresas de todos os tamanhos a compreender, lidar e reduzir seus riscos de segurança cibernética.

Aqui estão os requisitos para conformidade de segurança de TI do NIST:

- Identificar e categorizar todos os dados que devem ser protegidos

- Realize avaliações de risco oportunas para estabelecer controles de linha de base

- Configure a linha de base para controles mínimos para proteger as informações

- Registre os controles de linha de base por escrito

- Crie controles de segurança em todos os sistemas online e de TI

- Acompanhe continuamente o desempenho para avaliar a eficácia

- Monitore continuamente todos os seus controles de segurança

AML-KYC

Um subconjunto de AML, o processo Know Your Customer (KYC) é conduzido para verificar e verificar a identidade de cada cliente e evitar a ocorrência de atividades ilegais no software, como lavagem de dinheiro ou fraude. Ajudamos vários de nossos clientes, incluindo Slice, Exchange, Asian Bank, etc., a aderir à conformidade KYC-AML no setor de TI. Como? Seguindo os princípios básicos de compliance em sua totalidade.

- Execute o Programa de Identificação do Cliente - Reúna dados sobre Nome, Endereço, Número de contato, Nacionalidade, Data de nascimento, Local de nascimento, Ocupação, Nome do empregador, Finalidade da transação, Beneficiário beneficiário e Número de identificação

- Due diligence do cliente em três níveis – Simplificado, Básico e Aprimorado

- Monitore continuamente as transações dos seus clientes em relação aos limites incorporados aos seus perfis de risco

Leia também: Tecnologia Blockchain para KYC: a solução para processos KYC ineficientes

WCAG

As Diretrizes de Acessibilidade de Conteúdo da Web são um conjunto de vários critérios e diretrizes de sucesso pelos quais aplicativos e sites baseados na Web são considerados acessíveis para pessoas com deficiências e deficiências. Mantendo em consideração os requisitos de conformidade e regulamentações deste setor, construímos o Avatus – uma plataforma que hoje é utilizada por pessoas com necessidades especiais com conforto.

- Nível A: Este é o nível básico das WCAG, que garante que todas as funcionalidades básicas de acessibilidade estejam implementadas.

- Nível AA: O nível AA aborda uma gama maior de questões de acessibilidade. Esta etapa é composta pelos elementos do Nível A juntamente com outros padrões rigorosos, que visam melhorar a acessibilidade para uma ampla gama de deficiências, compreendendo identificação de erros e contraste de cores

- Nível AAA: O nível mais exaustivo, o Nível AAA consiste em todos os critérios dos Níveis A e AA, com requisitos adicionais mais rigorosos. Ao almejar a adesão ao Nível AAA, um site deve ser altamente acessível, algo que as empresas não precisam necessariamente almejar.

Como os órgãos reguladores estão abordando as integrações tecnológicas

Até este estágio, analisamos os diversos padrões de segurança e conformidade de TI no nível do setor. O que resta agora é ver como os órgãos reguladores estão abordando as integrações tecnológicas em produtos digitais. As duas tecnologias que mantemos em foco aqui são IA e Blockchain.

Globalmente, um tema comum entre as regulamentações baseadas em IA é o foco na responsabilização e na transparência. Os governos defendem a criação de mecanismos de responsabilização que abordem os preconceitos, protejam a discriminação e responsabilizem os criadores pelo modelo de IA que estão a construir.

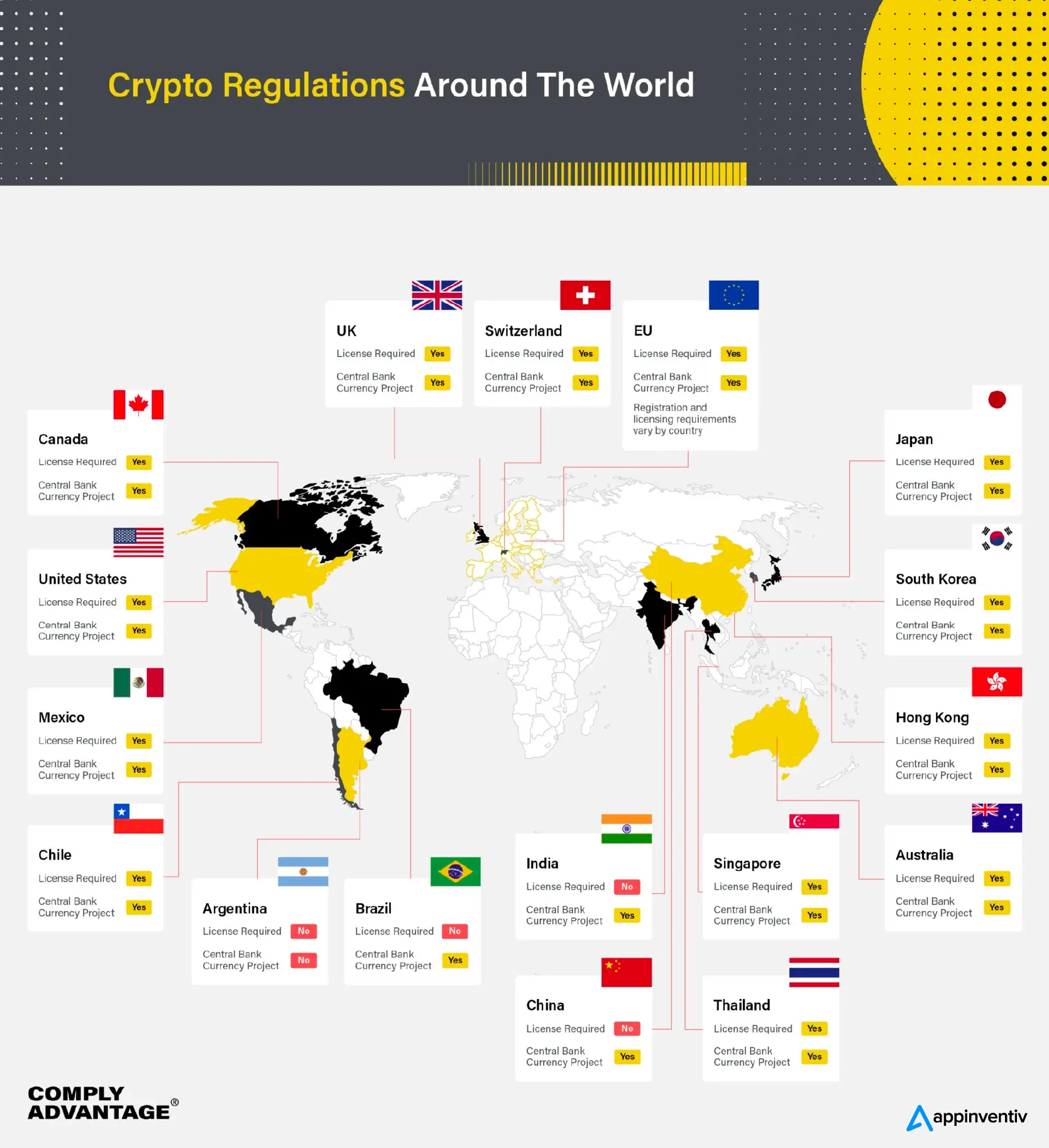

Blockchain tem uma história semelhante para compartilhar com os países que ainda estão expandindo suas regulamentações para estarem alinhados com as inovações que acontecem no espaço descentralizado. Aqui está uma olhada nas regulamentações de criptografia em todo o país, ativas em todo o mundo

Como garantir a prontidão para conformidade no desenvolvimento de produtos?

Tendo analisado extensivamente a lista de conformidades no setor de TI, em diferentes setores, tenho certeza de que você deve estar se perguntando como começar a jornada de preparação para a conformidade. Embora a resposta curta e prática seja encontrar os parceiros certos, dependendo do estágio em que você se encontra no ciclo de vida do produto.

Ou seja, se você estiver construindo um produto que será operacional em um setor que exige muita conformidade, você deve fazer parceria com um provedor de serviços de consultoria de TI como nós. Não apenas consultamos empresas sobre como estar em conformidade, mas também temos experiência dedicada no assunto na criação de produtos digitais que seguem os padrões de conformidade de software nos EUA e em todo o mundo.

Por outro lado, se você estiver em um estágio em que seu produto está ativo, mas não está em conformidade, você terá duas opções: fazer parceria com um especialista em conformidade ou novamente uma agência de desenvolvimento de software como nós, que trabalhou com vários negócios orientados para conformidade. .

De qualquer forma, esperamos que o artigo forneça todas as informações necessárias sobre as regulamentações de conformidade de TI e agora você chegará confortavelmente a um estágio em que saberá qual regulamentação é adequada para você e o que você precisa para estar pronto para adesão.

Pronto para estar em conformidade com os principais padrões regulatórios do seu setor? Entrar em contato.

Perguntas frequentes

P. O que é conformidade em TI?

R. Conformidade em setores que incluem TI é o estado de adesão às políticas elaboradas por órgãos reguladores locais e globais. Para o domínio de TI, as políticas geralmente giram em torno da segurança dos dados em trânsito e em repouso.

P. Por que todas as empresas precisam prestar atenção à conformidade de TI?

R. A conformidade no setor de TI é crucial para proteger a privacidade de clientes, consumidores, funcionários e empresas e para aumentar a confiança que os clientes têm em uma empresa. Além disso, garantir a governança de TI nos Estados Unidos pode ter um impacto duradouro na reputação e nas receitas do seu negócio

P. Como saber a qual regulamentação minha empresa precisa aderir?

R. Você encontrará a resposta para aderir às regulamentações corretas de conformidade de TI observando seus concorrentes ou consultando uma equipe de desenvolvimento de produtos de software como a nossa, que tem experiência em trabalhar com setores que exigem muita conformidade.