Quanto custa desenvolver uma ferramenta de teste de penetração como o Kali Linux?

Publicados: 2024-01-16Os testes de penetração são essenciais para a segurança cibernética, servindo como a primeira linha de defesa na identificação e mitigação de vulnerabilidades. É uma abordagem estratégica que permite às organizações fortalecer as suas defesas contra potenciais ameaças cibernéticas. A eficácia desta prática reside na sua natureza proativa, detectando pontos fracos e reforçando a segurança antes que ocorram violações. Em meio à escalada das ameaças digitais, o papel desses testes torna-se ainda mais importante.

Os empreendedores que se aventuram na segurança cibernética devem estar bem informados sobre o custo do desenvolvimento de uma ferramenta de teste de penetração. Este conhecimento é crucial para um planeamento eficaz e alocação de recursos.

O desenvolvimento de uma ferramenta abrangente como o Kali Linux envolve investimentos significativos em pesquisa, pessoal qualificado e tecnologia avançada. A trajetória de crescimento do mercado ressalta ainda mais a relevância e a rentabilidade potencial de tais empreendimentos.

Para se ter uma ideia aproximada, o custo para desenvolver um aplicativo de teste de penetração como o Kali Linux pode variar de US$ 40.000 a US$ 300.000. Existem vários fatores que podem impactar o orçamento geral de desenvolvimento, como a complexidade do aplicativo, os recursos a serem integrados, o prazo de entrega do aplicativo, etc.

As tendências atuais sugerem que o mercado global de testes de penetração deverá crescer para 4,1 mil milhões de dólares até 2030, destacando o âmbito e a procura em expansão neste setor. Neste blog, exploramos detalhadamente as implicações financeiras da criação de uma ferramenta de teste de penetração de ponta. Mas antes disso, vamos examinar rapidamente os principais motivos para implementar uma ferramenta de teste de penetração.

Compreendendo os benefícios das ferramentas de teste de penetração

Kali Linux é uma plataforma de teste de penetração de código aberto altamente considerada por sua ampla gama de ferramentas de segurança cibernética e integração perfeita para fins de hacking ético. Ganhou ampla popularidade entre profissionais de segurança cibernética, testadores de penetração e entusiastas devido ao seu conjunto abrangente de ferramentas projetado especificamente para avaliações de segurança, análise forense e testes de vulnerabilidade.

A popularidade do Kali Linux deriva de sua interface amigável, extensa documentação e atualizações regulares. O aplicativo oferece um vasto repositório de software pré-instalado, que agiliza o processo de teste e segurança de redes. Isto torna-o uma ferramenta indispensável para indivíduos e organizações empenhados em fortalecer as suas defesas digitais.

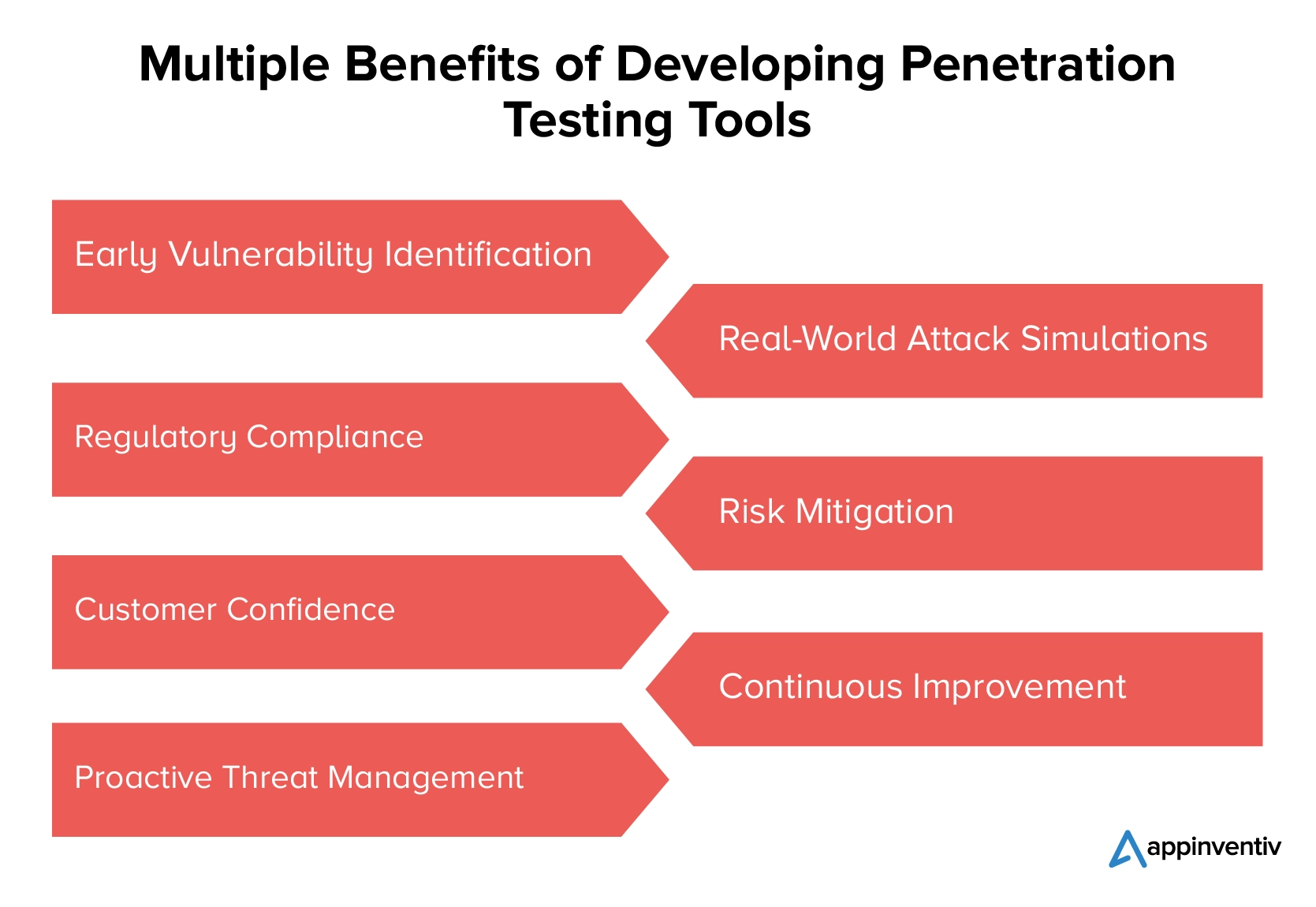

As ferramentas de teste de penetração são essenciais no cenário moderno de segurança cibernética. O seu papel na proteção dos ativos digitais é incomparável, oferecendo inúmeras vantagens. Vejamos os principais benefícios da ferramenta de teste de penetração em detalhes abaixo.

1. Identificação precoce de vulnerabilidades

O desenvolvimento de ferramentas de teste de penetração é essencial para que as organizações identifiquem proativamente vulnerabilidades em suas redes e sistemas. A detecção precoce abre caminho para uma intervenção oportuna, evitando a exploração potencial por agentes mal-intencionados.

[Leia também: Sistema imunológico digital – como protege sua empresa contra ataques cibernéticos]

2. Simulações de ataque no mundo real

Essas ferramentas permitem que as organizações simulem ataques cibernéticos do mundo real, oferecendo uma exploração prática de ameaças potenciais. Ao replicar cenários de ataque autênticos, as empresas podem reforçar as suas medidas de segurança, aproveitando os conhecimentos práticos obtidos a partir destas simulações para melhorar a sua resiliência geral em matéria de cibersegurança.

3. Conformidade Regulatória

As ferramentas de teste de penetração são essenciais para ajudar as empresas a aderir a diversos padrões e regulamentações de segurança cibernética. Contribuem ao garantir que as práticas de segurança cibernética de uma organização se alinham perfeitamente com os requisitos legais, minimizando assim o risco de não conformidade.

4. Mitigação de riscos

Uma vantagem importante das ferramentas de teste de penetração reside na sua capacidade de mitigar riscos associados a dispendiosas violações de dados e tempos de inatividade do sistema. Ao identificar e abordar vulnerabilidades antecipadamente, estas ferramentas contribuem significativamente para a redução geral dos riscos.

5. Confiança do cliente

O desenvolvimento e implementação de ferramentas de testes de penetração inspiram confiança nos clientes, demonstrando um firme compromisso com a proteção de dados. As empresas que testam e protegem proativamente os seus sistemas demonstram um esforço dedicado para proteger informações confidenciais. Isso pode fortalecer a confiança do cliente e promover a fidelidade a longo prazo.

6. Melhoria Contínua

As ferramentas de teste de penetração desempenham um papel crucial na promoção da melhoria contínua nas estratégias e protocolos de segurança. Através de avaliações regulares e resolução proativa de vulnerabilidades, as organizações podem adaptar e evoluir as suas medidas de segurança.

7. Gerenciamento proativo de ameaças

As ferramentas de teste de penetração fornecem informações valiosas para gerenciamento proativo de ameaças e planejamento de resposta. A identificação antecipada de riscos potenciais permite que as organizações desenvolvam estratégias eficazes para mitigá-los. Esta abordagem proativa reduz significativamente a probabilidade de incidentes de segurança, melhorando a segurança cibernética geral.

Os benefícios da ferramenta de teste de penetração vão além de meras avaliações de segurança. Eles são essenciais na definição da postura geral de segurança cibernética de uma organização. Ao descobrir e abordar vulnerabilidades, estas ferramentas desempenham um papel crucial no fortalecimento das defesas contra as ameaças cibernéticas em evolução.

Fatores que afetam o custo para desenvolver uma ferramenta de teste de penetração como o Kali Linux

O desenvolvimento de uma ferramenta de teste de penetração semelhante ao Kali Linux requer recursos e conhecimentos significativos. Aqui estão os principais componentes que influenciam o custo de desenvolvimento da ferramenta de teste de penetração semelhante ao Kali Linux.

Complexidade e personalização de recursos de segurança

A complexidade e a personalização dos recursos de segurança influenciam significativamente o custo de desenvolvimento de uma ferramenta de teste de penetração. Recursos avançados de segurança, como comunicação criptografada e sistemas de detecção de intrusão, exigem conhecimento especializado e maior tempo de desenvolvimento. Esses recursos são especialmente relevantes para setores como saúde e fintech. A personalização, adaptada às necessidades específicas do usuário, acrescenta outra camada de complexidade e despesas.

Para uma ferramenta comparável ao Kali Linux, é crucial integrar uma ampla gama de recursos de teste, desde análise de rede até segurança de aplicativos. Essa diversidade de recursos garante a versatilidade da ferramenta, mas também aumenta o esforço e o custo de desenvolvimento. Equilibrar cuidadosamente a riqueza de recursos com a relação custo-benefício é fundamental para desenvolver uma ferramenta competitiva e eficiente.

Interface do usuário e design de experiência para ferramentas de segurança

No desenvolvimento de uma ferramenta de teste de penetração, o design da interface do usuário (UI) e da experiência (UX) são fundamentais. Uma IU intuitiva aumenta o envolvimento do usuário, tornando a ferramenta acessível a uma ampla gama de usuários. O custo para desenvolver uma ferramenta de teste de penetração geralmente aumenta com o design avançado de UI/UX devido à necessidade de designers qualificados e testes extensivos de usuários.

Incorporar recursos como painéis personalizáveis e navegação fácil pode melhorar significativamente a satisfação do usuário. No entanto, alcançar o equilíbrio certo entre funcionalidade e apelo estético requer um planeamento cuidadoso. Este equilíbrio garante que a ferramenta não seja apenas poderosa nas suas capacidades, mas também fácil de usar e eficiente na sua operação.

Armazenamento de dados e medidas de segurança em ferramentas de teste de penetração

O armazenamento de dados e as medidas de segurança são componentes críticos no desenvolvimento de ferramentas de teste de penetração. A escolha entre armazenamento de dados baseado em nuvem ou local pode impactar significativamente o custo geral. O armazenamento em nuvem oferece escalabilidade e acessibilidade, mas pode incorrer em taxas de assinatura contínuas. O armazenamento local requer investimento inicial em hardware e custos de manutenção.

Medidas de segurança, incluindo criptografia e protocolos de acesso seguro, são essenciais para proteger dados de teste confidenciais. A implementação de recursos de segurança robustos aumenta o custo de desenvolvimento, mas é vital para manter a integridade e a confiabilidade da ferramenta. Equilibrar esses custos com a necessidade de armazenamento de dados seguro e eficiente é uma consideração fundamental no processo de desenvolvimento.

Leia também: – Segurança de aplicativos em nuvem: protegendo seus dados na nuvem

Integração com estruturas e plataformas de segurança cibernética

A integração com estruturas e plataformas de segurança cibernética existentes é essencial no desenvolvimento de uma ferramenta de teste de penetração. Este processo, crucial para garantir a compatibilidade e melhorar a funcionalidade, impacta diretamente o custo de desenvolvimento da ferramenta de teste de penetração semelhante ao Kali Linux. É necessário desenvolvimento especializado para integração com várias estruturas e sistemas de segurança padrão da indústria.

Essa integração não requer apenas conhecimentos técnicos, mas também tempo e recursos, influenciando significativamente o orçamento global. Atualizações contínuas e verificações de compatibilidade são necessárias para manter a ferramenta relevante no cenário em evolução da segurança cibernética. Esses esforços são fundamentais para criar uma ferramenta que seja eficaz e adaptável às mudanças nos protocolos e padrões de segurança.

Conformidade com os padrões regulatórios de segurança cibernética

Garantir a conformidade com os padrões regulatórios de segurança cibernética é um aspecto crucial do desenvolvimento de ferramentas de teste de penetração. A adesão a esses padrões geralmente envolve a incorporação de protocolos de segurança e práticas de tratamento de dados específicos, que podem ser complexos e consumir muitos recursos. O processo inclui o alinhamento da ferramenta com regulamentos como GDPR, HIPAA ou padrões ISO, necessitando de camadas adicionais de recursos de segurança e privacidade.

Essa adesão não apenas garante a conformidade legal, mas também aumenta a confiança do usuário e a comercialização. No entanto, contribui significativamente para o custo global de desenvolvimento, uma vez que requer conhecimentos especializados, testes rigorosos e atualizações contínuas para se manter alinhado com as mudanças nos cenários regulamentares.

Experiência da equipe de desenvolvimento e considerações sobre localização

A seleção de uma equipe de desenvolvimento é crucial, pois a experiência e a localização influenciam diretamente o custo geral. Desenvolvedores qualificados são essenciais, especialmente ao criar uma ferramenta sofisticada de teste de penetração como o Kali Linux. Eles trazem conhecimentos vitais de segurança cibernética e habilidades de codificação. A localização desempenha um papel fundamental; equipas em regiões com custos de vida mais elevados podem aumentar o orçamento global.

A terceirização para regiões mais econômicas pode parecer atraente para a redução de custos, mas é vital manter um alto padrão de qualidade. Equilibrar esses fatores é essencial para desenvolver uma ferramenta de teste de penetração robusta e eficaz sem comprometer a segurança e a funcionalidade.

Suporte contínuo, manutenção e atualizações de segurança

Suporte contínuo, manutenção e atualizações de segurança de uma parte significativa dos custos do ciclo de vida de uma ferramenta de teste de penetração. Estes aspectos são essenciais para garantir que a ferramenta permaneça eficaz contra ameaças cibernéticas emergentes. Atualizações e manutenção regulares não apenas melhoram os recursos da ferramenta, mas também resolvem quaisquer vulnerabilidades que possam surgir ao longo do tempo.

O custo de desenvolvimento da ferramenta de teste de penetração semelhante ao Kali Linux inclui essas despesas contínuas, que são cruciais para manter a relevância e eficácia da ferramenta no cenário dinâmico da segurança cibernética. A orçamentação para suporte e atualizações contínuas é, portanto, parte integrante do investimento total no desenvolvimento de uma ferramenta robusta e confiável de testes de penetração.

Com base nos fatores acima, o custo para desenvolver uma ferramenta de teste de penetração como o Kali Linux pode variar de US$ 40.000 a US$ 300.000 ou mais.

A consideração cuidadosa destes fatores de custo garante uma abordagem equilibrada para o desenvolvimento de uma ferramenta robusta. Este planejamento estratégico é vital para o lançamento de uma ferramenta de teste de penetração eficiente e bem-sucedida no competitivo mercado de segurança cibernética.

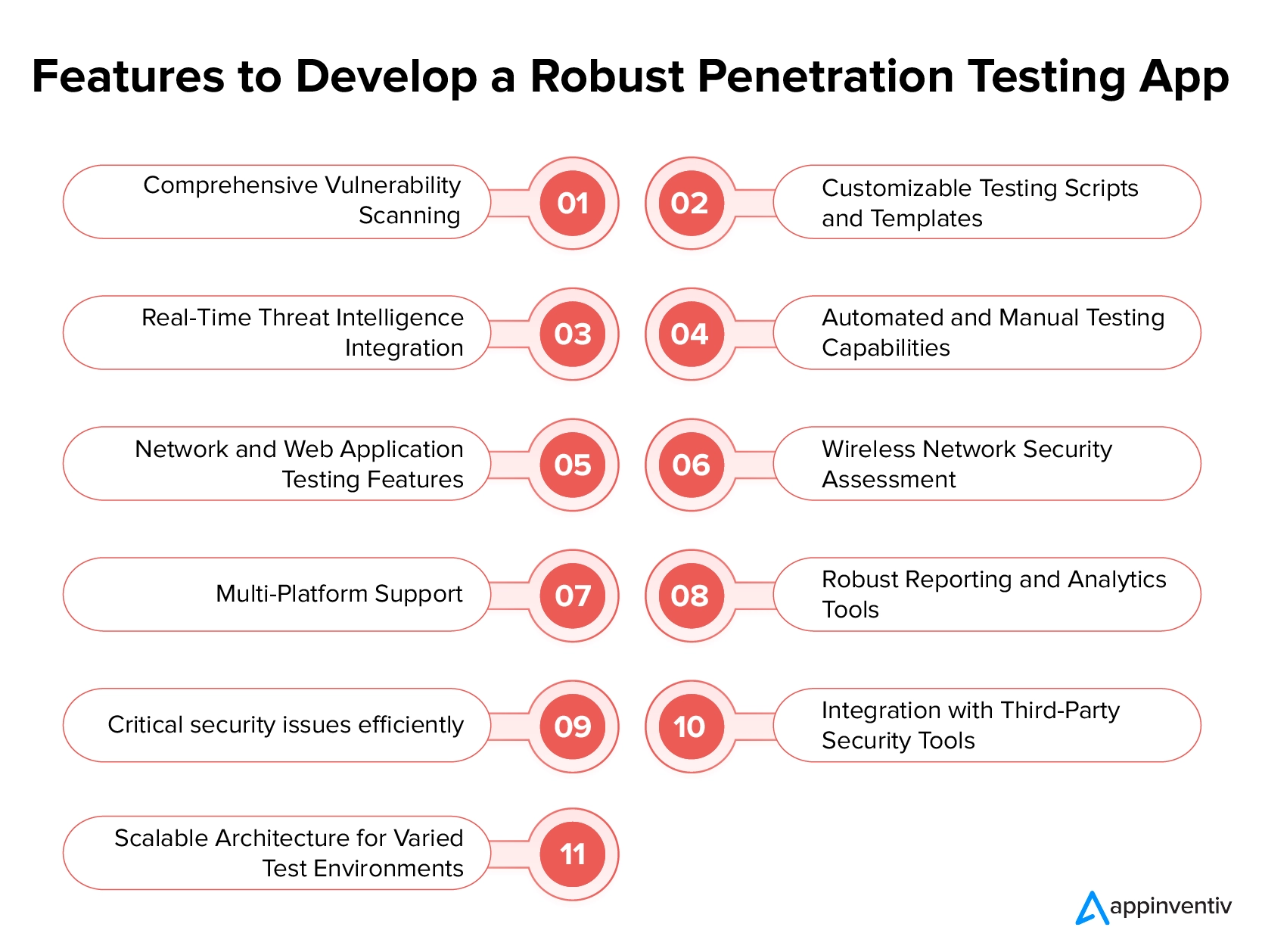

Principais recursos de um software de teste de penetração como Kali Linux

Na segurança cibernética, a funcionalidade e a eficiência do software de teste de penetração são fundamentais. Identificar os principais recursos que definem esse software é essencial para compreender suas complexidades e custos de desenvolvimento. Aqui estão os atributos críticos que distinguem ferramentas eficazes de teste de penetração na indústria.

Verificação abrangente de vulnerabilidades

A verificação abrangente de vulnerabilidades é um recurso fundamental no desenvolvimento de software de teste de penetração. Esta capacidade permite o exame minucioso dos sistemas para identificar pontos fracos de segurança e ameaças potenciais. Ao verificar uma ampla variedade de dispositivos de rede, servidores e aplicativos, a ferramenta garante que nenhuma vulnerabilidade passe despercebida.

Abrange vários tipos de verificações, incluindo verificações de rede, aplicativos e sistema, para fornecer uma avaliação de segurança completa. Esse recurso é vital para detecção preventiva e mitigação de vulnerabilidades, melhorando a postura geral de segurança da infraestrutura digital da organização.

Scripts e modelos de teste personalizáveis

Scripts e modelos de teste personalizáveis são essenciais para adaptar avaliações de segurança a ambientes específicos. Essa flexibilidade permite que os usuários modifiquem e criem scripts que visam vulnerabilidades exclusivas do sistema. No desenvolvimento de uma ferramenta de teste de penetração semelhante ao Kali Linux, essa adaptabilidade é crucial para uma análise de segurança eficaz e completa. Ele permite que os testadores simulem uma variedade de cenários de ataque, garantindo uma cobertura abrangente.

Os modelos personalizados simplificam o processo de teste, tornando-o mais eficiente e relevante para as necessidades específicas de segurança da organização. Essa personalização é um recurso importante que aprimora a funcionalidade geral e a eficácia do software de teste de penetração.

Integração de inteligência contra ameaças em tempo real

A integração de inteligência contra ameaças em tempo real é crucial para um software de teste de penetração eficaz, garantindo mecanismos de defesa atualizados. Esse recurso permite que a ferramenta utilize dados de ameaças atuais, aprimorando sua capacidade de detectar e responder a riscos emergentes. A integração dessa inteligência impacta o custo de desenvolvimento de uma ferramenta de teste de penetração, pois requer acesso a bancos de dados de ameaças continuamente atualizados.

Ele capacita a ferramenta a realizar avaliações de segurança mais informadas e proativas, essenciais no cenário de ameaças cibernéticas em rápida evolução. A inteligência em tempo real aumenta significativamente a eficácia da ferramenta na identificação de vulnerabilidades e na proteção de ativos digitais contra novas ameaças.

Capacidades de testes automatizados e manuais

Recursos de teste automatizados e manuais são essenciais em um software de teste de penetração. A automação acelera o processo de teste, permitindo a rápida identificação de vulnerabilidades em uma vasta rede. Garante uma cobertura consistente e completa sem a necessidade de supervisão humana constante. Com o advento da tecnologia de IA, também se pode pensar em usar IA em testes.

Os testes manuais, por outro lado, são cruciais para mergulhos profundos em sistemas complexos onde a experiência e a intuição humanas são insubstituíveis. A combinação dos dois métodos fornece uma abordagem abrangente para testes de segurança, garantindo que vulnerabilidades óbvias e sutis sejam identificadas e abordadas. Esta dupla capacidade é fundamental para uma estratégia robusta de defesa da cibersegurança.

Recursos de teste de rede e aplicativos da Web

Os recursos de teste de rede e aplicativos da web são essenciais no desenvolvimento de qualquer ferramenta de teste de penetração. Esses recursos permitem uma avaliação abrangente das vulnerabilidades da rede interna e externa. Os testes de rede concentram-se na identificação de possíveis falhas de segurança na infraestrutura, como pontos fracos em firewalls e roteadores. O teste de aplicativos da Web é igualmente crucial, visando vulnerabilidades em aplicativos baseados na Web, como injeção de SQL e scripts entre sites.

Juntos, esses recursos fornecem uma visão holística da postura de segurança cibernética de uma organização. Eles são essenciais para garantir que tanto as camadas de rede quanto os aplicativos voltados para a Web estejam protegidos contra possíveis ataques cibernéticos.

Leia também: – Como garantir a segurança cibernética na era da IoT

Avaliação de segurança de rede sem fio

A avaliação da segurança da rede sem fio é um recurso crítico em um software de teste de penetração. Envolve avaliar a segurança das redes Wi-Fi contra acessos não autorizados e vulnerabilidades. Este recurso testa pontos fracos em protocolos sem fio, métodos de criptografia e processos de autenticação. Ajuda a identificar riscos potenciais, como senhas fracas, pontos de acesso inseguros e suscetibilidade a ataques como espionagem.

A realização de avaliações minuciosas das redes sem fio é crucial, pois muitas vezes apresentam desafios e vulnerabilidades diferentes em comparação com as redes com fio. Garantir uma segurança sem fio robusta é fundamental para salvaguardar a integridade geral da rede de uma organização e proteger dados confidenciais.

Suporte multiplataforma

O suporte multiplataforma é uma característica definidora no desenvolvimento de ferramentas de teste de penetração semelhantes ao Kali Linux. Este recurso garante compatibilidade entre vários sistemas operacionais como Windows, Linux, Android, iOS, etc. Ele permite que profissionais de segurança conduzam testes de penetração completos, independentemente da plataforma em que seus sistemas alvo estão sendo executados.

O suporte multiplataforma aumenta a versatilidade e eficácia da ferramenta, pois pode se adaptar a diversos ambientes de TI. Esta adaptabilidade é particularmente importante em infraestruturas de ambientes mistos, comuns em muitas organizações. Garantir uma operação perfeita em diferentes plataformas é essencial para uma ferramenta de teste de penetração abrangente e eficaz.

Ferramentas robustas de relatórios e análises

Ferramentas robustas de relatórios e análises são indispensáveis para um software de teste de penetração eficaz. Essas ferramentas fornecem insights detalhados sobre as avaliações de segurança realizadas, destacando vulnerabilidades e possíveis violações. Eles permitem que os usuários gerem relatórios abrangentes que oferecem informações claras e práticas para melhorar as medidas de segurança. Boas análises também ajudam a acompanhar o progresso das melhorias de segurança ao longo do tempo.

Esses recursos são essenciais para que as organizações entendam sua postura de segurança e tomem decisões informadas. Eles transformam dados brutos em inteligência de segurança significativa, tornando mais fácil para as equipes priorizar e resolver problemas críticos de segurança com eficiência.

Integração com ferramentas de segurança de terceiros

A integração com ferramentas de segurança de terceiros é um recurso importante de um software de teste de penetração. Essa integração aprimora os recursos da ferramenta, permitindo que ela funcione em conjunto com outras soluções de segurança. Facilita testes abrangentes combinando os pontos fortes de diferentes ferramentas, fornecendo uma análise de segurança mais completa. Essas integrações podem incluir scanners de vulnerabilidades, sistemas de detecção de intrusões e ferramentas de monitoramento de rede.

Esse recurso é crucial para criar um ambiente de segurança coeso, permitindo que o software de teste de penetração aproveite recursos externos para obter insights mais profundos e detecção mais eficaz de possíveis ameaças e vulnerabilidades.

Arquitetura escalável para ambientes de teste variados

Uma arquitetura escalável é vital para a adaptação a vários ambientes de teste em software de teste de penetração. Essa flexibilidade permite que a ferramenta lide com eficiência com diferentes tamanhos e complexidades de redes. O custo para desenvolver uma ferramenta de teste de penetração é significativamente influenciado pela necessidade de escalabilidade.

Ele permite que a ferramenta funcione igualmente bem em redes de pequenas e grandes empresas. Essa escalabilidade garante que a ferramenta possa crescer e se adaptar com a evolução das necessidades da organização, tornando-a um investimento de longo prazo em segurança cibernética. Essa adaptabilidade é fundamental para fornecer valor em uma variedade de cenários de testes e requisitos do cliente.

Esses recursos não apenas definem as capacidades do software, mas também influenciam seu custo de desenvolvimento. Compreendê-los é crucial para quem deseja desenvolver uma ferramenta comparável ao Kali Linux em eficiência e escopo.

[Leia também: Microsserviços sem servidor versus microsserviços – qual arquitetura as empresas devem escolher?]

Etapas para desenvolver uma ferramenta de teste de penetração como o Kali Linux

Criar uma ferramenta de teste de penetração semelhante ao Kali Linux é um processo complexo, mas gratificante. Envolve uma série de etapas estratégicas e técnicas, cada uma crucial para a eficácia da ferramenta. Aqui estão as etapas detalhadas de desenvolvimento da ferramenta de teste de penetração, orientando você desde o conceito inicial até a implementação final.

Etapa 1: Definir requisitos e escopo para ferramenta de teste de segurança

Comece identificando as necessidades e objetivos de segurança específicos. A análise detalhada é essencial para estabelecer o escopo e os objetivos, formando um modelo para o processo de desenvolvimento. Esta fase inicial estabelece as bases para uma ferramenta focada e eficaz.

Etapa 2: Escolhendo a pilha de tecnologia certa para segurança cibernética

Selecionar a pilha de tecnologia apropriada é crucial. Ele deve estar alinhado aos requisitos de funcionalidade e escalabilidade da sua ferramenta. Esta decisão impacta significativamente o desempenho e os recursos de segurança, influenciando a eficácia geral da ferramenta.

Etapa 3: Desenvolvendo recursos essenciais para testes de penetração

Concentre-se na construção dos recursos primários, priorizando funcionalidades como verificação de vulnerabilidades e análise de rede. Certifique-se de que os principais recursos estejam alinhados com o escopo e os requisitos definidos, preparando o terreno para uma ferramenta robusta.

Etapa 4: teste e iteração de recursos de segurança

Testes e iterações completos são essenciais para refinar as funcionalidades da ferramenta. Testes rigorosos identificam e corrigem quaisquer falhas de segurança, garantindo a confiabilidade e eficácia da ferramenta.

Passo 5: Implantação e Integração em Ambientes de Segurança Cibernética

Implante a ferramenta com sucesso em vários ambientes de segurança cibernética. Esta etapa é essencial para garantir a integração perfeita com os sistemas existentes e a aplicabilidade no mundo real.

Etapa 6: Fornecimento de suporte contínuo e atualizações de segurança

A fase final de suporte contínuo e atualizações regulares de segurança é crucial para manter a relevância e a eficácia da ferramenta num cenário cibernético em evolução, completando as etapas de desenvolvimento da ferramenta de testes de penetração.

Essas etapas formam a espinha dorsal de um projeto bem-sucedido de desenvolvimento de ferramenta de teste de penetração. A adesão a eles garante a criação de uma ferramenta poderosa e confiável, capaz de enfrentar os desafios dinâmicos da segurança cibernética.

Appinventiv é seu parceiro confiável no desenvolvimento de ferramentas de teste de penetração

Appinventiv é uma empresa de desenvolvimento de software especializada na criação de soluções de tecnologia avançada, incluindo ferramentas comparáveis ao Kali Linux. Nossa experiência no desenvolvimento de ferramentas de segurança cibernética é apoiada por uma equipe de profissionais experientes e dedicados a fornecer soluções de segurança de alto nível. Entendemos que o custo de desenvolvimento da ferramenta de teste de penetração semelhante ao Kali Linux pode ser uma consideração significativa para nossos clientes. É por isso que nos concentramos em fornecer ferramentas econômicas, porém poderosas, adaptadas para atender às diversas necessidades de segurança.

Nossa abordagem combina tecnologia inovadora com planejamento estratégico, garantindo que nossos clientes recebam o melhor valor sem comprometer a qualidade. Priorizamos suas preocupações de segurança, oferecendo soluções personalizadas que se alinham aos seus requisitos específicos. Com a Appinventiv, você ganha um parceiro comprometido em aprimorar sua postura de segurança cibernética.

Tivemos o prazer de fornecer soluções de software de primeira linha para clientes como IKEA, Adidas, KFC e Domino's, para citar alguns. Confie em nós para orientá-lo em cada etapa, desde o conceito inicial até a implantação e além, garantindo que seu investimento em segurança cibernética produza o máximo retorno.

Conecte-se conosco agora.

Perguntas frequentes

P. Quanto custa o desenvolvimento de uma ferramenta de teste de penetração?

R. O custo para desenvolver uma ferramenta de teste de penetração varia amplamente com base em fatores como complexidade de recursos, protocolos de segurança e requisitos de integração. A faixa geralmente varia de US$ 40.000 a US$ 300.000. Ferramentas básicas com funcionalidades padrão são mais econômicas, enquanto ferramentas avançadas com recursos sofisticados podem ser significativamente mais caras.

P. Como a escalabilidade pode ser alcançada em ferramentas de teste de penetração para organizações de diferentes tamanhos?

R. A escalabilidade nas ferramentas de teste de penetração é alcançada através do projeto de uma arquitetura flexível que pode se adaptar a diferentes tamanhos e complexidades de rede. Isso envolve o uso de designs modulares e soluções baseadas em nuvem para acomodar as necessidades crescentes de pequenas e grandes empresas.

P. Quais são os desafios comuns enfrentados durante o desenvolvimento de uma ferramenta de teste de penetração?

R. Os desafios comuns incluem garantir uma cobertura de segurança abrangente, integrar-se com várias estruturas de segurança cibernética, manter a facilidade de utilização e, ao mesmo tempo, fornecer funcionalidades avançadas e aderir à conformidade regulamentar. Equilibrar a inovação com a praticidade e a relação custo-eficácia também é um desafio fundamental.

P. Quanto tempo leva para desenvolver uma ferramenta de teste de penetração como o Kali Linux?

R. O tempo de desenvolvimento de uma ferramenta sofisticada de teste de penetração como o Kali Linux normalmente leva de vários meses a anos, dependendo do escopo, dos recursos desejados e do nível de personalização. O processo envolve extensa pesquisa, desenvolvimento, testes e refinamento para garantir uma ferramenta robusta e eficaz.