Principalele riscuri de securitate API și cum să le atenuați

Publicat: 2022-09-07Sprijinite de o creștere masivă a microserviciilor și de impulsul constant pentru implementarea rapidă a aplicațiilor, API-urile au devenit un nume de preferat pentru fiecare antreprenor.

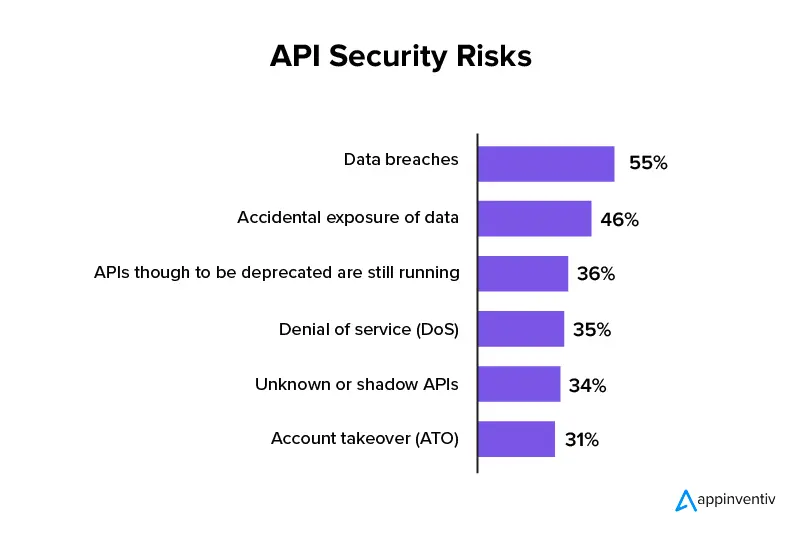

Cu toate acestea, cu fiecare caracteristică mică care este conectată cu alte software sau produse pentru o experiență de utilizator fără întreruperi, API-urile devin din ce în ce mai mult un centru pentru hack-uri de securitate. Atât de mult încât raportul Cum să construiți o strategie de securitate API eficientă de Gartner prezice că până în 2022, riscurile de securitate API vor fi unul dintre cele mai frecvente atacuri care vor duce la încălcări ale datelor.

Dar ce face ca deținerea unei strategii de securitate API să fie o necesitate pentru antreprenorii moderni? De ce tehnologiei i se acordă o atenție deosebită? Veți afla răspunsuri la acestea și cum să reduceți riscurile de securitate API în acest articol.

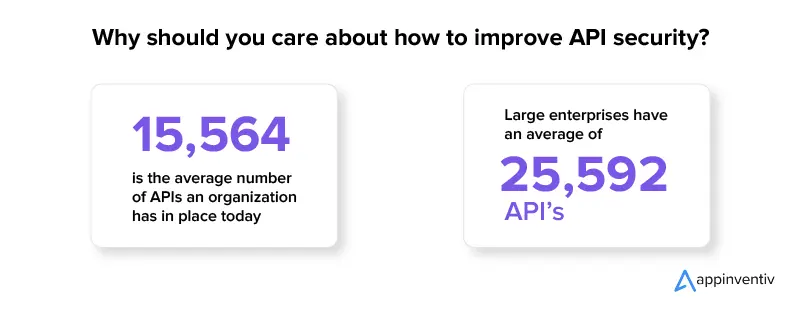

De ce ar trebui să vă pese de cum să îmbunătățiți securitatea API?

API-urile ajută companiile să devină cu adevărat digitale. Indiferent care este aplicația dvs., o interfață de programare a aplicațiilor (API) o conectează cu alte software-uri sau funcționalități - economisind timp în construirea lor de la zero.

Acum, motivul pentru care API-urilor li se acordă o atenție specială este din cauza nivelului de impact pe care îl au asupra succesului unei afaceri.

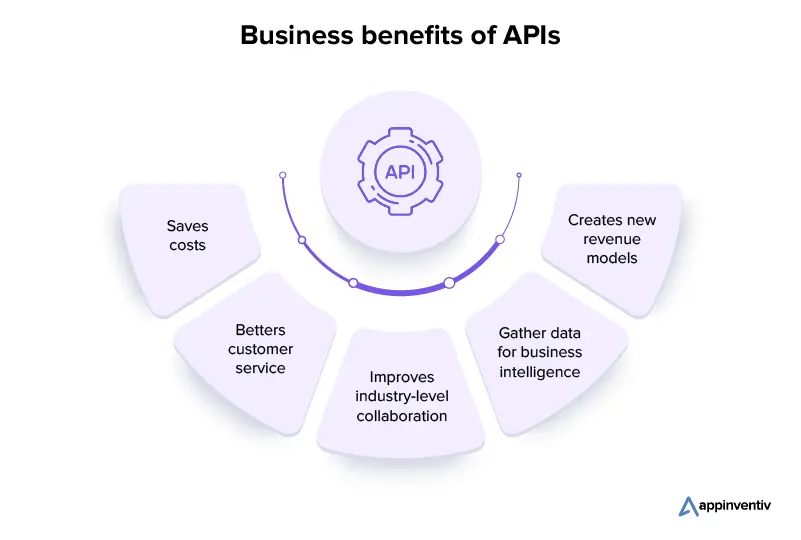

Beneficiile comerciale ale API-urilor

Economisește costuri : deoarece API-urile permit companiilor să utilizeze funcțiile și datele altor companii, anulează necesitatea de a crea aceste funcții în interior. Un eveniment care ajută la economisirea costurilor de dezvoltare a software -ului într-o mare măsură.

Serviciu mai bun pentru clienți : prin conectarea mai multor software, API oferă companiilor o perspectivă completă asupra clienților lor și a ceea ce caută. Aceste informații ajută compania să interacționeze mai bine cu consumatorii săi și să ia decizii informate.

Îmbunătățește colaborarea la nivel de industrie : API-ul permite companiilor să se conecteze cu alte companii din diverse industrii, care pot ajuta la consolidarea serviciilor și platformelor online. Acest lucru, la rândul său, îmbunătățește parteneriatele, creează noi oportunități de afaceri și îmbunătățește eficiența operațiunilor afacerii.

Colectați date pentru business intelligence : companiile pot folosi API-ul pentru a colecta preferințele și comportamentul clienților. Aceste informații sunt apoi analizate pentru o înțelegere aprofundată a tendințelor actuale ale pieței și a nevoilor clienților.

Creează noi modele de venituri : API oferă companiilor mai multe platforme pentru a-și promova și a-și vinde serviciile, produsele digitale. Prin intermediul modelului, companiile pot face orice, de la vânzarea de date către alte companii până la construirea de software nou pe baza API-urilor existente.

Beneficiile API-urilor într-o afacere sunt multiple. Dar la fel sunt și riscurile de securitate API. Există două motive principale pentru care hackerilor le place să testeze designul de securitate API al unei companii.

De ce hackerii iubesc API-urile

- O modalitate ușoară de a obține acces la datele companiei – API-urile oferă hackerilor acces direct la datele stocate, inclusiv informațiile sensibile, prin mai multe programe software.

- Un mod ușor de ocolire a măsurilor de securitate – O serie de companii folosesc firewall-uri pentru a-și salva sistemul de hackeri. Cu toate acestea, o gândire mai mică la strategia de securitate API poate face mai ușor pentru hackeri să intre în software prin acest backgate.

Așadar, iată avantajele și dezavantajele API-urilor care duc la o atenție deosebită din partea echipei QA a aplicației web.

Acum, sunt sigur că trebuie să vă întrebați de ce lista celor mai bune practici de securitate API este diferită de cea a securității tradiționale. Să răspundem la asta înainte de a analiza principalele riscuri de securitate API și cum să le atenuăm.

Elementele cheie ale designului de securitate API care le diferențiază de securitatea tradițională

Există o mare diferență între securitatea aplicației web tradiționale și cele mai bune practici de securitate API web – o diferență care vine din cauza modului în care sunt structurate.

Un castel fără șanț și deschideri multiple – Anterior, rețelele tradiționale trebuiau protejate doar în porturi comune precum 443 (HTTPS) și 80 (HTTP). Astăzi, aplicațiile web vin cu mai multe puncte finale API care utilizează protocoale diferite, așa că atunci când un API își extinde seturile de caracteristici, gestionarea securității sale devine dificilă.

Schimbarea frecventă a formatelor de solicitare primite – API-urile evoluează în mod constant într-un mediu DevOps, majoritatea WAF-urilor nu sunt capabile să accepte această măsură de elasticitate. Astfel, ori de câte ori se modifică un API, măsurile tradiționale de securitate trebuie reconfigurate și reglate manual – o metodă plină de erori care ocupă timpul resurselor.

Clienții nu pot folosi un browser web – Majoritatea API-urilor pentru microservicii sunt utilizate pe aplicații mobile sau componente software. Deoarece clienții nu folosesc browserul, instrumentele de securitate web nu pot folosi funcționalitatea de verificare a browserului și nu pot detecta roboții dăunători.

Această diferență în structura API-ului îl deschide către mai multe riscuri de securitate API, considerând că este esențial pentru dezvoltatorii de aplicații web și pentru echipa QA să găsească soluții și să îmbunătățească securitatea API în timp real.

Principalele riscuri de securitate API și cum să le atenuați

Înainte de a trece la riscuri, permiteți-mi să vă spun că lista de verificare a securității API nu este definitivă. Crezi că ai rezolvat toate lacunele și vor apărea altele noi. Soluția la aceasta constă în a intra în pielea hackerilor și a reexamina modul în care aplicația dvs. utilizează API-ul și lacunele care sunt trecute cu vederea.

Deși aceasta este o soluție continuă, pe termen lung, un bun punct de plecare va fi să analizăm cele mai comune riscuri de securitate API.

1. Paginare nesigură

Majoritatea API-urilor oferă acces la resursele care sunt lista de entități precum utilizatori sau widget-uri. Pentru un client care folosește software-ul pe un browser, API-ul va filtra și pagina această listă pentru a restricționa numărul de articole care sunt returnate clientului.

Cu toate acestea, dacă entitatea vine cu PII sau alte informații, un hacker ar putea să răzuiască punctul final și să obțină o listă cu toate entitățile din baza de date. Acest lucru poate fi foarte periculos dacă entitățile expun informații sensibile accidental. De asemenea, va face ca hackerii să poată vedea statisticile de utilizare ale aplicației dvs. web și să aibă acces la listele de e-mail.

Soluție: Pentru a vă proteja împotriva atacurilor de paginare, ar trebui să puteți urmări numărul de articole dintr-o singură resursă care pot fi accesate într-o anumită perioadă de timp de către un utilizator sau o cheie API în loc de la nivel de solicitare. Măsurând accesul la resursele API la nivel de utilizator individual, veți putea bloca cheia API sau utilizatorul după ce acesta atinge un prag precum „a atins 10.000 de articole într-o oră”.

2. Generare nesigură a cheilor API

Majoritatea API-urilor sunt în general securizate prin JWT (JSON Web Token) sau cheia API. Acest lucru vă permite să vă protejați API-ul, deoarece instrumentele de securitate sunt capabile să identifice comportamentul anormal și apoi să blocheze accesul la cheile API. Cu toate acestea, hackerii pot încă depăși aceste abordări obținând și utilizând un grup masiv de chei API de la utilizatori, exact așa cum un hacker web ar folosi adresele IP pentru a împiedica protecția DDoS.

Soluție: modalitatea sigură de a securiza aceste atacuri este acela de a avea nevoie de un om care să se înscrie la serviciu și apoi să genereze cheile API. Pe de altă parte, traficul bot poate fi salvat cu elemente precum 2-Factor Authentication și Captcha.

3. Expunerea accidentală a cheilor

Modul în care sunt folosite cheile API îl deschide spre cazuri de hack-uri și scurgeri.

- API-urile sunt proiectate pentru a fi obținute pe o perioadă nedeterminată, ceea ce crește șansele ca un hacker să obțină o cheie API care nu a expirat.

- Utilizatorul unui API are acces direct la datele de autentificare ale aplicației web, cum ar fi atunci când o depanează prin CURL sau Postman. După aceasta, este nevoie doar de un accident pentru ca dezvoltatorul să copieze/lipească comanda CURL cu cheia API într-un forum public, cum ar fi Stack Overflow sau GitHub Issues.

- Cheile API sunt, de obicei, jetoane purtătoare care nu necesită informații de identificare. API-urile nu pot folosi elemente precum autentificarea cu doi factori sau jetoanele de unică folosință.

Soluție : modalitatea de a proteja expunerea cheii este prin utilizarea a două jetoane în loc de unul. Aici, un token de reîmprospătare este stocat ca variabilă de mediu și poate fi folosit pentru generarea de token-uri de acces de scurtă durată. Spre deosebire de aceste jetoane de reîmprospătare, dezvoltatorii pot folosi jetoane de scurtă durată care pot accesa resurse, dar numai pentru o perioadă limitată de timp.

4. Atacurile DDoS

Deși este adevărat că API-urile deschid noi modele de afaceri în care clienții pot accesa platformele API în mod programatic, acest lucru face ca protecția DDoS să fie o provocare. Cea mai mare parte a protecției DDoS este concepută pentru a absorbi și a respinge cererile de la actori răi în timpul atacurilor DDoS. Acest lucru devine mai greu în cazul produselor API, deoarece fiecare trafic ajunge să arate ca trafic bot.

Soluție : cele mai bune practici de securitate API în acest context se află numai în API. Fiecare acces la aplicația web necesită o cheie API, așa că atunci când întâlniți o solicitare care nu are o cheie API, o puteți respinge automat.

5. Securitate greșită a serverului

Când vine vorba de menținerea unei bune igiene a serverului, API-urile nu sunt foarte diferite de serverele web. Datele pot fi scurse cu ușurință din cauza unui certificat SSL configurat greșit sau prin trafic non-HTTPS.

În cazul aplicațiilor web moderne, deși există puține motive pentru a accepta solicitările non-HTTPS, un client poate emite accidental o solicitare non-HTTP din aplicația sa web sau CURL, expunând astfel cheia API.

Soluție: Cele mai bune practici pentru securitatea API susțin că ar trebui să testați implementarea SSL printr-un instrument de testare SSL. Mai mult, ar trebui să blocați non-HTTP prin echilibrul de încărcare.

6. Înregistrare insuficientă

Cele mai multe dintre studiile globale privind încălcarea datelor constată că perioada de timp pentru identificarea unei instanțe de încălcare a datelor este mai mare de 200 de zile. Dacă există o lipsă de bune practici definite de securitate API pentru înregistrarea API, hackerii pot folosi vulnerabilitatea pentru a crea mai multe vulnerabilități.

Soluție: ar trebui să vă asigurați că mecanismul de înregistrare API pe care îl utilizați nu urmărește doar solicitările API, ci și îl conectează înapoi la utilizatori pentru analiza comportamentului și îl stochează timp de cel puțin un an. Aceste mecanisme, la rândul lor, ar trebui securizate pentru a se asigura că datele nu sunt șterse.

7. Autorizația de a nu se manipula

În timp ce majoritatea dezvoltatorilor API adaugă o metodă globală de autentificare, cum ar fi OAuth sau cheile API, pentru a verifica cine este utilizatorul, este dificil să creați și să păstrați autorizarea diferită de autentificare.

Deoarece autorizarea este specifică logicii aplicației, este o zonă pe care dezvoltatorii o ratează atunci când testează aplicația web. Acum, cu excepția cazului în care identificatorii de obiect au suficientă entropie, hackerii pot testa cu ușurință diferite ID-uri prin iterație și pot intra în sistem.

Soluție: Asigurați-vă că utilizatorul pe care l-ați autentificat este autorizat să acceseze resursele necesare pentru generarea răspunsului API. Aceasta poate include verificarea cu listele de control al accesului (ACL) legate de obiectele din imagine.

Iată cele șapte cele mai comune riscuri de securitate API și soluțiile lor pe care le întâlnește un dezvoltator de aplicații web și un antreprenor. Dar, așa cum am menționat anterior, această listă, dacă nu este definitivă, pot apărea multe alte lacune pe măsură ce aplicația dvs. web îmbătrânește și funcțiile API-ului se extind.

La Appinventiv, atunci când construim un API, facem o listă de verificare aproximativă pentru testarea securității API înainte de începerea procesului de dezvoltare. În plus, folosim cele mai bune instrumente de management API care asigură că software-ul dumneavoastră este construit pentru robustețe și securitate pe termen lung.

Și iată lista de verificare a securității API pe care o urmăm.

Lista de verificare Appinventiv cu cele mai bune practici de securitate API

Ceea ce ne diferențiază ca companie de dezvoltare de aplicații web este faptul că urmăm o abordare de dezvoltare care pune în primul rând securitatea. Adică, suntem în fruntea securității aplicației dvs. de fiecare dată când construim sau încorporăm un API în ea. Echipa noastră de specialiști QA se asigură că aplicația dvs. web nu are lacune și este rezistentă la piratare. O modalitate prin care se asigură acest lucru este prin crearea unei liste de verificare completă a celor mai bune practici de securitate API.

1. Găsiți vulnerabilități

Principala modalitate de a îmbunătăți securitatea API este identificarea zonelor nesigure ale ciclului de viață API. Ceea ce este necesar este să ținem o evidență, tratând API-urile ca artefacte software care au propriile etape de dezvoltare, cum ar fi întreținerea și expirarea caracteristicilor.

2. Utilizați OAuth

Una dintre cele mai mari lacune în ceea ce privește riscurile de securitate API este accesarea controlului de autorizare și autentificare. O metodă puternică de control care se află în OAuth. La Appinventiv, folosim cadrul de autorizare bazat pe token pentru a permite ce informații pot fi accesate de un serviciu terță parte fără a afișa acreditările utilizatorului.

3. Folosiți jetoane

Utilizarea jetoanelor, în general, este una dintre cele mai bune practici de securitate API. Dezvoltatorii pot folosi jetoanele alocate identităților ca o modalitate eficientă de stabilire a accesului controlat la identitățile de încredere.

4. Criptarea datelor

O modalitate sigură de a îmbunătăți securitatea API constă în criptarea datelor folosind Transport Layer Security (TLS). Când lucrăm la un API, urmăm o practică în care dezvoltatorii noștri au nevoie și de semnături pentru a asigura modificări și decriptarea datelor numai prin intermediul unui utilizator autorizat.

5. Utilizați limitarea și limitarea ratei

Odată cu creșterea constantă a popularității API -urilor , probabilitatea unor hack-uri precum atacurile DDoS crește și ea. Pentru a preveni atacurile DDoS și vârfurile API, cum ar fi problemele care afectează securitatea și performanța, dezvoltatorii noștri stabilesc o limită de rată a modului și cu ce frecvență poate fi apelat un API. Această funcționalitate de limitare a ratei limitează, de asemenea, conexiunile, echilibrează accesul la date cu disponibilitatea datelor.

6. Utilizați gateway-ul API

Utilizarea gateway-urilor API este ceea ce considerăm a fi una dintre cele mai bune practici cheie de securitate API. Acționează ca punct de aplicare a traficului API. Construim un gateway care permite companiilor să autentifice traficul, să controleze și să monitorizeze modul în care sunt utilizate API-urile.

7. Folosiți o plasă de serviciu

Pe lângă gateway-urile API, folosim rețeaua de servicii pentru a adăuga un nivel de management în aplicația web, deoarece rețeaua de servicii direcționează solicitările de la un serviciu la altul. De asemenea, optimizează modul în care funcțiile funcționează împreună, asigurând în același timp controlul accesului, autentificarea și măsurile de securitate adecvate.

8. Formula de încredere zero

În modelul tradițional de securitate, formula folosită este să fie simplă. Ceea ce este „înăuntru” ar trebui să fie de încredere, iar ceea ce este „în afară” nu ar trebui să fie. Cu toate acestea, rețelele au devenit complexe acum, din cauza cărora a avea un model de încredere zero (ZTM) devine importantă, mai ales că software-ul este folosit de utilizatori la distanță. Printr-un ZTM, concentrarea securității se mută de la locație la resurse și utilizatori.

9. Validați parametrii

Validarea parametrilor este o altă dintre cele mai bune practici ale noastre pentru securitatea API. Vă ajută să vă asigurați că datele primite nu provoacă niciun rău. În cadrul acestui cadru, datele sunt validate în raport cu o schemă strictă care raportează sistemul de intrări permise.

10. Construiți un model de amenințare

Ultimul din lista noastră de verificare a modalităților de a atenua riscurile de securitate API este modelarea amenințărilor. Este o abordare pe care o folosim pentru găsirea și evaluarea riscurilor. Îl folosim ca abordare preventivă pentru a evalua, a atenua și a preveni vulnerabilitățile aplicațiilor într-un mod controlat.

În spatele acestor bune practici de securitate a gateway-ului API, suntem capabili să construim un sistem robust și sigur la care utilizatorii pot lucra cu deplină încredere. Rezultatul? Venim cu un istoric al creării de aplicații cu zero instanțe de hack și încălcare a securității.

Note de despărțire

Pe măsură ce companiile continuă să-și transforme sistemele monolitice în microservicii, API-urile vor continua să fie predispuse la vulnerabilități. Acest lucru face obligatorie respectarea celor mai bune practici de securitate API native și cloud.

Lista pe care am menționat-o mai sus, deși este un loc bun de început, necesită o actualizare constantă. Menținerea acestora poate fi o provocare pentru antreprenori și echipele lor interne de dezvoltare, care jongla deja cu mai multe termene limită. Aici intervine parteneriatul cu o companie care are o experiență de livrare de aplicații 100% rezistente la hack. O companie ca Appinventiv.

Indiferent cât de complex este software-ul dvs., îl putem face sigur și robust cu serviciile noastre extinse de asigurare a calității. Luați legătura cu noi astăzi pentru a porni viitorul sigur al produsului dvs.