Как блокчейн решает проблемы конфиденциальности и безопасности данных для бизнеса?

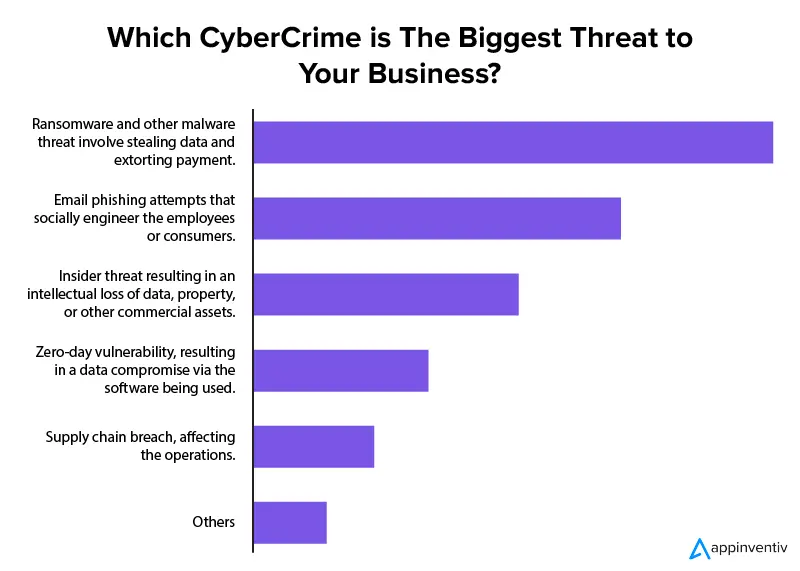

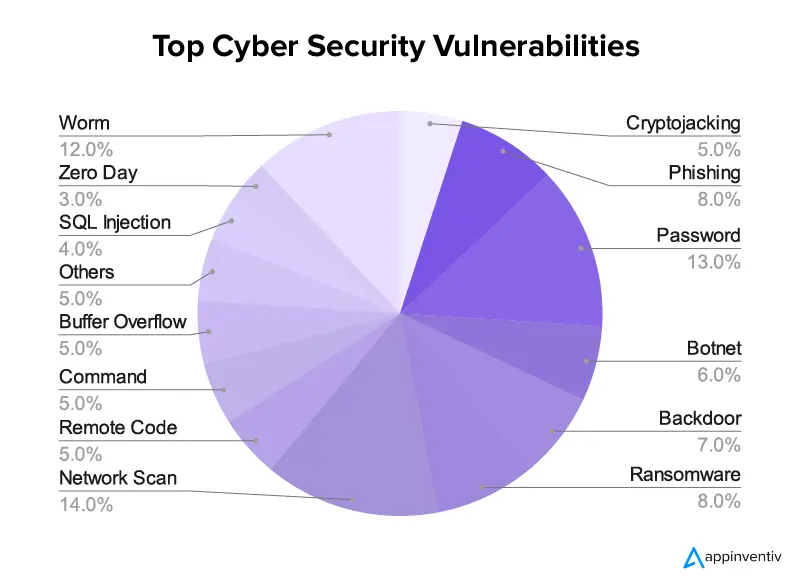

Опубликовано: 2023-03-08Количество фишинговых атак, направленных на кражу личных данных пользователей, находится на рекордно высоком уровне и не собирается снижаться. Огромным вкладом в эту мрачную статистику стал рост числа злоумышленников, которые находят новые способы взлома систем.

Теперь, когда на карту поставлены как финансы, так и репутация, предприятия начали обращаться к технологиям, чтобы сделать свои процессы защищенными от взлома, одним из которых является использование блокчейна для конфиденциальности данных. Современные хакеры всегда находятся в движении, чтобы украсть данные, такие как интеллектуальная собственность, медицинские записи, личная информация и финансовые данные, с помощью таких стратегий, как передовые методы вымогателей и DDoS-атаки. Учитывая то, как построена технология, блокчейн и конфиденциальность данных обычно идут рука об руку, когда дело доходит до решения этих проблем.

В этой статье мы рассмотрим множество причин, по которым использование конфиденциальности данных блокчейна для бизнеса имеет смысл. Теперь, когда вы уже знаете, как работает технология блокчейна, элементы, которые позволяют сделать конфиденциальность данных с помощью блокчейна эффективной и действенной задачей, являются специфическими.

Элементы, которые помогают блокчейну поддерживать конфиденциальность данных

Основы блокчейна работают на неизменной архитектуре, которая не требует доверия по своей природе. В экосистему встроено множество факторов, которые делают эту технологию подходящим выбором для обеспечения конфиденциальности и безопасности данных.

Блоки и хеширование

Блокчейн хранит данные в блоках — те, которые имеют отметку времени, подписаны создателями и имеют заголовок и тело. Эти содержащие данные блоки связаны через цепочку таким образом, что блок содержит криптографический хэш предыдущего блока, что обеспечивает неизменность системы и защиту данных блокчейна.

Распределенная архитектура

Другим фактором, который делает конфиденциальность данных блокчейна важным шагом для бизнеса, является тот факт, что он следует распределенной архитектуре без единой точки отказа. Риск распределяется по нескольким узлам в географически широкой сети, что делает невозможным для злоумышленников нацеливание данных.

Проверка консенсуса

Любое изменение в блоке потребует от разных уполномоченных членов прийти к консенсусу относительно того, следует ли продвигать это изменение. Это добавило к тому факту, что любое изменение в сети блокчейна выделяется каждому участнику сети, что делает практически невозможным для хакеров скрытную атаку на систему.

Шифрование

Количество шифрования, которое стоит за обеспечением конфиденциальности и безопасности в блокчейне, огромно. Эта технология обычно использует два вида шифрования, каждый из которых имеет свою долю подмножеств и ветвей — алгоритмы с асимметричным ключом и хэш-функции на каждом узле, гарантируя, что данные, хранящиеся в сети, непригодны для использования неавторизованными пользователями.

Публичные адреса

Еще один фактор, помогающий поддерживать конфиденциальность и безопасность в блокчейне, заключается в том, что каждый узел состоит из закрытого ключа и публичного адреса. Поэтому, когда узел принимает участие в какой-либо транзакции, передается только публичный адрес, который представляет собой комбинацию букв и цифр. Люди в сети могут видеть транзакцию и комбинацию букв и цифр, но не детали, которые хранятся в закрытом ключе.

Эти факторы/функции лежат в основе решений для обеспечения конфиденциальности блокчейна, но знание того, как они преобразуются в варианты использования блокчейна для обеспечения конфиденциальности данных, напрямую влияет на владельцев бизнеса и интересует их. Давайте рассмотрим это в следующем разделе.

Варианты использования для обеспечения конфиденциальности данных блокчейна

Ответ на вопрос, как блокчейн поддерживает конфиденциальность данных, — это сочетание уже установленных вариантов использования и новых приложений, разрабатываемых на повседневном уровне. Таким образом, способы обеспечения конфиденциальности и безопасности в блокчейне, которые активны сегодня, могут получить обновленную версию в ближайшие годы. Однако, находясь там, где мы находимся сегодня, технология способна решить многие проблемы безопасности на уровне бизнеса.

Вот различные варианты использования конфиденциальности данных блокчейна для бизнеса, что делает его выбором номер один для повышения эффективности предприятий и стартапов.

1. Безопасный обмен сообщениями

Большинство платформ обмена сообщениями, используемых в бизнесе — Skype, Microsoft Teams, Slack и т. д., всегда были в поле зрения хакеров, поскольку они передают бизнес-данные со слабыми алгоритмами безопасности. В отрасли появляется ряд приложений для обмена сообщениями, построенных на полностью прозрачных и устойчивых к цензуре структурах, в которых каждая форма связи — звонки, видеоконференции, сообщения и передача файлов — полностью зашифрована. Они служат свидетельством успеха блокчейна и конфиденциальности данных.

Пример этого можно увидеть в приложении Wispr, которое построено на системе безопасности VOBP (Voice Over Blockchain Protocol), которая использует протоколы шифрования, такие как AES-256, что делает невозможным просмотр сообщений сторонними пользователями.

2. Безопасность Интернета вещей

Одно из самых больших применений безопасности данных с помощью блокчейна можно увидеть в интеграции технологии с подключенными устройствами. Хакеры уже нашли способы использовать периферийные устройства и домашние устройства на основе ИИ для доступа ко всем ИТ-системам, что делает их еще более простыми, так как централизованное администрирование устройства.

Сочетание блокчейна и Интернета вещей можно использовать как способ обеспечить конфиденциальность данных с помощью блокчейна, чего можно достичь несколькими способами:

- Включение отслеживания подключенных устройств и данных датчиков в режиме реального времени, поиск дубликатов контента из вредоносных источников данных и внедрение алгоритмов консенсуса для обеспечения проверки личности.

- Шифрование информации, которая передается между устройствами в сети.

- Децентрализация центрального администратора или полномочий.

3. Безопасный DNS и DDoS

DDoS-атаки или распределенные атаки типа «отказ в обслуживании» происходят, когда пользователям целевого ресурса, такого как веб-сайт или сервер, отказывают в доступе к ресурсу из-за того, что хакеры замедляют работу системы или полностью отключают ее. С другой стороны, DNS-атаки происходят из-за централизованного характера системы доменных имен, что делает ее идеальной для злоумышленников для проникновения в соединение между веб-сайтом и IP-адресом. Это делает платформу недоступной и перенаправляемой на мошеннические сайты.

Способ защиты конфиденциальности блокчейна на этом фронте заключается в устранении таких атак путем децентрализации всех записей DNS, что устраняет уязвимые места, взломанные злоумышленниками.

4. Неизменяемое хранилище данных

Кража бизнес-данных — одна из самых больших проблем, с которой сталкиваются как стартапы, так и предприятия. Как сообщалось в начале этой статьи, в 2023 году ожидается убыток в размере 5 миллионов долларов из-за утечки данных, значительная часть которой может быть связана с неправильным хранением данных. В то время как механизм защиты данных основан на идеологии, согласно которой данные должны храниться децентрализованно, большинство предприятий хранят свои записи на централизованной платформе, которая находится всего в одной уязвимой точке от взлома.

Используя методы конфиденциальности данных блокчейна, предприятия могут сохранять данные в децентрализованной сети в рамках прозрачной системы, где только люди, имеющие доступ к данным, могут просматривать или использовать их.

5. Установление происхождения программного обеспечения

Считается хорошей гигиенической практикой обновлять программное обеспечение, но только в том случае, если обновление поступает из подлинного источника. Иногда пользователи склонны устанавливать обновления из вредоносных источников, не осознавая, какое влияние это может иметь. Способ, которым блокчейн поддерживает конфиденциальность данных, помогает на этом фронте с помощью методологии хеширования, которая позволяет компаниям проверять загрузки, обновления и исправления с разработчиками программного обеспечения.

Другим вариантом использования здесь может быть хранение и отслеживание сведений об обновлении программного обеспечения в блокчейне. Таким образом, если в команде есть кто-то, кто намеревается нанести вред бизнесу, загрузив вредоносное программное обеспечение, его данные могут быть идентифицированы.

6. Подтверждение права собственности

Доказать право собственности становится все труднее в переполненном цифровом пространстве, которое работает на имитациях и копиях, что затрудняет для компаний установление того, сотрудничают ли они с подлинными людьми. Решение для обеспечения конфиденциальности данных в блокчейне можно найти в создании неизменной записи о подлинности, выполнении KYC через систему DLT и наличии криптографических ключей для устранения плагиата документов.

Расширение этого приложения для обеспечения конфиденциальности данных блокчейна для предприятий можно увидеть в преимуществах, связанных с аутентификацией отдельных лиц и управлением доступом.

- Минимизация данных

- Устранение кражи личных данных

- Защита конфиденциальных данных

- Мультиподписной контроль доступа.

Эти шесть приложений — лишь верхушка айсберга, когда речь идет о полном объеме обеспечения конфиденциальности и безопасности в блокчейне. Существует ряд способов, с помощью которых предприятия все еще изучают технологии, помогающие в защите.

Как Appinventiv может помочь защитить ваши данные с помощью блокчейна?

В Appinventiv всякий раз, когда к нам приходит проект, который хочет использовать наши услуги по разработке блокчейна, наш первый инстинкт — найти способы, которые привели бы к минимальному времени простоя и были бы масштабируемыми.

Отсюда наши поставщики услуг по разработке блокчейнов тратят время на понимание ваших бизнес-требований и существующих/потенциальных уязвимых мест, чтобы в конечном итоге ответить, как можно использовать блокчейн для обеспечения безопасности бизнеса в вашей организации.

На протяжении всего пути продукта мы не игнорируем тот факт, что взломы блокчейна тоже случаются. Помимо проблем с конфиденциальностью в общедоступной цепочке блоков, фишинговых атак, нацеленных на закрытые ключи, плохого управления и недостатков смарт-контрактов, хакеры также нашли способы проникнуть в системы цепочек блоков. Когда мы создаем блокчейн-платформу, ориентированную на безопасность, мы гарантируем, что различные пути, по которым хакеры могут проникнуть в систему, будут заблокированы, чтобы решение для защиты конфиденциальности блокчейна работало должным образом. Результат? Лига децентрализованных приложений, в которых нет случаев взлома и взлома данных.

Ищете аналогичный результат для своего бизнеса? Поговорите с нами об интеграции защиты данных блокчейна в ваш процесс или проект.