10 основных рисков безопасности облачных вычислений в 2023 году и способы их решения

Опубликовано: 2022-12-13Отрасли всех типов и размеров в наши дни используют облако для различных услуг. Его можно использовать для резервного копирования данных, анализа данных, разработки программного обеспечения или в качестве виртуального рабочего стола. Но с таким удобством всегда идет риск безопасности. Достаточно ли защищены данные, введенные в облако? Кто имеет к нему доступ и насколько он защищен?

По мере того, как компании переносят свои данные в облако, проблемы безопасности, такие как случайное раскрытие учетных данных и потеря данных, стали более распространенными, чем когда-либо. За последние несколько лет число киберугроз увеличилось, что делает решения для облачной безопасности необходимыми для бизнеса.

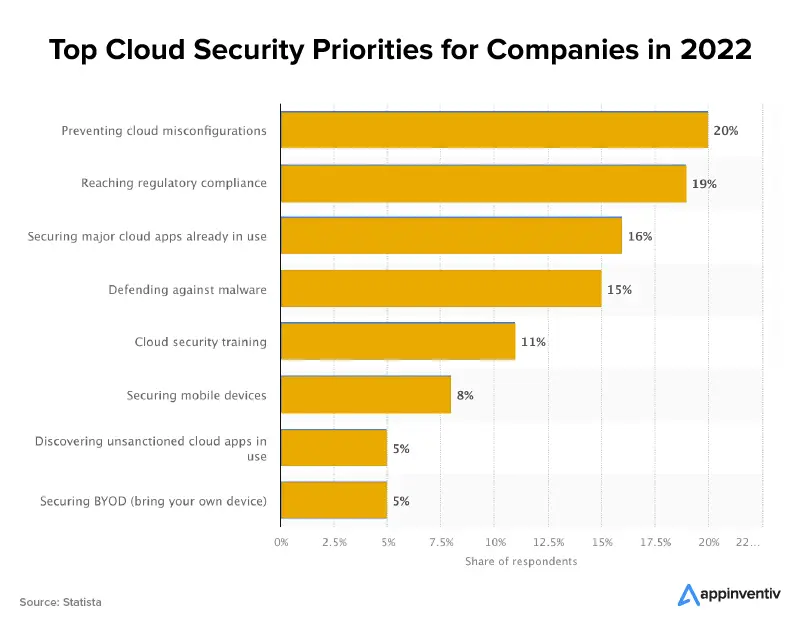

По данным Statista, мировой рынок программного обеспечения для облачной безопасности в 2020 году оценивался в 29,5 млрд долларов, а к 2026 году он достигнет 37 млрд долларов.

Таким образом, ваша организация должна иметь надежную стратегию для защиты от угроз облачной безопасности и обеспечения непрерывности бизнеса. Но чтобы иметь сильную стратегию безопасности, вы должны сначала знать об основных проблемах облачной безопасности и их возможных решениях в 2023 году.

Давайте погрузимся!

Каковы 10 основных рисков безопасности облачных вычислений в 2023 году и как их смягчить?

1. Нарушение данных

Когда доступ к конфиденциальным данным вашей организации осуществляется без вашего ведома или согласия, мы называем это утечкой данных. В основном это кража, которая в основном происходит из-за слабых учетных данных или очень сложных систем доступа, которые могут давать неправильные разрешения не тем людям.

Это также может быть связано с проникновением вредоносных программ в вашу систему. При этом большинство атак направлено на системы данных, так как именно это ценят злоумышленники. Неадекватная конфигурация облака или отсутствие защиты во время выполнения могут сделать данные уязвимыми для кражи.

Различные типы информации имеют разные последствия при компрометации. Похитители личных данных и фишеры покупают конфиденциальные данные, такие как номера социального страхования и медицинские записи, у преступников в даркнете.

Внутренние документы и электронные письма содержат конфиденциальную информацию, которая может быть использована для подрыва доброго имени компании и снижения стоимости ее акций, если они попадут в чужие руки. Независимо от мотивов кражи, нарушения представляют серьезный риск для предприятий, хранящих данные в облаке.

Каково решение?

Шифрование

Благодаря шифрованию на границе сети конфиденциальная информация может быть защищена еще до того, как она покинет территорию вашей компании и попадет в облако. После того, как ваши данные зашифрованы, вы должны сохранить ключи, которые можно использовать для шифрования и расшифровки данных.

Вы никогда не должны хранить ключи шифрования в той же программе, что и ваша конфиденциальная информация. Помимо обеспечения наличия ключей шифрования, ИТ-отделы должны регулярно оценивать эффективность существующих протоколов шифрования.

Многофакторная аутентификация

Пользователь должен предоставить не только идентификацию и доступ, учетные данные. Например, ввести пароль, а затем получить уведомление, содержащее одноразовый цифровой ключ. В наши дни это одно из стандартных требований для снижения рисков облачной безопасности. Знайте, как внедрить систему многофакторной аутентификации в свое мобильное приложение.

Исследования показывают, что 25% нарушений безопасности данных связаны с фишингом.

2. Нарушение соответствия

Компании подвергаются высокому риску серьезных последствий, если они попадут в состояние несоблюдения. Такие правила, как PCI DSS и HIPAA, защищающие конфиденциальные данные, должны соблюдаться всеми организациями.

Соблюдение этих правил может потребовать от вас создания изолированной части сети, доступной только для уполномоченных сотрудников. Многие организации устанавливают ограничения на доступ и на то, что могут делать люди, которым предоставлен доступ, чтобы обеспечить соблюдение стандартов соответствия.

Если правила соблюдения не соблюдаются, бизнес может столкнуться с санкциями и штрафами, которые могут оказать пагубное влияние на бизнес. К сожалению, не все поставщики облачных услуг придерживаются всех стандартов безопасности, установленных в отрасли. Существенная проблема возникает, когда облачный сервис добавляется без проверки его соответствия всем применимым правовым нормам.

Каково решение?

Обеспечение эффективного соответствия

Большинство компаний внедрили политики конфиденциальности и соответствия требованиям для защиты своих ресурсов. Кроме того, структура управления должна определять роли и обязанности внутри бизнеса и обеспечивать соблюдение этих правил.

Обратите внимание на роли и обязанности каждого сотрудника в наборе политик. Также необходимо указать, как они взаимодействуют друг с другом.

[Вам также может быть интересно узнать, как создать приложение, совместимое с PCI DSS и HIPAA.]

3. Потеря данных

Потеря данных — это самый большой риск, который в большинстве случаев необратим. Данные могут быть потеряны по разным причинам: уязвимость баз данных, хранение в ненадежном поставщике облачных хранилищ, случайная потеря или удаление данных или потеря учетных данных для доступа к данным.

Хотя большим преимуществом и важным фактором совместной работы в облаке является простота, с которой вы можете обмениваться информацией через облако. Однако это приводит к серьезным проблемам с конфиденциальностью и безопасностью, и это основная проблема, с которой сталкиваются предприятия при работе с облаком. При обмене информацией по общедоступным ссылкам или общедоступному облачному репозиторию любой, у кого есть ссылка, может получить к ней доступ, и существуют инструменты, предназначенные для поиска в Интернете таких небезопасных облачных развертываний.

Каково решение?

Применение политик конфиденциальности

Успех любого бизнеса зависит от его способности обеспечивать безопасность личных и конфиденциальных данных. Хранилище организации, позволяющее установить личность, уязвимо для взлома и других форм нарушений безопасности. Когда поставщику облачных услуг необходимо обеспечить достаточные меры безопасности, компаниям следует либо обратиться в другое место, либо воздержаться от хранения каких-либо конфиденциальных данных у них.

Резервные копии

Лучший способ предотвратить потерю данных в большинстве ее форм — это регулярное резервное копирование данных. Вам требуется расписание для резервного копирования данных и точное определение того, какие данные будут резервироваться, а какие нет. Для автоматизации используйте программное обеспечение для предотвращения потери данных.

[Также читайте: как предприятия могут защитить свои данные в облачных средах?]

4. Поверхность атаки

То, что мы называем общей уязвимостью среды, называется поверхностью атаки. Поверхность атаки растет с каждой новой задачей. В некоторых случаях объем открытой рабочей нагрузки может увеличиться после использования микросервисов. Если вы не будете хорошо управлять ею, ваша инфраструктура может оказаться уязвимой, о чем вы даже не подозреваете, когда она подвергнется атаке.

Звонок в этот час - последнее, чего кто-либо хочет.

Незначительные утечки информации, которые открывают дверь для атаки, также являются частью поверхности атаки. Из-за неотъемлемого характера Интернета и облака вы всегда остаетесь уязвимыми для внешних атак.

Это может иметь решающее значение для повседневного функционирования вашей компании, но вы должны следить за этим.

Каково решение?

Правильная сегментация сети и безопасность

Создавайте зоны безопасности в каждой из ваших сред и разрешайте прохождение через брандмауэр только необходимого и подходящего трафика. Если возможно, предоставьте каждой среде приложений (разработка, подготовка и производство) собственную облачную учетную запись.

Используйте принцип наименьших привилегий

С целью предоставить доступ и ресурсы. Например, разработчик, который просто развертывает код, не должен иметь административный доступ ко всей облачной учетной записи. Разработчик также не должен иметь постоянный доступ к рабочей среде. Просто дайте им то, что им нужно. Доступны инструменты, помогающие правильно определить размер учетных записей и пользователей.

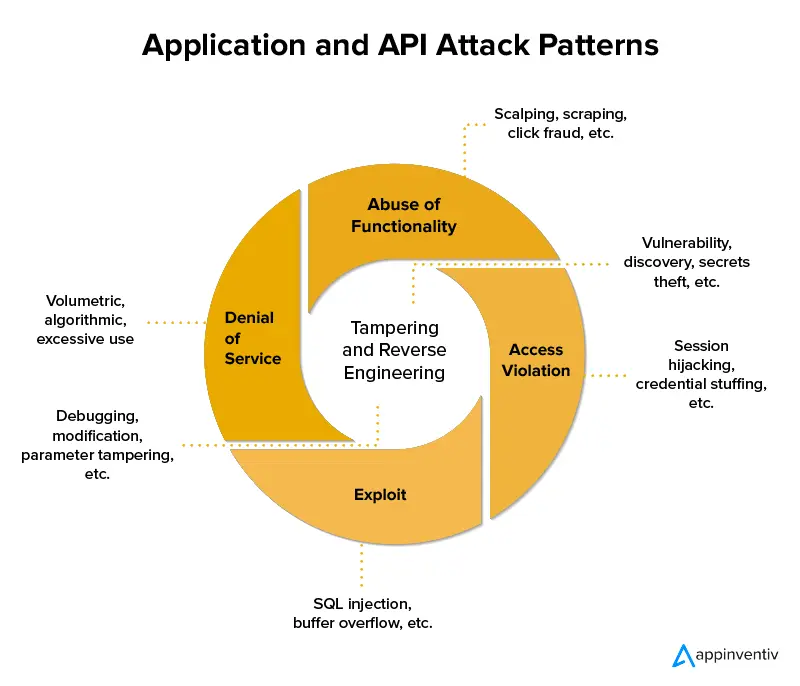

5. Небезопасные API

Помимо предоставления компаниям возможности настраивать свои облачные службы, интерфейсы прикладного программирования или API-интерфейсы также обеспечивают доступ, аутентификацию и шифрование. По мере того, как API совершенствуются, чтобы лучше обслуживать пользователей, они также представляют большую угрозу безопасности для хранилища данных.

Ваши данные и системы могут быть скомпрометированы, если вы полагаетесь на облачные службы с незащищенными API. Обычно они хорошо документированы для простоты использования клиентами, но если они не защищены должным образом, они могут вызвать критические проблемы. Чтобы взломать API, хакеры обычно используют один из трех методов: грубая сила, отказ в обслуживании или человек посередине. Ваши решения по обеспечению безопасности в облаке должны быть в состоянии справиться с этими тремя методами.

Каково решение?

Поддельное нарушение

Тестирование на проникновение, которое имитирует внешнюю атаку на набор конечных точек API с целью нарушения безопасности и получения доступа к конфиденциальным данным организации, даст вам представление о том, насколько безопасна система и какие улучшения необходимы.

Оценка общей безопасности системы

Регулярные аудиты, которые вы должны проводить, должны включать проверку системы и ее уровней безопасности, чтобы гарантировать, что никто не позволит взломать API.

Если вы хотите получить дополнительную информацию о том, как бороться с рисками безопасности API, загляните в наш блог Основные риски безопасности API и способы их снижения.

6. Неправильная конфигурация

Со временем все больше и больше сервисов будет доступно в облачной среде. Сегодня бизнесу свойственно работать с несколькими поставщиками.

Каждая услуга имеет уникальную реализацию и тонкости, которые могут сильно различаться от одного поставщика к другому. Злоумышленники будут продолжать пользоваться недостатками безопасности в облачной инфраструктуре до тех пор, пока компании не улучшат свои методы обеспечения безопасности облачных вычислений.

Каково решение?

Дважды проверьте свою безопасность

При настройке определенного облачного сервера дважды проверьте параметры облачной безопасности. Несмотря на то, что это кажется очевидным, его игнорируют в пользу более насущных вопросов, таких как размещение товаров на складе, не задумываясь о безопасности их содержимого.

7. Ограниченная видимость использования облака

Когда информация и активы переносятся в облако, теряется некоторая видимость и контроль над этими активами. Ограниченная видимость в облаке — это риск, которого боятся большинство организаций, поскольку он приводит к двум основным проблемам:

- Это приводит к «теневым ИТ» или несанкционированному использованию облака сотрудниками.

- Это приводит к неправильному использованию облака пользователями, авторизованными для использования облака.

Ограниченная видимость может быть причиной утечек и утечек данных, поскольку она создает риски, связанные с плохим управлением и отсутствием безопасности. Хуже всего то, что эти слепые зоны не позволяют своевременно предупредить о проблемах безопасности, взломе, проблемах с производительностью или соответствием требованиям.

Каково решение?

Аудит безопасности данных

Узнайте, проводит ли ваш поставщик облачных услуг регулярный аудит средств контроля безопасности для защиты личных данных и конфиденциальных файлов, хранящихся конечными пользователями в их сетях. Если они этого не сделают, поищите другого партнера, который может обеспечить полную прозрачность в отношении мер безопасности, применяемых их системными администраторами. Вы хотите защитить себя от рисков облачных вычислений любой ценой.

Оценка и анализ рисков

Вы должны проводить оценку рисков через регулярные промежутки времени, чтобы контролировать потенциальные риски. Убедитесь, что у вас также есть план по снижению этих рисков, возникающих из-за частичной прозрачности.

8. Нарушение договоров с деловыми партнерами

Использование данных и лиц, которым разрешен доступ к ним, ограничены условиями контрактов между предприятиями и их клиентами. Сохраняя конфиденциальную информацию в личном облачном хранилище без надлежащего разрешения, сотрудники подвергают своего работодателя и себя опасности судебного преследования.

Пункты о конфиденциальности в коммерческих контрактах часто нарушаются. И это особенно верно, если облачный провайдер оставляет за собой право раскрывать любые и все представленные данные любой заинтересованной стороне.

Каково решение?

Совместимость

Убедитесь, что ваши поставщики могут сотрудничать, когда вы выбираете несколько поставщиков облачных услуг для одних и тех же услуг. Не забудьте включить покрытие для передачи данных после расторжения. Отсутствие стандартизированных стандартов данных может затруднить перемещение данных между облаками. Крайне важно обеспечить своевременный и надежный доступ к вашим данным и определить свои обязательства по отношению к обязательствам вашего провайдера.

Безопасность данных

Условия, изложенные в контрактах, должны учитывать внутренние и внешние атаки, а также человеческие ошибки. Иногда необходимо учитывать, что нарушение, вызванное недовольным сотрудником, может быть хуже, чем нарушение, вызванное атакой извне.

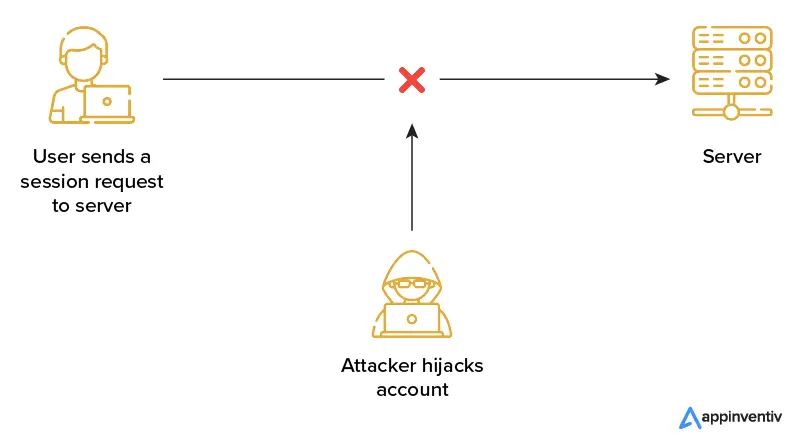

9. Взлом аккаунтов

Повторное использование паролей и простые пароли — это лишь два примера плохой гигиены паролей, от которой страдают многие люди. Поскольку вы можете использовать один украденный пароль для нескольких учетных записей, эта проблема увеличивает ущерб, наносимый фишинговыми атаками и утечкой данных.

Поскольку компании все больше полагаются на облачную инфраструктуру и приложения, захват учетных записей стал серьезной угрозой для облачной безопасности. Предположим, злоумышленник получает доступ к учетным данным сотрудника. В этом случае у них может быть доступ к конфиденциальной информации или возможностям, и если учетные данные клиента будут скомпрометированы, злоумышленник получит полный доступ к учетной записи клиента в Интернете. Кроме того, в отличие от локальной инфраструктуры, облачные среды иногда обеспечивают различную видимость и контроль над проблемами безопасности.

Каково решение?

Планирование на случай непредвиденных

В случае каких-либо серьезных чрезвычайных ситуаций, таких как стихийные бедствия или террористические атаки, вам понадобится система управления рисками безопасности в облаке. Убедитесь, что у вашего поставщика онлайн-хранилищ есть план обеспечения непрерывности бизнеса, в котором изложена его стратегия защиты информации, хранящейся на его серверах. Спросите их, как часто они тестируют эту стратегию управления рисками безопасности в облаке, чтобы убедиться, что все работает правильно.

Управление доступом

Установите четкую схему управления доступом. Схема управления доступом определяет доступность информации для различных пользователей. Например, протоколы отдела обеспечения качества не должны быть доступны отделу маркетинга и наоборот.

10. Атака типа «отказ в обслуживании» (DoS-атака)

DoS, скорее всего, произойдет в устаревших системах, которые перегружены данными и перестают нормально функционировать из-за перегрузки. На самом деле это не синоним взлома, но результатом такой атаки является то, что она делает систему непригодной для использования или недоступной.

Цель атаки типа «отказ в обслуживании» — помешать пользователям использовать программы или вмешиваться в их рабочий процесс. Две основные категории DoS-атак:

- Силовые атаки различного происхождения

- Сложные атаки, направленные на использование системных процессов, таких как доставка контента

Системные ресурсы тратятся впустую во время DoS-атаки, что может привести к ряду проблем со скоростью и стабильностью. Это затрудняет загрузку приложений или затрудняет определение источника сбоя.

Вы, вероятно, сталкиваетесь с DoS, когда вы:

- возникли проблемы с загрузкой определенного веб-сайта

- столкнулись с быстрой потерей связи между устройствами, подключенными к одной сети

Каково решение?

Система обнаружения вторжений

Компании используют системы обнаружения вторжений для защиты от DoS-атак. В соответствии с учетными данными пользователя и поведенческими переменными эта система помогает идентифицировать необычный трафик и обеспечивает раннее предупреждение. Его часто называют предупреждением о взломе для управления рисками безопасности в облаке.

Проверка трафика брандмауэра

Проверка входящего трафика через брандмауэр для определения его происхождения или выявления полезного или вредоносного трафика для помощи в сортировке трафика и устранении нежелательного трафика может помочь предотвратить отказ в обслуживании. Блокировка IP-адресов, с которых может начаться атака, также помогает предотвратить DoS-атаку.

Используйте опыт Appinventiv для безопасных облачных сервисов

В Appinventiv мы понимаем потребность в безопасных сервисах облачных вычислений с надежной архитектурой, которую нелегко сломать. Наша собственная команда опытных инженеров и дизайнеров накопила огромный опыт в доставке более 200 облачных приложений, управлении и разработке надежных облачных архитектур для нескольких международных брендов.

Например, мы разработали безопасное облачное ERP-решение для одного из крупнейших мебельных ритейлеров IKEA. Работая над частным IP-адресом, мы создали решение, позволяющее каждому магазину работать независимо, сохраняя при этом совместную работу.

Аналогичным образом, предоставив безопасное облачное решение для аналитики данных, мы предоставили ведущему поставщику телекоммуникационных услуг решение, которое сократило их затраты на оборудование и обслуживание на 26%.

С командой сертифицированных профессионалов в области облачных вычислений, которые работают с миссией постоянных инноваций, предоставляя проверенные решения, получите надежное и безопасное облачное решение, чтобы устранить все проблемы с безопасностью в облаке. Мы предоставляем полный доступ ко всем вашим облачным данным в режиме реального времени и предлагаем масштабируемое решение для вашего облака. Облако также будет поддерживать все основные интеграции, которые могут помочь вам снизить различные риски безопасности облачных вычислений.

Часто задаваемые вопросы

В. Безопасно ли облако для моих данных?

О. Поскольку такие компании, как Amazon и Google, могут нанимать квалифицированных инженеров и автоматизировать многие из своих процедур, облака обычно более безопасны, чем большинство частных центров обработки данных. Кроме того, поставщики облачной инфраструктуры предоставляют инструменты и варианты архитектуры для изоляции рабочих нагрузок, шифрования данных и обнаружения угроз облачной безопасности.

С другой стороны, общедоступные облака работают по модели общей ответственности, где пользователь несет ответственность за защиту данных и приложений, хранящихся в облаке. В зависимости от уровня облачных вычислений это разделение обязанностей по обеспечению безопасности меняется.

ИТ-команды должны пройти через кривую обучения для внедрения облачных вычислений, потому что метод защиты облачной среды отличается от более традиционных процедур центра обработки данных. Наиболее частая уязвимость облачной безопасности — несанкционированный доступ к ресурсам.

В. Какие важные вопросы я должен задать своему поставщику облачных услуг относительно рисков и мер безопасности облачных вычислений?

О. Хотя вопросы могут варьироваться в зависимости от ваших требований, используйте следующие вопросы в качестве руководства:

- Какие конкретные способы шифрования передачи данных включены в облако?

- Где физически расположены серверы?

- Кто может получить доступ к данным в облаке?

- Какие действия будут предприняты в случае нарушения безопасности?

- Как защищены графические интерфейсы и API?

- Какой уровень технической поддержки доступен?

- Какова роль моей компании в защите данных?

Вопрос. Какую рабочую нагрузку мне следует перенести в облако?

О. Вы можете перенести любую рабочую нагрузку в облачную архитектуру. Чтобы соответствовать всем необходимым нормативным требованиям, вам необходимо обратить особое внимание на последствия миграции в облако и на то, чтобы его архитектура обеспечивала безопасность ваших данных.