Как не попасть в список «вредоносных веб-сайтов» Google

Опубликовано: 2012-03-15 Недавно мои небольшие блоги на общем сервере были взломаны и заражены вредоносным кодом. Я не обновлял никаких скриптов ни на одном из этих сайтов, так как не размещал на них много контента.

Недавно мои небольшие блоги на общем сервере были взломаны и заражены вредоносным кодом. Я не обновлял никаких скриптов ни на одном из этих сайтов, так как не размещал на них много контента.

Использованные файлы Tim Thumb

Ниже приведена копия электронного письма, которое я получил от Bluehost, которые взяли на себя смелость решить проблему и посоветовали мне обновить все сценарии сейчас.

Уважаемый клиент,

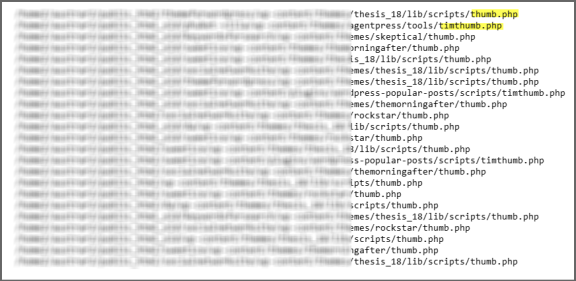

Это любезное уведомление о том, что мы обнаружили и исправили уязвимые файлы timthumb.php в вашей учетной записи australia-wine.com, которые перечислены ниже.

Хотя мы исправили эти файлы, мы рекомендуем вам убедиться, что все потенциальные эксплойты исправлены в вашей учетной записи. Лучше всего это сделать, обновив все скрипты, плагины, модули и темы в вашей учетной записи до последней версии.

Как владелец учетной записи, вы несете ответственность за защиту размещенного контента от вредоносного программного обеспечения. Для получения технической помощи вы также можете связаться с нашей командой чата на Bluehost.com или напрямую по адресу:

http://www.bluehost.com/chat

Файл timthumb.php — это скрипт, обычно используемый в темах и плагинах WordPress (и других программ) для изменения размера изображений.

Эксплойт позволяет злоумышленнику произвольно загружать и создавать файлы и/или папки в вашей учетной записи, которые затем могут использоваться для ряда вредоносных задач, включая, помимо прочего, порчу, взлом и заражение браузера, сбор данных и многое другое.

После того, как сайт был взломан, он может быть помечен как «Вредоносный веб-сайт» Google или другими органами безопасности.

Любой файл timthumb.php версии ниже 1.35, но выше версии 1.09 считается уязвимым, если он не исправлен. Чтобы предотвратить компрометацию, мы советуем вам обновить все экземпляры timthumb.php до версии 2.0 или исправить существующие уязвимые файлы.

Обратите внимание, что для исправления файлов требуется более глубокое знание языка сценариев PHP.

Обновленную версию timthumb.php можно найти здесь:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

Мы автоматически исправили для вас следующие файлы:

Дополнительную информацию о компрометации можно найти на следующих двух веб-сайтах, а также на других; обратите внимание, что все внешние веб-сайты в этом письме никоим образом не связаны с Bluehost.com и предназначены только для справки.

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

На приведенном выше снимке экрана ясно видно, что затронуто несколько файлов, включая неактивные темы и плагины.

Защита файлов WordPress .htaccess

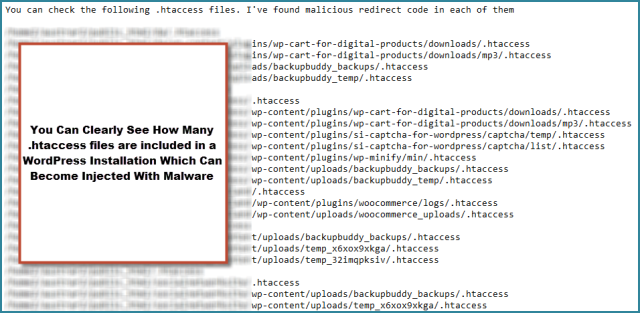

Этот взлом включает в себя зараженные файлы .htacces, которые были внедрены с вредоносным перенаправлением на сайт, распространяющий вредоносное ПО. Затем Google занес эти блоги в черный список, что привело к отображению предупреждения в поисковой выдаче Google, а также на каждом сайте.

Я уже писал об одном решении для защиты и резервного копирования ваших файлов .htaccess, однако есть и другие решения, доступные с помощью подключаемых модулей безопасности и ручных решений.

Вот скриншот зараженных файлов .htaccess.

Мне повезло, я сделал полную резервную копию всех этих сайтов и сохранил их подальше от сервера, иначе резервные копии также могли быть введены. Учетная запись Bluehost, которую я использую для размещения этих сайтов, также является учетной записью Pro, что означает, что у меня был доступ к ежедневным, еженедельным и ежемесячным резервным копиям.

Ежемесячные резервные копии не заражены, что означает, что я не могу легко восстановить их после удаления зараженных файлов, а затем сразу после этого обновить все сценарии, чтобы избежать повторной инъекции.

Если бы я использовал только стандартную учетную запись общего хостинга и не хранил полные резервные копии за пределами сайта, решение могло бы быть очень дорогостоящим.

Я уже писал о том, почему так важно обновлять скрипты WordPress и защищать свой сайт WordPress ранее, и эта последняя инъекция вредоносного ПО только усиливает эти проблемы безопасности.

Существует несколько способов сканирования ваших установок WordPress для защиты ваших сайтов WordPress, один из которых можно выполнить с помощью плагина под названием «Защитник веб-сайтов».

Я был немного удивлен, что Bluehost помог мне решить эти проблемы после получения этого письма ранее.

Хотя мы размещаем ваш веб-сайт, мы не можем обеспечить безопасность вашего контента. У нас есть несколько мер безопасности для предотвращения взлома наших серверов, в том числе защита от атак методом грубой силы и строгая защита учетных записей пользователей.

Фактические уязвимости, которые хакер использует для получения доступа к вашему домашнему каталогу или папке public_html, часто находятся в самих сценариях.

По этой причине мы предоставляем обновления через SimpleScripts по мере их появления, а также предлагаем бесплатные резервные копии сервера и утилиту резервного копирования в cPanel, которую вы можете использовать для создания частичных или полных снимков вашей учетной записи, когда вам это нужно.

Что касается того, какой сценарий был использован для доступа к вашей учетной записи, мы не уверены, что именно использовалось, поскольку большинство эксплойтов используют стандартные страницы в вашей учетной записи с необычно сформированными запросами на внедрение собственного контента на ваш сайт.

В Интернете есть несколько ресурсов, которые помогут вам определить причину, и мы рекомендуем начать с авторов программного обеспечения, которое вы используете, чтобы узнать, существуют ли известные эксплойты или обновления, о которых знает поставщик.

Вот контрольный список безопасности, который вы можете просмотреть, и который может значительно помочь защитить сайты вашей учетной записи:

- Измените адрес электронной почты администратора в своей учетной записи.

- Смените Пароль в своей учетной записи.

- Измените кредитную карту, указанную в вашем аккаунте.

- Обновляйте и применяйте любые исправления, обновления или обновления, которые могут быть доступны у стороннего поставщика или веб-разработчика ваших сценариев.

- Исправьте любые свободные права доступа к файлам (это может быть наиболее распространенной уязвимостью). 6. Удалите все несистемные учетные записи Ftp, которые были созданы, или, по крайней мере, измените пароли к учетным записям FTP.

- Удалите все хосты доступа, щелкнув значок «Удаленный Mysql» и щелкнув «Удалить красный крестик» рядом с каждой записью, если есть какие-либо записи.

- Проверьте свои скрипты на наличие атак с внедрением заголовков, атак с внедрением Sql, атак с использованием межсайтовых сценариев и т. д., а также настройки файла php.ini.

- Проверьте свои домашние/рабочие компьютеры на наличие вирусов, троянов или клавиатурных шпионов.

Если ваши скрипты заражены, вы можете откатиться к последней хорошей резервной копии моментального снимка вашей учетной записи. Если ваши резервные копии также заражены, вы можете рассмотреть возможность сброса вашей учетной записи, чтобы начать заново.

Защита ваших скриптов и защита вашего ПК — ваша обязанность.

Программы, управляющие сайтами, управляемыми базами данных, уязвимы для хакеров, которые могут (и используют) использовать ошибки в этих программах для получения несанкционированного доступа к вашему сайту. Хотя наши серверы исключительно безопасны, ваши скрипты могут быть небезопасны.

Лучший способ действий — всегда обновлять свои скрипты, поддерживать чистоту кода и безопасность паролей. Вот несколько шагов, которые помогут вам обезопасить свой сайт.

Существует только два способа заражения учетной записи:

- Вы используете небезопасный скрипт в своей учетной записи, который используется для взлома.

- Ваш компьютер заражен, и они взломали вашу учетную запись через ваш собственный компьютер или путем захвата вашего пароля.

Защита ваших скриптов и защита вашего ПК — ваша обязанность.

Мы предлагаем обновления с помощью нашего инструмента Simple Script в cpanel, если вы использовали его для установки своих скриптов, чтобы обеспечить их безопасность. Вот несколько шагов, которые помогут вам обезопасить свой сайт.

Вот наш контрольный список безопасности сайта, который поможет защитить учетную запись:

- https://my.bluehost.com/cgi/help/511

- Советы по очистке и защите вашего веб-сайта — StopBadware.org http://www.stopbadware.org/home/security

Как убрать «Этот сайт может нанести вред вашему компьютеру »

- http://25yearsofprogramming.com/blog/20071223.htm

Как защитить свой сайт от взлома. Как восстановить поврежденный сайт.

Меры безопасности веб-сайта

- http://25yearsofprogramming.com/blog/20070705.htm

Профилактика

- Этих злонамеренных взломов и вредоносных программ можно было бы избежать, обновив все плагины, темы и скрипты.

- Всегда создавайте и храните регулярные полные резервные копии всех ваших установок WordPress вне офиса в безопасном месте.

- Установите и запустите антивирусное программное обеспечение на локальном компьютере.

- Лично я считаю Google Chrome более небезопасным, чем IE или Firefox.