Основные риски безопасности API и способы их смягчения

Опубликовано: 2022-09-07Благодаря массовому росту числа микросервисов и постоянному стремлению к быстрому развертыванию приложений API-интерфейсы стали популярными для каждого предпринимателя.

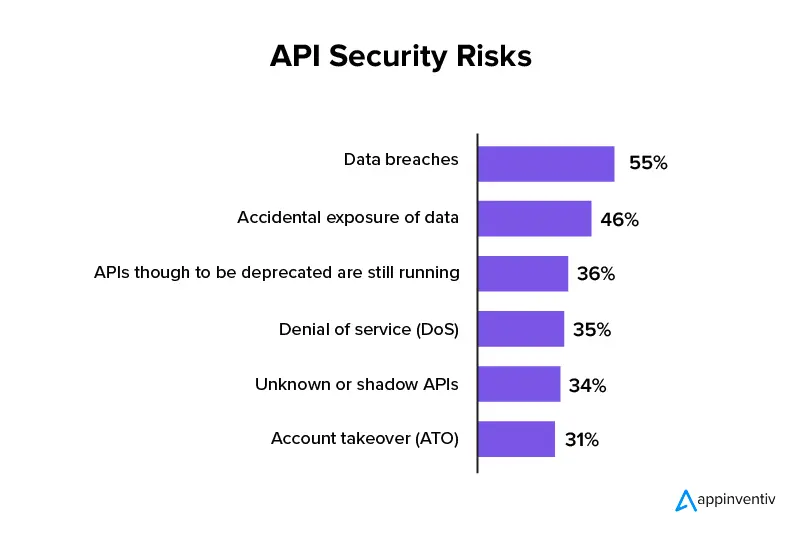

Однако по мере того, как каждая небольшая функция связывается с другим программным обеспечением или продуктами для беспрепятственного взаимодействия с пользователем, API-интерфейсы все чаще становятся центром взломов безопасности. Настолько, что в отчете Gartner « Как создать эффективную стратегию безопасности API » прогнозируется, что к 2022 году риски безопасности API станут одной из самых частых атак, ведущих к утечке данных.

Но что делает стратегию безопасности API обязательной для современных предпринимателей? Почему технологии уделяется особое внимание? В этой статье вы найдете ответы на эти вопросы и способы снижения рисков безопасности API.

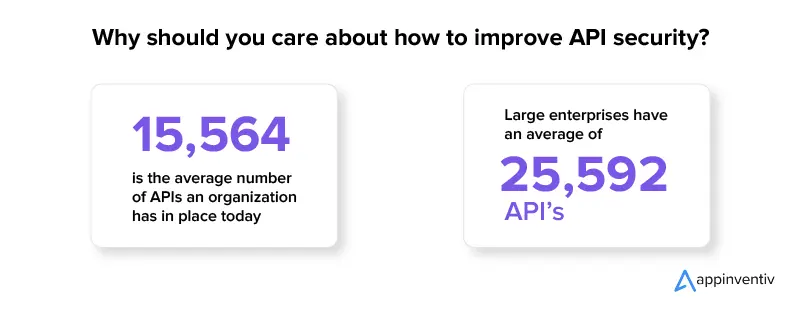

Почему вы должны заботиться о том, как улучшить безопасность API?

API помогают компаниям стать по-настоящему цифровыми. Независимо от того, какое у вас приложение, интерфейс прикладного программирования (API) связывает его с другим программным обеспечением или функциями, экономя время на их создание с нуля.

Теперь причина, по которой API-интерфейсам уделяется особое внимание, заключается в том, насколько они влияют на успех бизнеса.

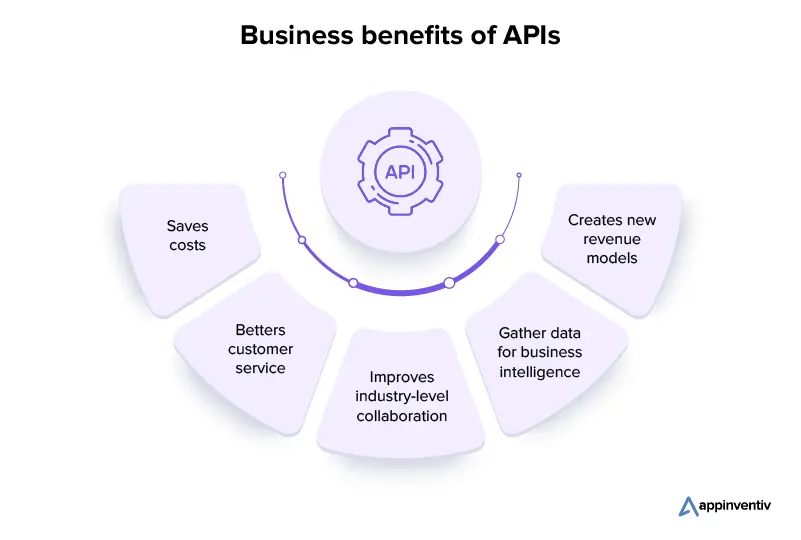

Бизнес-преимущества API

Экономия затрат : поскольку API-интерфейсы позволяют компаниям использовать функции и данные других компаний, отпадает необходимость создавать эти функции собственными силами. Мероприятие, которое помогает значительно сократить расходы на разработку программного обеспечения.

Улучшение обслуживания клиентов : связывая несколько программ, API предлагает компаниям всестороннее представление о своих клиентах и о том, что они ищут. Эта информация помогает компании лучше взаимодействовать со своими потребителями и принимать обоснованные решения.

Улучшает совместную работу на отраслевом уровне : API позволяет предприятиям связываться с другими компаниями из разных отраслей, которые могут помочь сделать онлайн-сервисы и платформы надежными. Это, в свою очередь, улучшает партнерские отношения, создает новые возможности для бизнеса и повышает эффективность операций бизнеса.

Сбор данных для бизнес-аналитики . Компании могут использовать API для сбора данных о предпочтениях и поведении своих клиентов. Затем эта информация анализируется для более глубокого понимания текущих тенденций рынка и потребностей клиентов.

Создает новые модели доходов : API предоставляет компаниям несколько платформ для продвижения и продажи своих услуг, цифровых продуктов. Благодаря этой модели предприятия могут делать все, что угодно, от продажи данных другим компаниям до создания нового программного обеспечения на основе существующих API.

Преимущества API в бизнесе многообразны. Но таковы и риски безопасности API. Есть две основные причины, по которым хакеры любят тестировать дизайн безопасности API компании.

Почему хакеры любят API

- Простой способ получить доступ к данным компании — API-интерфейсы предоставляют хакерам прямой доступ к хранимым данным, включая конфиденциальную информацию, через несколько программ.

- Простой способ обхода мер безопасности . Ряд компаний используют брандмауэры для защиты своей системы от хакеров. Тем не менее, менее продуманная стратегия безопасности API может облегчить хакерам вход в программное обеспечение через этот черный ход.

Итак, вот плюсы и минусы API, которые привлекают особое внимание команды контроля качества веб-приложений.

Теперь я уверен, что вам должно быть интересно, почему список лучших практик безопасности API отличается от списка традиционной безопасности. Давайте ответим на этот вопрос, прежде чем мы рассмотрим основные риски безопасности API и способы их смягчения.

Ключевые элементы дизайна безопасности API, которые отличают их от традиционной безопасности

Существует огромная разница между традиционными методами обеспечения безопасности веб-приложений и передовыми методами обеспечения безопасности веб-API, и эта разница возникает из-за того, как они структурированы.

Замок без рва и множества отверстий. Ранее традиционные сети нужно было защищать только через общие порты, такие как 443 (HTTPS) и 80 (HTTP). Сегодня веб-приложения поставляются с несколькими конечными точками API, которые используют разные протоколы, поэтому, когда API расширяет наборы функций, управление его безопасностью становится затруднительным.

Часто меняющиеся форматы входящих запросов . API-интерфейсы постоянно развиваются в среде DevOps, и большинство WAF не могут обеспечить такую гибкость. Таким образом, всякий раз, когда API изменяется, традиционные меры безопасности должны быть переконфигурированы и настроены вручную — метод, полный ошибок, который отнимает время ресурсов.

Клиенты не могут использовать веб-браузер . Большинство API-интерфейсов микросервисов используются в мобильных приложениях или программных компонентах. Поскольку клиенты не используют браузер, инструменты веб-безопасности не могут использовать функцию проверки браузера и обнаруживать вредоносных ботов.

Это различие в структуре API создает несколько рисков безопасности API, поэтому для разработчиков веб-приложений и группы контроля качества критически важно находить решения и улучшать безопасность API в режиме реального времени.

Основные риски безопасности API и способы их смягчения

Прежде чем мы перейдем к рискам, позвольте мне сказать вам, что контрольный список безопасности API не определен. Вы думаете, что закрыли все лазейки и появятся новые. Решение этой проблемы заключается в том, чтобы встать на место хакеров и пересмотреть то, как ваше приложение использует API, и пробелы, которые упускаются из виду.

Хотя это долгосрочное непрерывное решение, хорошей отправной точкой будет изучение наиболее распространенных рисков безопасности API.

1. Небезопасная нумерация страниц

Большинство API предлагают доступ к ресурсам, которые представляют собой список сущностей, таких как пользователи или виджеты. Для клиента, использующего программное обеспечение в браузере, API обычно отфильтровывает и разбивает этот список на страницы, чтобы ограничить количество элементов, возвращаемых клиенту.

Однако, если сущность поставляется с PII или какой-либо другой информацией, хакер сможет очистить конечную точку и получить список всех сущностей в базе данных. Это может быть очень опасно, если объекты случайно раскрывают конфиденциальную информацию. Это также приведет к тому, что хакеры смогут просматривать статистику использования вашего веб-приложения и получать доступ к спискам адресов электронной почты.

Решение. Чтобы защититься от атак с разбиением на страницы, нужно иметь возможность отслеживать количество элементов одного ресурса, к которым может получить доступ пользователь или ключ API в течение определенного периода времени, а не на уровне запроса. Измеряя доступ к ресурсам API на уровне отдельного пользователя, вы сможете заблокировать ключ API или пользователя после того, как они достигнут порогового значения, такого как «затронул 10 000 элементов за один час».

2. Небезопасная генерация ключей API

Большинство API обычно защищены с помощью JWT (веб-токена JSON) или ключа API. Это позволяет вам защитить ваш API, поскольку инструменты безопасности могут выявлять ненормальное поведение и затем блокировать доступ к ключам API. Тем не менее, хакеры все еще могут перехитрить эти подходы, получая и используя огромный пул ключей API от пользователей, точно так же, как веб-хакер использует IP-адреса, чтобы помешать защите от DDoS.

Решение . Надежный способ защититься от этих атак — потребовать, чтобы человек зарегистрировался в службе, а затем сгенерировал ключи API. С другой стороны, трафик ботов можно сэкономить с помощью таких элементов, как двухфакторная аутентификация и капча.

3. Случайное раскрытие ключа

То, как используются ключи API, делает его уязвимым для взломов и утечек.

- API спроектированы так, чтобы их можно было получить в течение неопределенного периода времени, что повышает вероятность того, что хакер получит ключ API, срок действия которого еще не истек.

- Пользователь API получает прямой доступ к учетным данным веб-приложения, например, при его отладке через CURL или Postman. После этого разработчик может случайно скопировать/вставить команду CURL с ключом API на общедоступный форум, такой как Stack Overflow или GitHub Issues.

- Ключи API обычно представляют собой токены-носители, не требующие никакой идентифицирующей информации. API не могут использовать такие элементы, как двухфакторная аутентификация или одноразовые токены.

Решение . Чтобы защитить доступ к ключу, используйте два токена вместо одного. Здесь токен обновления сохраняется как переменная среды и может использоваться для создания недолговечных токенов доступа. В отличие от этих токенов обновления, разработчики могут использовать недолговечные токены, которые могут получить доступ к ресурсам, но только в течение ограниченного периода времени.

4. DDoS-атаки

Хотя верно то, что API открывают новые бизнес-модели, в которых клиенты могут получить программный доступ к платформам API, это усложняет защиту от DDoS-атак. Большая часть защиты от DDoS предназначена для поглощения и отклонения запросов от злоумышленников во время DDoS-атак. Это становится сложнее в случае продуктов API, поскольку каждый трафик в конечном итоге выглядит как трафик ботов.

Решение . Лучшие практики безопасности API в этом контексте относятся только к API. Для каждого доступа к веб-приложению требуется ключ API, поэтому, когда вы сталкиваетесь с запросом, не имеющим ключа API, вы можете автоматически отклонить его.

5. Неправильная безопасность сервера

Когда дело доходит до поддержания хорошей гигиены сервера, API не сильно отличаются от веб-серверов. Данные могут легко утечь из-за неправильно настроенных SSL-сертификатов или из-за трафика, отличного от HTTPS.

В случае с современными веб-приложениями, хотя нет особых причин принимать не-HTTPS-запросы, клиент может случайно отправить не-HTTP-запрос из своего веб-приложения или CURL, раскрывая таким образом ключ API.

Решение. Рекомендации по безопасности API гласят , что вам следует тестировать реализацию SSL с помощью инструмента тестирования SSL. Кроме того, вы должны блокировать не-HTTP через балансировщик нагрузки.

6. Недостаточное ведение журнала

Большинство исследований глобальных нарушений показывают, что период времени для выявления случая утечки данных составляет более 200 дней. Если отсутствуют определенные рекомендации по безопасности API для ведения журналов API, хакеры могут использовать эту уязвимость для создания дополнительных уязвимостей.

Решение. Вы должны убедиться, что используемый вами механизм регистрации API не только отслеживает запросы API, но также связывает их с пользователями для анализа поведения и хранит их не менее года. Эти механизмы, в свою очередь, должны быть защищены, чтобы гарантировать, что данные не будут удалены.

7. Не обрабатывается авторизация

Хотя большинство разработчиков API добавляют глобальный метод аутентификации, такой как OAuth или ключи API, для проверки того, кто является пользователем, сложно создать и сохранить авторизацию отличной от аутентификации.

Поскольку авторизация специфична для логики приложения, разработчики упускают эту область при тестировании веб-приложения. Теперь, если идентификаторы объектов не обладают достаточной энтропией, хакеры могут легко протестировать различные идентификаторы путем итерации и войти в систему.

Решение. Убедитесь, что пользователь, которого вы аутентифицировали, имеет право доступа к ресурсам, необходимым для создания ответа API. Это может включать проверку его по спискам управления доступом (ACL), связанным с объектами на картинке.

Вот семь наиболее распространенных угроз безопасности API и их решения, с которыми сталкиваются разработчик веб-приложений и предприниматель. Но, как мы упоминали ранее, этот список, если не определен, может появиться еще много лазеек по мере того, как ваше веб-приложение становится старше, а функции API расширяются.

В Appinventiv, когда мы создаем API, мы составляем примерный контрольный список для тестирования безопасности API до начала процесса разработки. В дополнение к этому мы используем лучшие инструменты управления API, которые обеспечивают долгосрочную надежность и безопасность вашего программного обеспечения.

А вот контрольный список безопасности API, которому мы следуем.

Контрольный список Appinventiv лучших практик безопасности API

Что отличает нас как компанию по разработке веб-приложений, так это тот факт, что мы придерживаемся подхода к разработке, ориентированного на безопасность. Это означает, что мы обеспечиваем безопасность вашего приложения каждый раз, когда создаем или внедряем в него API. Наша команда специалистов по обеспечению качества гарантирует, что ваше веб-приложение не имеет лазеек и защищено от взлома. Они обеспечивают это, создавая всесторонний контрольный список лучших практик безопасности API.

1. Найдите уязвимости

Основной способ повысить безопасность API — выявить небезопасные области жизненного цикла API. Что необходимо, так это отслеживать это, рассматривая API-интерфейсы как программные артефакты, имеющие свои собственные этапы разработки, такие как обслуживание и истечение срока действия функций.

2. Используйте OAuth

Одним из самых больших пробелов в рисках безопасности API является контроль доступа к авторизации и аутентификации. Мощный метод контроля, лежащий в основе OAuth. В Appinventiv мы используем структуру авторизации на основе токенов, чтобы разрешить доступ к информации сторонней службе без предоставления учетных данных пользователя.

3. Используйте токены

Использование токенов в целом является одним из лучших способов обеспечения безопасности API. Разработчики могут использовать маркеры, выделенные для удостоверений, как эффективный способ установления контролируемого доступа к доверенным удостоверениям.

4. Шифрование данных

Надежный способ повысить безопасность API заключается в шифровании данных с использованием безопасности транспортного уровня (TLS). Когда мы работаем над API, мы следуем практике, когда нашим разработчикам также нужны подписи для обеспечения модификации и расшифровки данных только авторизованным пользователем.

5. Используйте дросселирование и ограничение скорости

Поскольку популярность API постоянно растет , вероятность взломов, таких как DDoS-атаки, также увеличивается. Чтобы предотвратить DDoS-атаки и всплески API, такие как проблемы, влияющие на безопасность и производительность, наши разработчики устанавливают ограничение на то, как и с какой частотой может вызываться API. Эта функция ограничения скорости также ограничивает соединения, уравновешивая доступ к данным с их доступностью.

6. Используйте API-шлюз

Использование шлюзов API — это то, что мы считаем одним из ключевых передовых методов обеспечения безопасности API. Он действует как точка контроля трафика API. Мы создаем шлюз, который позволяет предприятиям аутентифицировать трафик, контролировать и отслеживать использование API.

7. Используйте сервисную сетку

В дополнение к шлюзам API мы используем сервисную сетку, чтобы добавить уровень управления в веб-приложение, поскольку сервисная сетка направляет запросы от одной службы к другой. Он также оптимизирует совместную работу функций, обеспечивая при этом надлежащий контроль доступа, аутентификацию и меры безопасности.

8. Формула нулевого доверия

В традиционной модели безопасности используется простая формула. В то, что «внутри», нужно верить, а в то, что «снаружи», нельзя. Однако в настоящее время сети стали сложными, из-за чего становится важной модель нулевого доверия (ZTM), особенно с учетом того, что программное обеспечение используется удаленными пользователями. Через ZTM фокус безопасности перемещается с местоположения на ресурсы и пользователей.

9. Подтвердить параметры

Проверка параметров — еще один из наших лучших методов обеспечения безопасности API. Это помогает убедиться, что входящие данные не причиняют вреда. В рамках этой структуры данные проверяются по строгой схеме, которая сообщает о системе допустимых входных данных.

10. Создайте модель угроз

Последним в нашем контрольном списке способов снижения рисков безопасности API является моделирование угроз. Это подход, который мы используем для поиска и оценки рисков. Мы используем его в качестве превентивного подхода для контролируемой оценки, устранения и предотвращения уязвимостей приложений.

Опираясь на эти передовые методы обеспечения безопасности API-шлюза, мы можем создать надежную и безопасную систему, с которой пользователи могут работать с полной уверенностью. Результат? У нас есть опыт создания приложений без взломов и нарушений безопасности.

Прощальные заметки

По мере того, как компании продолжают превращать свои монолитные системы в микросервисы, API-интерфейсы будут по-прежнему подвержены уязвимостям. Это делает обязательным соблюдение передовых методов обеспечения безопасности собственных и облачных API.

Список, который мы упомянули выше, хотя и является хорошей отправной точкой, требует постоянного обновления. Успеть за ними может стать проблемой для предпринимателей и их внутренних команд разработчиков, которым уже приходится совмещать несколько дедлайнов. Именно здесь на помощь приходит партнерство с компанией, которая имеет опыт создания приложений со 100% защитой от взлома. Такая компания, как Appinventiv.

Независимо от того, насколько сложно ваше программное обеспечение, мы можем сделать его безопасным и надежным с помощью наших обширных услуг по обеспечению качества. Свяжитесь с нами сегодня, чтобы начать безопасное будущее вашего продукта.