Сколько стоит разработка инструмента тестирования на проникновение, такого как Kali Linux?

Опубликовано: 2024-01-16Тестирование на проникновение является неотъемлемой частью кибербезопасности и служит первой линией защиты при выявлении и устранении уязвимостей. Это стратегический подход, который позволяет организациям укрепить свою защиту от потенциальных киберугроз. Эффективность этой практики заключается в ее упреждающем характере, позволяющем обнаруживать слабые места и усиливать безопасность до того, как произойдут нарушения. В условиях роста цифровых угроз роль такого тестирования становится еще более важной.

Предприниматели, решающиеся заняться кибербезопасностью, должны быть хорошо информированы о стоимости разработки инструмента тестирования на проникновение. Эти знания имеют решающее значение для эффективного планирования и распределения ресурсов.

Разработка комплексного инструмента, такого как Kali Linux, требует значительных инвестиций в исследования, квалифицированный персонал и передовые технологии. Траектория роста рынка еще раз подчеркивает актуальность и потенциальную прибыльность таких предприятий.

Чтобы дать вам общее представление, стоимость разработки приложения для тестирования на проникновение, такого как Kali Linux, может варьироваться от 40 000 до 300 000 долларов. Существует несколько факторов, которые могут повлиять на общий бюджет разработки, например сложность приложения, функции, которые необходимо интегрировать, сроки поставки приложения и т. д.

Текущие тенденции предполагают, что к 2030 году мировой рынок тестирования на проникновение вырастет до 4,1 миллиарда долларов, что подчеркивает расширение масштабов и спроса в этом секторе. В этом блоге мы подробно исследуем финансовые последствия создания передового инструмента тестирования на проникновение. Но перед этим давайте быстро рассмотрим основные причины наличия инструмента тестирования на проникновение.

Понимание преимуществ инструментов тестирования на проникновение

Kali Linux — это платформа для тестирования на проникновение с открытым исходным кодом, которая высоко ценится за широкий спектр инструментов кибербезопасности и бесшовную интеграцию для целей этического взлома. Он приобрел широкую популярность среди профессионалов в области кибербезопасности, тестеров на проникновение и энтузиастов благодаря своему комплексному набору инструментов, специально разработанному для оценки безопасности, криминалистического анализа и тестирования уязвимостей.

Популярность Kali Linux обусловлена ее удобным интерфейсом, обширной документацией и регулярными обновлениями. Приложение предлагает обширный репозиторий предустановленного программного обеспечения, которое упрощает процесс тестирования и обеспечения безопасности сетей. Это делает его незаменимым инструментом для отдельных лиц и организаций, стремящихся укрепить свою цифровую защиту.

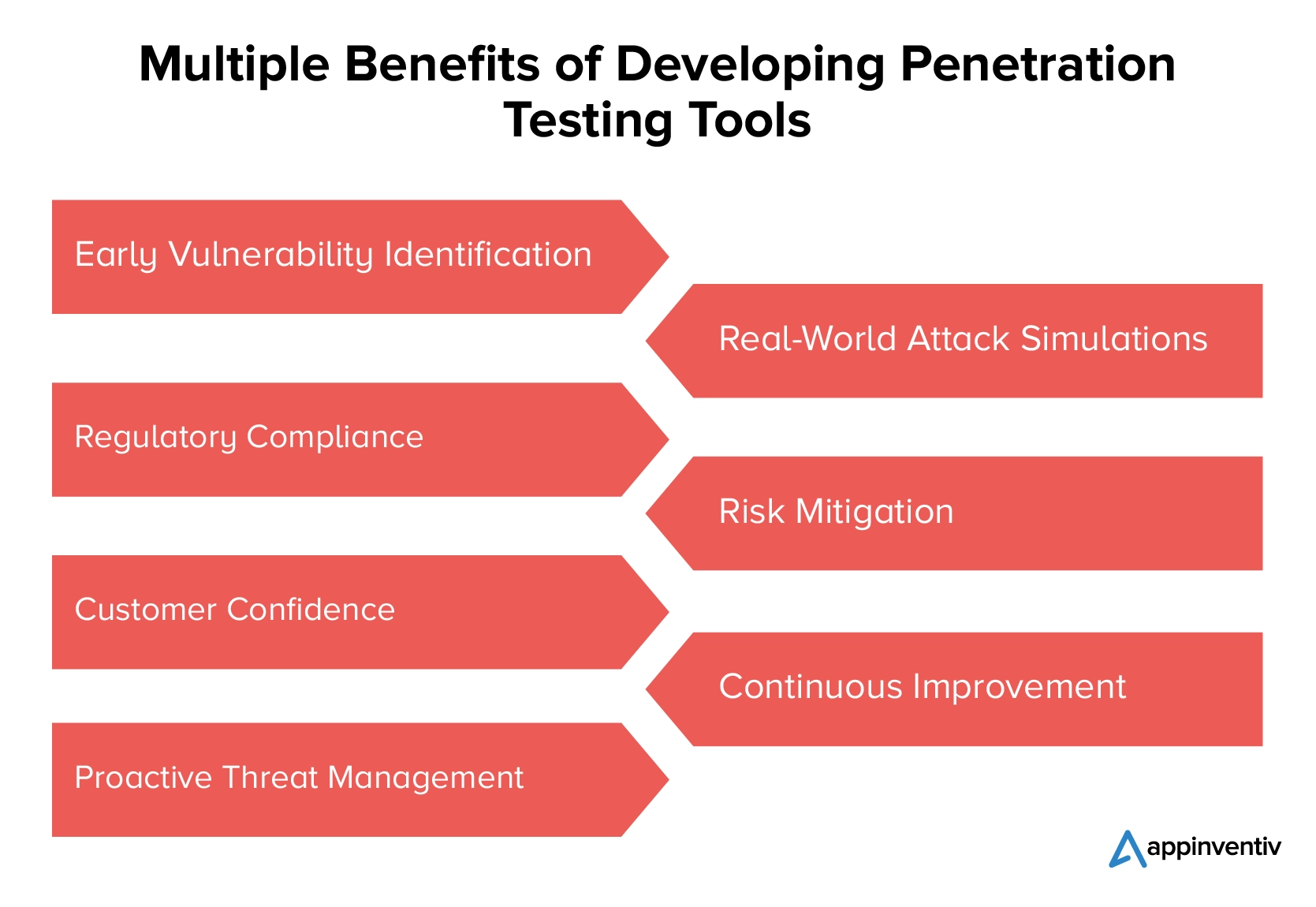

Инструменты тестирования на проникновение имеют важное значение в современной сфере кибербезопасности. Их роль в защите цифровых активов не имеет себе равных и предлагает множество преимуществ. Давайте подробно рассмотрим основные преимущества инструмента тестирования на проникновение ниже.

1. Раннее выявление уязвимостей

Разработка инструментов тестирования на проникновение необходима организациям для активного выявления уязвимостей в своих сетях и системах. Раннее обнаружение обеспечивает своевременное вмешательство, предотвращая потенциальную эксплуатацию злоумышленниками.

[Также читайте: Цифровая иммунная система – как она защищает ваш бизнес от кибератак]

2. Моделирование атак в реальном мире

Эти инструменты позволяют организациям моделировать реальные кибератаки, предлагая практическое исследование потенциальных угроз. Воспроизводя реальные сценарии атак, предприятия могут усилить свои меры безопасности, используя практические идеи, полученные в результате этого моделирования, для повышения общей устойчивости своей кибербезопасности.

3. Соблюдение нормативных требований

Инструменты тестирования на проникновение являются неотъемлемой частью помощи предприятиям в соблюдении различных стандартов и правил кибербезопасности. Они вносят свой вклад, гарантируя, что практика кибербезопасности организации полностью соответствует требованиям законодательства, тем самым сводя к минимуму риск несоблюдения требований.

4. Снижение рисков

Ключевое преимущество инструментов тестирования на проникновение заключается в их способности снижать риски, связанные с дорогостоящими утечками данных и простоями системы. Выявляя и устраняя уязвимости на ранней стадии, эти инструменты вносят значительный вклад в общее снижение риска.

5. Доверие клиентов

Разработка и внедрение инструментов тестирования на проникновение вселяют доверие клиентов, демонстрируя твердую приверженность защите данных. Компании, которые активно тестируют и защищают свои системы, демонстрируют целенаправленные усилия по защите конфиденциальной информации. Это может укрепить доверие клиентов и способствовать долгосрочной лояльности.

6. Постоянное улучшение

Инструменты тестирования на проникновение играют решающую роль в содействии постоянному совершенствованию стратегий и протоколов безопасности. Благодаря регулярным оценкам и упреждающему устранению уязвимостей организации могут адаптировать и совершенствовать свои меры безопасности.

7. Превентивное управление угрозами

Инструменты тестирования на проникновение предоставляют ценную информацию для превентивного управления угрозами и планирования реагирования. Заблаговременное выявление потенциальных рисков позволяет организациям разработать эффективные стратегии по их смягчению. Такой упреждающий подход значительно снижает вероятность инцидентов безопасности, повышая общую кибербезопасность.

Преимущества инструмента тестирования на проникновение выходят за рамки простой оценки безопасности. Они являются неотъемлемой частью формирования общей ситуации в области кибербезопасности организации. Выявляя и устраняя уязвимости, эти инструменты играют решающую роль в усилении защиты от развивающихся киберугроз.

Факторы, влияющие на стоимость разработки инструмента тестирования на проникновение, такого как Kali Linux

Разработка инструмента тестирования на проникновение, подобного Kali Linux, требует значительных ресурсов и опыта. Вот ключевые компоненты, которые влияют на стоимость разработки инструмента тестирования на проникновение, подобного Kali Linux.

Сложность и настройка функций безопасности

Сложность и возможность настройки функций безопасности существенно влияют на стоимость разработки инструмента тестирования на проникновение. Расширенные функции безопасности, такие как шифрованная связь и системы обнаружения вторжений, требуют специальных знаний и увеличения времени разработки. Такие функции особенно актуальны для таких отраслей, как здравоохранение и финансовые технологии. Настройка, адаптированная к конкретным потребностям пользователя, добавляет еще один уровень сложности и затрат.

Для инструмента, сравнимого с Kali Linux, решающее значение имеет интеграция широкого спектра возможностей тестирования, от сетевого анализа до безопасности приложений. Такое разнообразие функций обеспечивает универсальность инструмента, но также увеличивает усилия и стоимость разработки. Тщательный баланс между функциональностью и экономической эффективностью является ключом к разработке конкурентоспособного и эффективного инструмента.

Пользовательский интерфейс и дизайн интерфейса для инструментов безопасности

При разработке инструмента тестирования на проникновение решающее значение имеют дизайн пользовательского интерфейса (UI) и взаимодействия (UX). Интуитивно понятный пользовательский интерфейс повышает вовлеченность пользователей, делая инструмент доступным для широкого круга пользователей. Стоимость разработки инструмента тестирования на проникновение часто возрастает при расширенном дизайне пользовательского интерфейса/UX из-за необходимости в квалифицированных дизайнерах и обширном пользовательском тестировании.

Включение таких функций, как настраиваемые информационные панели и простая навигация, может значительно повысить удовлетворенность пользователей. Однако достижение правильного баланса между функциональностью и эстетической привлекательностью требует тщательного планирования. Этот баланс гарантирует, что инструмент не только мощный по своим возможностям, но также удобный и эффективный в работе.

Хранение данных и меры безопасности в инструментах тестирования на проникновение

Хранение данных и меры безопасности являются важнейшими компонентами разработки инструментов тестирования на проникновение. Выбор между облачным или локальным хранилищем данных может существенно повлиять на общую стоимость. Облачное хранилище обеспечивает масштабируемость и доступность, но может взимать постоянную абонентскую плату. Локальное хранилище требует первоначальных инвестиций в оборудование и затрат на обслуживание.

Меры безопасности, включая шифрование и протоколы безопасного доступа, необходимы для защиты конфиденциальных тестовых данных. Реализация надежных функций безопасности увеличивает стоимость разработки, но жизненно важна для поддержания целостности и надежности инструмента. Балансирование этих затрат с необходимостью безопасного и эффективного хранения данных является ключевым моментом в процессе разработки.

Читайте также: Безопасность облачных приложений: защита ваших данных в облаке.

Интеграция с платформами и платформами кибербезопасности

Интеграция с существующими структурами и платформами кибербезопасности имеет важное значение для разработки инструмента тестирования на проникновение. Этот процесс, имеющий решающее значение для обеспечения совместимости и расширения функциональности, напрямую влияет на стоимость разработки инструмента тестирования на проникновение, подобного Kali Linux. Для интеграции с различными стандартными инфраструктурами и системами безопасности необходима специализированная разработка.

Такая интеграция требует не только технических знаний, но также времени и ресурсов, что существенно влияет на общий бюджет. Постоянные обновления и проверки совместимости необходимы, чтобы инструмент оставался актуальным в развивающейся среде кибербезопасности. Эти усилия являются ключом к созданию инструмента, который будет одновременно эффективным и адаптируемым к меняющимся протоколам и стандартам безопасности.

Соответствие нормативным стандартам кибербезопасности

Обеспечение соответствия нормативным стандартам кибербезопасности является важнейшим аспектом разработки инструментов тестирования на проникновение. Соблюдение этих стандартов часто предполагает использование определенных протоколов безопасности и методов обработки данных, которые могут быть сложными и ресурсоемкими. Процесс включает в себя приведение инструмента в соответствие со стандартами GDPR, HIPAA или ISO, что требует дополнительных уровней безопасности и функций конфиденциальности.

Такое соблюдение не только обеспечивает соблюдение законодательства, но также повышает доверие пользователей и конкурентоспособность. Однако это значительно увеличивает общую стоимость разработки, поскольку требует экспертных знаний, тщательного тестирования и постоянных обновлений, чтобы соответствовать меняющейся нормативной среде.

Опыт команды разработчиков и рекомендации по местоположению

Выбор команды разработчиков имеет решающее значение, поскольку опыт и местоположение напрямую влияют на общую стоимость. Квалифицированные разработчики необходимы, особенно при создании сложного инструмента тестирования на проникновение, такого как Kali Linux. Они привносят жизненно важные знания в области кибербезопасности и навыки программирования. Местоположение играет ключевую роль; команды в регионах с более высокой стоимостью жизни могут увеличить общий бюджет.

Аутсорсинг в более экономически выгодные регионы может показаться привлекательным с точки зрения снижения затрат, однако жизненно важно поддерживать высокий стандарт качества. Баланс этих факторов необходим для разработки надежного и эффективного инструмента тестирования на проникновение без ущерба для безопасности и функциональности.

Постоянная поддержка, обслуживание и обновления безопасности

Постоянная поддержка, обслуживание и обновления безопасности составляют значительную часть затрат жизненного цикла инструмента тестирования на проникновение. Эти аспекты необходимы для обеспечения эффективности инструмента против возникающих киберугроз. Регулярные обновления и обслуживание не только расширяют возможности инструмента, но и устраняют любые уязвимости, которые могут возникнуть со временем.

Стоимость разработки инструмента тестирования на проникновение, подобного Kali Linux, включает в себя эти текущие расходы, которые имеют решающее значение для поддержания актуальности и эффективности инструмента в динамичной среде кибербезопасности. Таким образом, бюджет на постоянную поддержку и обновления является неотъемлемой частью общих инвестиций в разработку надежного и надежного инструмента тестирования на проникновение.

С учетом вышеперечисленных факторов стоимость разработки инструмента тестирования на проникновение, такого как Kali Linux, может варьироваться от 40 000 до 300 000 долларов и более.

Тщательный учет этих факторов стоимости обеспечивает сбалансированный подход к разработке надежного инструмента. Такое стратегическое планирование жизненно важно для запуска успешного и эффективного инструмента тестирования на проникновение на конкурентном рынке кибербезопасности.

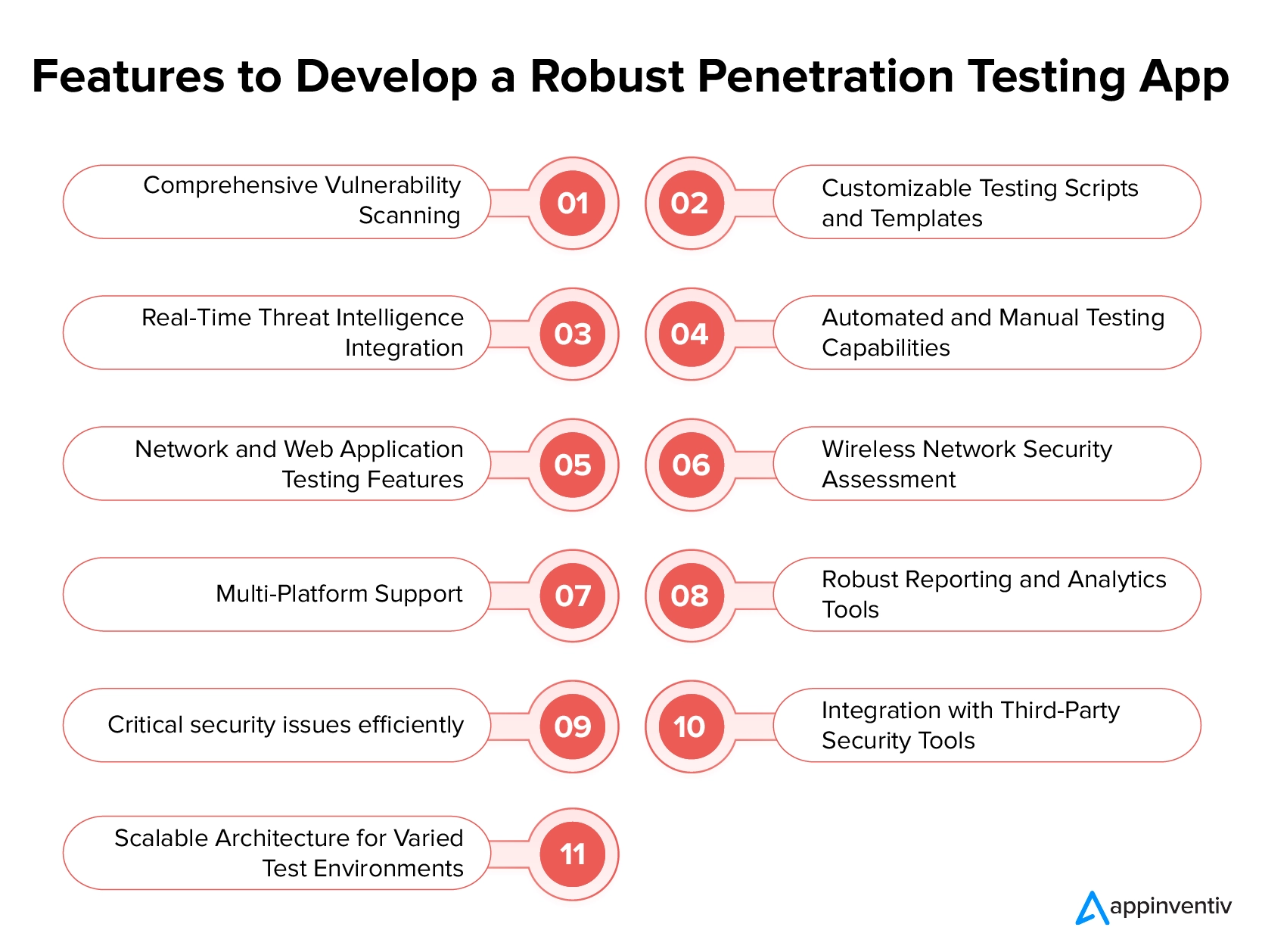

Ключевые особенности программного обеспечения для тестирования на проникновение, такого как Kali Linux

В сфере кибербезопасности функциональность и эффективность программного обеспечения для тестирования на проникновение имеют первостепенное значение. Определение ключевых особенностей, определяющих такое программное обеспечение, важно для понимания сложностей и затрат на его разработку. Вот важнейшие характеристики, которые отличают эффективные инструменты тестирования на проникновение в отрасли.

Комплексное сканирование уязвимостей

Комплексное сканирование уязвимостей является краеугольным камнем при разработке программного обеспечения для тестирования на проникновение. Эта возможность позволяет проводить тщательную проверку систем для выявления слабых мест в системе безопасности и потенциальных угроз. Сканируя широкий спектр сетевых устройств, серверов и приложений, этот инструмент гарантирует, что ни одна уязвимость не останется незамеченной.

Он включает в себя различные типы сканирования, включая проверки сети, приложений и системы, для обеспечения полной оценки безопасности. Эта функция жизненно важна для упреждающего обнаружения и устранения уязвимостей, повышая общий уровень безопасности цифровой инфраструктуры организации.

Настраиваемые сценарии и шаблоны тестирования

Настраиваемые сценарии и шаблоны тестирования необходимы для адаптации оценок безопасности к конкретным средам. Такая гибкость позволяет пользователям изменять и создавать сценарии, нацеленные на уникальные уязвимости системы. При разработке инструмента тестирования на проникновение, подобного Kali Linux, эта адаптивность имеет решающее значение для эффективного и тщательного анализа безопасности. Он позволяет тестировщикам моделировать различные сценарии атак, обеспечивая всесторонний охват.

Пользовательские шаблоны оптимизируют процесс тестирования, делая его более эффективным и соответствующим конкретным потребностям безопасности организации. Эта настройка является ключевой функцией, которая повышает общую функциональность и эффективность программного обеспечения для тестирования на проникновение.

Интеграция аналитики угроз в реальном времени

Интеграция разведки об угрозах в режиме реального времени имеет решающее значение для эффективного программного обеспечения для тестирования на проникновение, обеспечивая наличие современных защитных механизмов. Эта функция позволяет инструменту использовать текущие данные об угрозах, расширяя его возможности по обнаружению и реагированию на возникающие риски. Интеграция этих данных влияет на стоимость разработки инструмента тестирования на проникновение, поскольку для этого требуется доступ к постоянно обновляемым базам данных угроз.

Это дает инструменту возможность проводить более информированные и упреждающие оценки безопасности, что крайне важно в быстро меняющейся среде киберугроз. Таким образом, аналитика в режиме реального времени значительно повышает эффективность инструмента в выявлении уязвимостей и защите цифровых активов от новых угроз.

Возможности автоматического и ручного тестирования

Возможности автоматического и ручного тестирования важны для программного обеспечения для тестирования на проникновение. Автоматизация ускоряет процесс тестирования, позволяя быстро выявлять уязвимости в обширной сети. Это обеспечивает последовательное и тщательное освещение без необходимости постоянного человеческого контроля. С появлением технологий искусственного интеллекта можно также подумать об использовании искусственного интеллекта в тестировании.

С другой стороны, ручное тестирование имеет решающее значение для глубокого погружения в сложные системы, где человеческий опыт и интуиция незаменимы. Комбинация обоих методов обеспечивает комплексный подход к тестированию безопасности, гарантируя выявление и устранение как очевидных, так и скрытых уязвимостей. Эта двойная способность является ключом к надежной стратегии защиты от кибербезопасности.

Функции тестирования сети и веб-приложений

Функции тестирования сети и веб-приложений имеют решающее значение при разработке любого инструмента тестирования на проникновение. Эти функции позволяют проводить комплексную оценку как внутренних, так и внешних уязвимостей сети. Сетевое тестирование направлено на выявление потенциальных пробелов в безопасности в инфраструктуре, таких как слабые места в межсетевых экранах и маршрутизаторах. Тестирование веб-приложений не менее важно и направлено на выявление уязвимостей в веб-приложениях, таких как SQL-инъекция и межсайтовый скриптинг.

Вместе эти функции обеспечивают целостное представление о состоянии кибербезопасности организации. Они необходимы для обеспечения защиты как сетевых уровней, так и веб-приложений от потенциальных кибератак.

Читайте также: Как обеспечить кибербезопасность в эпоху Интернета вещей.

Оценка безопасности беспроводной сети

Оценка безопасности беспроводной сети является важной функцией программного обеспечения для тестирования на проникновение. Он включает в себя оценку безопасности сетей Wi-Fi от несанкционированного доступа и уязвимостей. Эта функция проверяет наличие слабых мест в беспроводных протоколах, методах шифрования и процессах аутентификации. Это помогает выявить потенциальные риски, такие как слабые пароли, незащищенные точки доступа и подверженность атакам, таким как подслушивание.

Проведение тщательной оценки беспроводных сетей имеет решающее значение, поскольку они часто представляют собой другие проблемы и уязвимости по сравнению с проводными сетями. Обеспечение надежной безопасности беспроводной сети является ключевым моментом в обеспечении общей целостности сети организации и защите конфиденциальных данных.

Мультиплатформенная поддержка

Поддержка мультиплатформенности является определяющей характеристикой разработки инструментов тестирования на проникновение, подобных Kali Linux. Эта функция обеспечивает совместимость с различными операционными системами, такими как Windows, Linux, Android, iOS и т. д. Она позволяет специалистам по безопасности проводить тщательные тесты на проникновение независимо от платформы, на которой работают их целевые системы.

Поддержка нескольких платформ повышает универсальность и эффективность инструмента, поскольку он может адаптироваться к различным ИТ-средам. Эта адаптивность особенно важна в инфраструктурах смешанной среды, которые распространены во многих организациях. Обеспечение бесперебойной работы на разных платформах имеет важное значение для комплексного и эффективного инструмента тестирования на проникновение.

Надежные инструменты отчетности и аналитики

Надежные инструменты отчетности и аналитики незаменимы в эффективном программном обеспечении для тестирования на проникновение. Эти инструменты предоставляют подробную информацию о проведенных оценках безопасности, выявляя уязвимости и потенциальные нарушения. Они позволяют пользователям создавать подробные отчеты, содержащие четкую и полезную информацию для улучшения мер безопасности. Хорошая аналитика также помогает отслеживать прогресс в повышении безопасности с течением времени.

Такие функции необходимы организациям для понимания своего состояния безопасности и принятия обоснованных решений. Они преобразуют необработанные данные в значимую информацию о безопасности, облегчая командам расстановку приоритетов и эффективное решение критических проблем безопасности.

Интеграция со сторонними инструментами безопасности

Интеграция со сторонними инструментами безопасности является ключевой особенностью программного обеспечения для тестирования на проникновение. Эта интеграция расширяет возможности инструмента, позволяя ему работать в тандеме с другими решениями безопасности. Он облегчает комплексное тестирование, объединяя сильные стороны различных инструментов и обеспечивая более полный анализ безопасности. Такая интеграция может включать сканеры уязвимостей, системы обнаружения вторжений и инструменты мониторинга сети.

Эта функция имеет решающее значение для создания целостной среды безопасности, позволяя программному обеспечению для тестирования на проникновение использовать внешние ресурсы для более глубокого анализа и более эффективного обнаружения потенциальных угроз и уязвимостей.

Масштабируемая архитектура для различных тестовых сред

Масштабируемая архитектура жизненно важна для адаптации к различным тестовым средам программного обеспечения для тестирования на проникновение. Такая гибкость позволяет инструменту эффективно обрабатывать сети различных размеров и сложности. На стоимость разработки инструмента тестирования на проникновение существенно влияет необходимость масштабируемости.

Это позволяет инструменту одинаково хорошо работать как в сетях малого бизнеса, так и в средах крупных предприятий. Такая масштабируемость гарантирует, что инструмент может расти и адаптироваться к меняющимся потребностям организации, что делает его долгосрочным вложением в кибербезопасность. Эта адаптивность является ключом к обеспечению ценности в различных сценариях тестирования и требованиях клиентов.

Эти функции не только определяют возможности программного обеспечения, но и влияют на стоимость его разработки. Их понимание имеет решающее значение для любого, кто хочет разработать инструмент, сравнимый с Kali Linux по эффективности и возможностям.

[Также читайте: Бессерверные или микросервисы: какую архитектуру выбрать бизнесу?]

Шаги по разработке инструмента тестирования на проникновение, такого как Kali Linux

Создание инструмента тестирования на проникновение, похожего на Kali Linux, — сложный, но полезный процесс. Он включает в себя ряд стратегических и технических шагов, каждый из которых имеет решающее значение для эффективности инструмента. Ниже приведены подробные этапы разработки инструмента тестирования на проникновение, которые проведут вас от первоначальной концепции до окончательной реализации.

Шаг 1. Определите требования и область применения инструмента тестирования безопасности

Начните с определения конкретных потребностей и целей безопасности. Детальный анализ необходим для определения объема и целей, формируя план процесса разработки. Этот начальный этап закладывает основу для целенаправленного и эффективного инструмента.

Шаг 2. Выбор правильного стека технологий для кибербезопасности

Выбор подходящего стека технологий имеет решающее значение. Он должен соответствовать функциональности и требованиям масштабируемости вашего инструмента. Это решение существенно влияет на производительность и возможности безопасности, влияя на общую эффективность инструмента.

Шаг 3. Разработка основных функций для тестирования на проникновение

Сосредоточьтесь на создании основных функций, уделяя приоритетное внимание таким функциям, как сканирование уязвимостей и сетевой анализ. Убедитесь, что основные функции соответствуют заданной области применения и требованиям, создавая основу для создания надежного инструмента.

Шаг 4. Тестирование и повторение функций безопасности

Тщательное тестирование и повторение имеют решающее значение для совершенствования функциональных возможностей инструмента. Тщательное тестирование выявляет и устраняет любые недостатки безопасности, обеспечивая надежность и эффективность инструмента.

Шаг 5. Развертывание и интеграция в среды кибербезопасности

Успешно развертывайте этот инструмент в различных средах кибербезопасности. Этот этап важен для обеспечения плавной интеграции с существующими системами и практической применимости.

Шаг 6. Обеспечение постоянной поддержки и обновлений безопасности

Заключительный этап непрерывной поддержки и регулярных обновлений безопасности имеет решающее значение для поддержания актуальности и эффективности инструмента в меняющейся киберпространстве, завершая этапы разработки инструмента тестирования на проникновение.

Эти шаги составляют основу успешного проекта разработки инструмента тестирования на проникновение. Их соблюдение обеспечивает создание мощного и надежного инструмента, способного решать динамические задачи кибербезопасности.

Appinventiv — ваш надежный партнер в разработке инструментов тестирования на проникновение

Appinventiv — компания по разработке программного обеспечения, которая специализируется на создании передовых технологических решений, включая инструменты, сравнимые с Kali Linux. Наш опыт в разработке инструментов кибербезопасности подкреплен командой опытных профессионалов, стремящихся предоставить первоклассные решения в области безопасности. Мы понимаем, что стоимость разработки инструмента тестирования на проникновение, подобного Kali Linux, может быть существенным фактором для наших клиентов. Вот почему мы концентрируемся на предоставлении экономичных, но мощных инструментов, адаптированных для удовлетворения разнообразных потребностей в области безопасности.

Наш подход сочетает в себе инновационные технологии со стратегическим планированием, гарантируя, что наши клиенты получат максимальную отдачу без ущерба для качества. Мы уделяем приоритетное внимание вашим проблемам безопасности, предлагая индивидуальные решения, соответствующие вашим конкретным требованиям. С Appinventiv вы получаете партнера, стремящегося улучшить вашу кибербезопасность.

Мы имели удовольствие предоставлять первоклассные программные решения таким клиентам, как IKEA, Adidas, KFC и Domino's, и это лишь некоторые из них. Доверьте нам, что мы проведем вас на каждом этапе, от первоначальной концепции до развертывания и далее, гарантируя, что ваши инвестиции в кибербезопасность принесут максимальную отдачу.

Свяжитесь с нами сейчас.

Часто задаваемые вопросы

Вопрос. Сколько стоит разработка инструмента тестирования на проникновение?

О. Стоимость разработки инструмента тестирования на проникновение широко варьируется в зависимости от таких факторов, как сложность функций, протоколы безопасности и требования к интеграции. Обычно диапазон варьируется от 40 000 до 300 000 долларов. Базовые инструменты со стандартными функциями более экономичны, а расширенные инструменты со сложными функциями могут быть значительно дороже.

Вопрос. Как можно добиться масштабируемости инструментов тестирования на проникновение для организаций разного размера?

О. Масштабируемость инструментов тестирования на проникновение достигается за счет разработки гибкой архитектуры, которая может адаптироваться к различным размерам и сложности сетей. Это предполагает использование модульных конструкций и облачных решений для удовлетворения растущих потребностей как малого бизнеса, так и крупных предприятий.

Вопрос. Каковы общие проблемы, с которыми сталкиваются при разработке инструмента тестирования на проникновение?

О. Общие задачи включают обеспечение комплексного обеспечения безопасности, интеграцию с различными системами кибербезопасности, поддержание удобства для пользователя при одновременном предоставлении расширенных функций и соблюдение нормативных требований. Баланс между инновациями и практичностью и экономической эффективностью также является ключевой задачей.

Вопрос. Сколько времени занимает разработка инструмента тестирования на проникновение, такого как Kali Linux?

О. Время разработки сложного инструмента тестирования на проникновение, такого как Kali Linux, обычно занимает от нескольких месяцев до лет, в зависимости от объема, желаемых функций и уровня настройки. Этот процесс включает обширные исследования, разработки, испытания и доработку, чтобы обеспечить надежный и эффективный инструмент.