Почему важно обновлять скрипты WordPress и защищать свой сайт

Опубликовано: 2012-03-07 Наиболее распространенной причиной взлома веб-сайтов и внедрения вредоносных программ для пользователей WordPress являются устаревшие скрипты, такие как плагины, темы и сам WordPress.

Наиболее распространенной причиной взлома веб-сайтов и внедрения вредоносных программ для пользователей WordPress являются устаревшие скрипты, такие как плагины, темы и сам WordPress.

Если вы не обновите все свои скрипты и не защитите WordPress, вы можете обнаружить, что ваш сайт взломан и внедрен вредоносным ПО или каким-либо вредоносным кодом.

Если хакер может получить доступ через один устаревший скрипт к одному сайту, он сможет получить доступ ко всем вашим сайтам и базам данных на этом сервере.

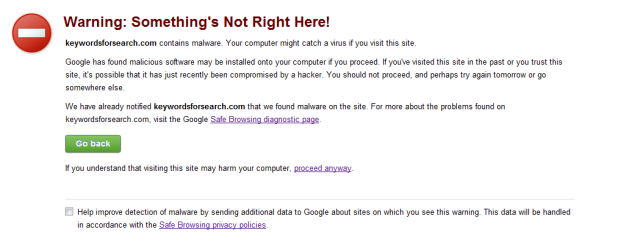

Вот как вы обычно узнаете:

Что происходит, так это то, что хакер может получить доступ к уязвимым сценариям, которые имеют известные проблемы с безопасностью, прежде чем вы обновите плагин или тему.

Затем они могут внедрить вредоносное ПО, и вы можете случайно загрузить троян или другой вредоносный файл на свой локальный компьютер, если вы или посетитель сайта щелкнете ссылку на зараженном сайте.

Другой способ взлома вашего сайта — через устаревший скрипт, получить доступ к вашему серверу и добавить вредоносные перенаправления в ваш файл .htaccess, чтобы ваш сайт перенаправлял на сайт, распространяющий вредоносное ПО. Это приведет к тому, что бот Google сообщит, что ваш сайт связан с вредоносным ПО.

Недавно я обнаружил, что старый блог, который я редко использую, был заражен, и я заметил предупреждение в Инструментах Google для веб-мастеров. Наиболее распространенной точкой входа был бы устаревший скрипт, так как я не обновлял плагины или темы на этом сайте в течение нескольких месяцев.

Примечание . Предупреждение отображается только при использовании браузеров Google или Firefox или при просмотре страниц результатов поиска Google. Он не отображался в Internet Explorer или в поисковой выдаче Bing.

Свяжитесь с вашим хостом

Я связался со своим хостом, чтобы узнать, что делать, и вот их ответ:

Вредоносное ПО в вашей учетной записи, которое вы туда не помещали, указывает на то, что злоумышленник нашел и воспользовался уязвимостью в скрипте вашей учетной записи. Сервер не был скомпрометирован, только ваша учетная запись на сервере.

Это происходит из-за незащищенного кода или устаревших установок скриптов на основе Php/MySQL, таких как WordPress.

Как мне обновить свои скрипты, не входя в свою панель инструментов с внешнего интерфейса?

Вы бы просто сделали это через файлы и cPanel напрямую. Если у вас нет знаний о том, как исправить код самостоятельно, вы всегда можете обратиться в компанию по обеспечению безопасности веб-сайта.

Я могу порекомендовать лучшую компанию по обеспечению безопасности веб-сайтов: http://wewatchyourwebsite.com.

Программы, управляющие сайтами, управляемыми базами данных, уязвимы для хакеров, которые могут (и используют) использовать ошибки в этих программах для получения несанкционированного доступа к вашему сайту. Хотя наши серверы исключительно безопасны, ваши скрипты могут быть небезопасны.

Лучший способ действий — всегда обновлять свои скрипты, поддерживать чистоту кода и безопасность паролей. Вот несколько шагов, которые помогут вам обезопасить свой сайт.

Существует только два способа заражения учетной записи:

- Вы используете небезопасный скрипт в своей учетной записи, который используется для взлома.

- Ваш компьютер заражен, и они взломали вашу учетную запись через ваш собственный компьютер или путем захвата вашего пароля.

Защита ваших скриптов и защита вашего ПК — ваша обязанность.

Что на самом деле произошло

Хакер получил доступ к моему серверу через устаревший плагин, и вот ответ от моего хоста:

Похоже, ваш хостинг-аккаунт был взломан. /home2/austrar2/public_html/da/.htaccess содержит вредоносный код перенаправления. Вы захотите проверить свои файлы на наличие дополнительного вредоносного содержимого. Я бы также рекомендовал вам это: .

Не могу войти на взломанный сайт

Вы можете обнаружить, что не можете войти в свою панель управления WordPress, как это было в моей ситуации при использовании Google Chrome.

Ваша база данных, вероятно, будет заражена вредоносным ПО, поэтому единственный способ исправить ваш сайт — восстановить резервную копию, которая была сделана до взлома и внедрения вредоносного ПО.

Исправление взломанного сайта

Вместо того, чтобы тратить время на исправление всех файлов .htaccess, я просто удалил всю папку public_folder и все базы данных со своего сервера и восстановил полные резервные копии.

Я действительно обнаружил, что все мои файлы .htaccess на этом сервере имеют перенаправления на русский сайт.

Восстановление было очень простым, потому что я всегда делаю полную резервную копию после добавления новых сообщений и храню их копии в нескольких местах.

Некоторые из лучших мест для хранения полной резервной копии:

- Локальный компьютер

- Внешний жесткий диск или карта памяти

- Дропбокс

- Амазонка s3

Если вы делаете полную резервную копию после каждого нового сообщения в блоге и копируете ее в несколько внешних хранилищ, вам не о чем беспокоиться.

Локальная компьютерная безопасность

Убедитесь, что вы используете антивирус, если вы храните полную резервную копию на локальном компьютере. Если у вас не установлен антивирус, вот ссылка на бесплатную загрузку Microsoft Security Essentials для пользователей Windows.

Что произойдет, если вы не будете хранить полную резервную копию вне офиса?

Вот реальный пример того, что случилось с 4800 взломанными веб-сайтами, потерянными без шансов на восстановление!

Восстановление резервной копии WordPress

Я использую лучший плагин резервного копирования и восстановления для WordPress, backupbuddy, который очень удобен для восстановления резервных копий, а также для перехода на новый сервер, хост или домен.

Большинство хостов предоставляют только ночные резервные копии, которые также могут быть затронуты, поэтому они будут бесполезны. Создавайте свои собственные ночные резервные копии и храните их вне вашего сервера в безопасном месте — это лучший способ убедиться, что у вас есть полные резервные копии, не содержащие вредоносных программ.

Предотвращение взлома

Вот контрольный список безопасности, который вы можете просмотреть, и который может значительно помочь защитить сайты вашей учетной записи:

1. Измените адрес электронной почты администратора в своей учетной записи.

2. Измените пароль в своей учетной записи.

3. Измените кредитную карту, указанную в вашем аккаунте.

4. Обновите и примените любые исправления, обновления или обновления, которые могут быть доступны у стороннего поставщика или веб-разработчика ваших сценариев.

5. Исправьте любые свободные права доступа к файлам (это может быть наиболее распространенная уязвимость)

6. Удалите все несистемные учетные записи Ftp, которые были созданы, или, по крайней мере, измените пароли к учетным записям FTP.

7. Удалите все хосты доступа, щелкнув значок «Удаленный Mysql» и щелкнув «Удалить красный крестик» рядом с каждой записью, если таковые имеются.

8. Проверьте свои скрипты на наличие атак с внедрением заголовков, атак с внедрением Sql, атак с использованием межсайтовых сценариев и т. д., а также настройки файла php.ini.

9. Проверьте свои домашние/рабочие компьютеры на наличие вирусов, троянов или клавиатурных шпионов.

Плагины безопасности WordPress

Есть несколько плагинов WordPress, которые были созданы для защиты WordPress и предотвращения доступа хакеров к вашим файлам и базам данных.

- Пуленепробиваемая безопасность

- Безопасный WordPress

- Лучший плагин безопасности WP

- Ограничение попыток входа в WordPress

Вывод

Я уже сообщал о Bitly и о том, как они заносят законные ссылки в черный список еще до того, как они их проверяют, поэтому будьте осторожны, используя сокращатель ссылок для отслеживания.

Если у вас есть ссылки в ваших комментариях или где-либо на вашем сайте, а связанный сайт распространяет вредоносное ПО или о нем сообщалось, вы также можете попасть в черный список Google и Firefox.

Я никогда не думал, что это случится со мной, но это может случиться с кем угодно, и обнаружение вредоносного ПО может быть кошмаром, который вам придется сделать, если у вас нет полной резервной копии, хранящейся локально, которая не затронута.