SentinelOne: คำแนะนำด้านความปลอดภัยทางไซเบอร์สำหรับธุรกิจ

เผยแพร่แล้ว: 2020-02-11SentinelOne ซึ่งเป็นพันธมิตรด้านเทคโนโลยีของ Impact Networking ได้เสนอคำแนะนำด้านความปลอดภัยทางไซเบอร์หลายประการสำหรับธุรกิจต่างๆ เนื่องจากความตึงเครียดระหว่างสหรัฐฯ และอิหร่านเมื่อเร็วๆ นี้

แม้ว่าภัยคุกคามจากความขัดแย้งทางกายภาพได้บรรเทาลงแล้ว แต่ภัยคุกคามจากความขัดแย้งทางไซเบอร์ยังคงเป็นข้อกังวลหลักสำหรับองค์กรทุกขนาดในสหรัฐอเมริกาและจะยังคงอยู่

ขณะที่เราก้าวเข้าสู่ทศวรรษใหม่ จำนวนการโจมตีจะเพิ่มขึ้น

จากความตึงเครียดที่เกิดขึ้นเมื่อเร็วๆ นี้ มีข้อกังวลที่มีรากฐานมาเป็นอย่างดีว่าอิหร่านอาจพยายามสร้างความหายนะโดยใช้สงครามไซเบอร์

การรักษาความปลอดภัยทางไซเบอร์เป็นปัญหาเร่งด่วนที่สุดปัญหาหนึ่งสำหรับธุรกิจสมัยใหม่ และการเอาใจใส่คำแนะนำด้านความปลอดภัยทางไซเบอร์ของบริษัทต่างๆ เช่น SentinelOne ให้ลงทุนในการปกป้องโครงสร้างพื้นฐานของเครือข่ายเป็นสิ่งสำคัญ

ความกังวลหลักในหมู่ผู้มีอำนาจตัดสินใจ

ผู้นำธุรกิจตระหนักถึงสิ่งนี้มากกว่าที่เคย

93% ของผู้บริหาร SMB เชื่อว่าในขณะที่ฝ่ายตรงข้ามต่างชาติพยายามละเมิดความมั่นคงของชาติจากการโจมตีทางไซเบอร์ ธุรกิจขนาดเล็กเช่นพวกเขาจะถูกใช้เป็นจุดเริ่มต้น

เพียงแค่ดูรายชื่อการโจมตีทางไซเบอร์ที่สำคัญนี้คร่าวๆ แล้วคุณจะพบว่าการโจมตีทางไซเบอร์อย่างต่อเนื่องในจำนวนมากเป็นเวลาหลายปี

สำหรับธุรกิจขนาดเล็กและขนาดกลางที่ใช้การป้องกันความปลอดภัยขั้นพื้นฐานเท่านั้น ความเสี่ยงนั้น มากกว่าเป้าหมายทั่วไป เช่น ธนาคารและหน่วยงานของรัฐ

โพสต์ที่เกี่ยวข้อง: การรักษาความปลอดภัยทางไซเบอร์ขั้นสูง: เหตุใดไฟร์วอลล์จึงไม่เพียงพอในปี 2020

พวกเขามักจะขาดรูปแบบการป้องกันที่สำคัญ ซึ่งหมายความว่า SMB มีความเสี่ยงมากกว่าองค์กรขนาดใหญ่

เงินเดิมพันก็สูงขึ้นเช่นกัน โดย 93% ของบริษัทที่ไม่มีแผนกู้คืนระบบจะเลิกกิจการภายในเวลาเพียงหนึ่งปี

ข้อความที่จะใช้จากสิ่งนี้ชัดเจน

การโจมตีทางไซเบอร์ยังคงเป็นภัยคุกคามต่อไป และ SMB จะต้องสามารถจัดการกับพวกมันได้อย่างมีประสิทธิภาพ

SentinelOne เสนอ 6 คำแนะนำด้านความปลอดภัยทางไซเบอร์

1. ปิดการใช้งานพอร์ตและโปรโตคอลที่ไม่จำเป็น

“การตรวจสอบบันทึกอุปกรณ์รักษาความปลอดภัยเครือข่ายของคุณควรช่วยให้คุณทราบได้ว่าพอร์ตและโปรโตคอลใดถูกเปิดเผย แต่ไม่จำเป็น

“สำหรับผู้ที่เป็น ให้ตรวจสอบสิ่งเหล่านี้สำหรับกิจกรรมที่น่าสงสัย 'คำสั่งและการควบคุม'”

2. บันทึกและจำกัดการใช้ PowerShell

“หากผู้ใช้หรือบัญชีไม่ต้องการ PowerShell ให้ปิดการใช้งานผ่าน Group Policy Editor

“สำหรับผู้ที่ทำเช่นนั้น ให้เปิดใช้งานการเซ็นโค้ดของสคริปต์ PowerShell บันทึกคำสั่ง PowerShell ทั้งหมดแล้วเปิด 'Script Block Logging'”

3. กำหนดนโยบายเพื่อแจ้งเตือนโฮสต์ใหม่ที่เข้าร่วมเครือข่าย

“เพื่อลดโอกาสที่อุปกรณ์ 'หลอกลวง' บนเครือข่ายของคุณ ให้เพิ่มการมองเห็นและให้เจ้าหน้าที่รักษาความปลอดภัยที่สำคัญได้รับแจ้งเมื่อมีโฮสต์ใหม่พยายามเข้าร่วมเครือข่าย”

4. สำรองข้อมูลทันที และทดสอบกระบวนการกู้คืนเพื่อความต่อเนื่องทางธุรกิจ

“มันง่ายที่จะปล่อยให้นโยบายการสำรองข้อมูลเลื่อนไป หรือล้มเหลวในการพิสูจน์ว่าคุณสามารถกู้คืนได้ในทางปฏิบัติ

“นอกจากนี้ ตรวจสอบให้แน่ใจว่าคุณได้สำรองข้อมูลสำรองไว้ โดยควรใช้ทั้งไซต์ที่ร้อน ร้อน และเย็นร่วมกัน”

5. เพิ่มการตรวจสอบการรับส่งข้อมูลเครือข่ายและอีเมล

“เวกเตอร์ที่พบบ่อยที่สุดสำหรับผู้บุกรุกคืออุปกรณ์ที่ไม่มีการป้องกันในเครือข่ายของคุณและอีเมลฟิชชิ่งเป้าหมาย

“ปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดสำหรับการจำกัดไฟล์แนบผ่านอีเมลและกลไกอื่นๆ และตรวจสอบลายเซ็นเครือข่าย

“ควรให้ความสำคัญเป็นพิเศษกับโฮสต์ภายนอกที่กำหนดเป้าหมายโดยการฉีดพ่นรหัสผ่านและการพยายามเข้าสู่ระบบแบบเดรัจฉาน

“ระบบที่เปิดเผยจากภายนอกซึ่งไม่สามารถดำเนินการตรวจสอบสิทธิ์แบบหลายปัจจัยได้ ควรได้รับการตรวจสอบอย่างรอบคอบ

“ความพยายามที่จะประนีประนอมเซิร์ฟเวอร์ VPN โดยไม่มี 2FA (ตัวอย่าง) เป็น TTP ที่เป็นที่ยอมรับสำหรับนักแสดงในอิหร่าน”

6. ปะอุปกรณ์หันหน้าออกด้านนอก

“ผู้โจมตีจะสแกนหาและจะใช้ประโยชน์จากช่องโหว่ โดยเฉพาะช่องโหว่ที่อนุญาตให้มีการเรียกใช้โค้ดจากระยะไกลหรือการปฏิเสธการโจมตีบริการ

“ใช้การพิสูจน์ตัวตนแบบหลายปัจจัยในกรณีที่จำเป็น (เช่น: เซิร์ฟเวอร์ VPN)”

การบรรเทาผลกระทบในอนาคตสำหรับธุรกิจขนาดเล็กและขนาดกลาง

ธุรกิจส่วนใหญ่มีความกระตือรือร้นในการปกป้องธุรกิจของตนจากภัยคุกคามทางไซเบอร์ไม่ทางใดก็ทางหนึ่ง

แต่อย่างไร?

มาดูองค์ประกอบหลักที่คุณต้องครอบคลุมเพื่อให้นโยบายความปลอดภัยทำงานได้

การป้องกันปริมณฑล

ขอบเขตเครือข่ายของคุณคือขอบเขตระหว่างคุณ (อินทราเน็ต) กับโลกภายนอก (อินเทอร์เน็ต)

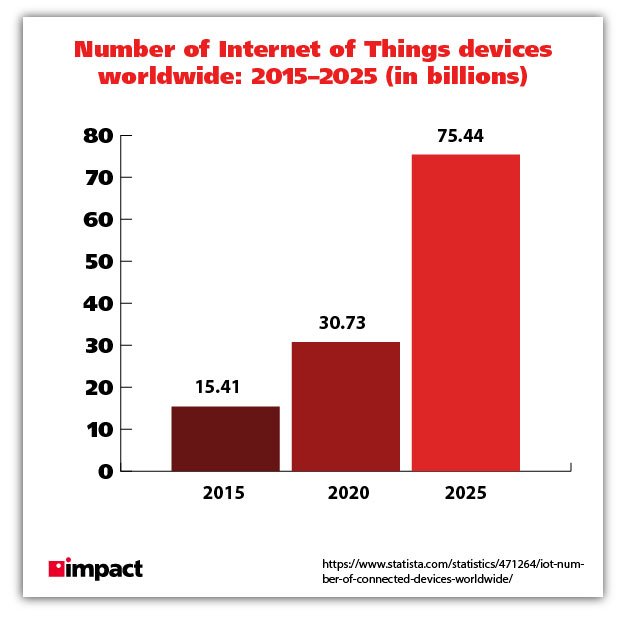

ยุค Internet of Things ที่เราพบว่าตัวเองเข้ามาได้เปลี่ยนเกม

อุปกรณ์ใหม่มากมายเชื่อมต่อกับเครือข่ายของคุณ ณ เวลาใดเวลาหนึ่ง ซึ่ง หมายถึงความท้าทายใหม่ในการรักษาความปลอดภัย

คุณควรมีโซลูชันการจัดการภัยคุกคามแบบรวมศูนย์ที่แข็งแกร่งสำหรับการป้องกันขอบเขตของคุณ

ด้วยวิธีนี้ เครือข่ายของคุณจะได้รับการปกป้องจากภัยคุกคามที่เข้ามา การบล็อกมัลแวร์และตัวดำเนินการที่เป็นอันตรายอื่นๆ ในแบบเรียลไทม์

คุณควรใช้ไฟร์วอลล์ของเว็บแอปพลิเคชัน (WAF) เพื่อตรวจสอบปริมาณการใช้งานเว็บ

ข้อมูลนี้ช่วยให้คุณครอบคลุมได้อย่างสมบูรณ์ ตรวจสอบทราฟฟิกที่เข้ารหัส และทำให้ไซต์ของคุณปลอดภัยจากภัยคุกคาม เช่น การโจมตีแบบปฏิเสธบริการ (DDoS)

การป้องกันปลายทาง

ดังที่เราได้กล่าวไปแล้ว ความชุกของอุปกรณ์ IoT ในปัจจุบันหมายถึงหลายสิ่งหลายอย่างที่ต้องปกป้อง

แล็ปท็อป โทรศัพท์ แท็บเล็ต ทีวี เครื่องพิมพ์ ทั้งหมดนี้มีแนวโน้มว่าจะเชื่อมต่อกับเครือข่ายในสำนักงานแต่ละแห่ง

สิ่งนี้สร้างจุดเริ่มต้นใหม่จำนวนมากสำหรับแฮ็กเกอร์ที่มีศักยภาพ

อันที่จริง เครื่องพิมพ์ซึ่งพนักงานมักลืมไปว่าเป็นอุปกรณ์ที่มีช่องโหว่อย่างเหลือเชื่อ และมักถูกโจมตีและใช้ในการแพร่ระบาดในเครือข่าย

สิ่งนี้ทำให้การรักษาความปลอดภัยปลายทางเป็นสิ่งจำเป็น

ธุรกิจควรทำทุกวิถีทางเพื่อให้แน่ใจว่าอุปกรณ์ทั้งหมดที่ทำงานภายใต้เครือข่ายได้รับการปกป้องอย่างเพียงพอด้วยโซลูชันแอนตี้ไวรัสรุ่นต่อไป

โพสต์ที่เกี่ยวข้อง: Next-Gen Antivirus คืออะไร?

การตรวจสอบสิทธิ์

การตรวจสอบขั้นสูงสำหรับผู้ใช้ที่เข้าสู่ระบบเครือข่ายของคุณเป็นวิธีที่แน่นอนในการปรับปรุงความปลอดภัยของคุณอย่างมาก

ขอแนะนำว่าคุณควรมีระบบการจัดการข้อมูลประจำตัวที่ปกป้องรหัสผ่านของคุณด้วยวิธีการเข้ารหัสที่แน่นหนา

โพสต์ที่เกี่ยวข้อง: สุขอนามัยทางไซเบอร์คืออะไร?

หนึ่งในวิธีการตรวจสอบที่แพร่หลายมากขึ้นอย่างรวดเร็วคือการใช้การรับรองความถูกต้องแบบหลายปัจจัย (MFA)

แม้ว่าบางคนจะพบว่ามันน่ารำคาญ แต่สถิติก็ไม่โกหก

บริการคลาวด์ของ Microsoft มีการพยายามลงชื่อเข้าใช้ที่หลอกลวง 300 ล้านครั้งทุกวัน

พวกเขาประเมินว่า MFA บล็อก 99.9% ของการโจมตีอัตโนมัติ

กล่าวอีกนัยหนึ่งมันใช้งานได้และความแตกต่างของ MFA นั้นมีมากมาย

สำรองและกู้คืน

เราตั้งข้อสังเกตไว้ก่อนหน้านี้ว่าธุรกิจขนาดเล็กและขนาดกลางจำนวนมากที่ตกเป็นเหยื่อของการโจมตีทางอินเทอร์เน็ตนั้นล้มเหลว

บ่อยครั้งเนื่องจากไม่มีโครงสร้างในการจัดการกับการโจมตีอย่างรวดเร็ว

การกู้คืนจากภัยพิบัติมีความสำคัญอย่างยิ่งและไม่ควรละเลย

โพสต์ที่เกี่ยวข้อง: เหตุใดแผนกู้คืนจากภัยพิบัติจึงมีความสำคัญสำหรับ SMB

มีเพียง 27% ของธุรกิจที่เตรียมพร้อมสำหรับความต่อเนื่องทางธุรกิจ และ 1 ใน 3 ของธุรกิจที่ไม่ได้ทดสอบแผนการกู้คืนจากความเสียหายเลย มีแนวโน้มที่ชัดเจนของ SMB ที่ไม่ได้ใช้กลยุทธ์ที่แข็งแกร่งเพื่อตอบโต้การโจมตีทางไซเบอร์

เวลาหยุดทำงานมีราคาแพงและควรลดค่าใช้จ่ายทั้งหมด

คุณควรมีรูปภาพที่ซ้ำกันในทุกแง่มุมของระบบปฏิบัติการของคุณ รวมถึงแอปพลิเคชัน

อิมเมจเหล่านี้ควรสามารถส่งถึงคุณได้ในเวลาที่เหมาะสม เพื่อให้วิศวกรสามารถกู้คืนระบบของคุณและให้คุณสำรองและใช้งานได้โดยเร็ว

MSSP ช่วยเหลือ SMB อย่างไร

เนื่องจากธุรกิจขนาดเล็กและขนาดกลางถูกคุกคามจากการโจมตีทางไซเบอร์มากขึ้นเรื่อยๆ จึงมีความต้องการพันธมิตรด้านความปลอดภัยเพิ่มขึ้น

ผู้ให้บริการรักษาความปลอดภัยที่มีการจัดการ (MSSP) กำลังก้าวเข้ามาเพื่อเติมเต็มช่องว่าง ทำให้ธุรกิจมีวิธีง่ายๆ ในการดูแลปกป้องข้อมูลของตน

MSSP จะมอบประสบการณ์ ความเชี่ยวชาญ และโซลูชันชั้นนำมากมาย ด้วยค่าธรรมเนียมคงที่ที่ไม่แพง

โพสต์ที่เกี่ยวข้อง: บริการ MSSP ใดที่คุณควรคาดหวังจากพันธมิตรด้านความปลอดภัยของคุณ

พวกเขาจะดำเนินการประเมิน จดบันทึกการตั้งค่าปัจจุบันของคุณ และให้รายละเอียดว่าการรักษาความปลอดภัยของคุณอยู่ในระดับใด และจุดใดที่จำเป็นต้องปรับปรุง

ด้วยพันธมิตรด้านความปลอดภัย ธุรกิจขนาดกลางและขนาดย่อมสามารถพักผ่อนได้อย่างสบายใจเมื่อรู้ว่าผู้เชี่ยวชาญกำลังทำงานอยู่

ตลาดบริการรักษาความปลอดภัยที่มีการจัดการมีมูลค่า 27.7 พันล้านดอลลาร์ในปีที่แล้ว คาดว่าจะเติบโตเป็น 64.73 พันล้านดอลลาร์ภายในปี 2568

ในขณะที่การโจมตีทางไซเบอร์ยังคงดำเนินต่อไปในปริมาณและขอบเขต เราคาดว่าการใช้บริการ MSSP จะเติบโตตลอดปี 2563 และปีต่อๆ ไป

โปรแกรม Managed Security ของ Impact Networking มอบการป้องกันความปลอดภัยทางไซเบอร์ที่สำคัญสำหรับลูกค้า ช่วยให้พวกเขาสบายใจในความรู้ที่ว่าโครงสร้างพื้นฐานด้านไอทีของพวกเขาได้รับการตรวจสอบและบำรุงรักษาโดยผู้เชี่ยวชาญด้านความปลอดภัยของเรา

เราได้ตรวจสอบผู้ขายหลายร้อยรายเพื่อให้แน่ใจว่าโปรแกรมของเราใช้โซลูชันที่ดีที่สุดในระดับเดียวกันสำหรับลูกค้าของเรา ในภูมิทัศน์ปัจจุบัน โปรแกรมความปลอดภัยทางไซเบอร์แบบครอบคลุมไม่เคยมีความสำคัญมากไปกว่านี้

เรียนรู้เพิ่มเติมเกี่ยวกับข้อเสนอของ Impact ที่นี่