Google Tarafından 'Kötü Amaçlı Web Sitesi' Olarak Etiketlenmekten Nasıl Kaçınılır?

Yayınlanan: 2012-03-15 Son zamanlarda paylaşılan bir sunucudaki daha küçük bloglarımı hackledim ve e-posta kodlarıyla enjekte ettim. Bu sitelerin hiçbirinde çok fazla içerik yayınlamadığım için herhangi bir komut dosyasını güncellememiştim.

Son zamanlarda paylaşılan bir sunucudaki daha küçük bloglarımı hackledim ve e-posta kodlarıyla enjekte ettim. Bu sitelerin hiçbirinde çok fazla içerik yayınlamadığım için herhangi bir komut dosyasını güncellememiştim.

Tim Thumb Dosyalarından Yararlanma

Aşağıda, Bluehost'tan aldığım ve sorunu çözme özgürlüğüne sahip olan ve tüm komut dosyalarını şimdi güncellememi öneren bir e-postanın bir kopyası bulunmaktadır.

Değerli müşterimiz,

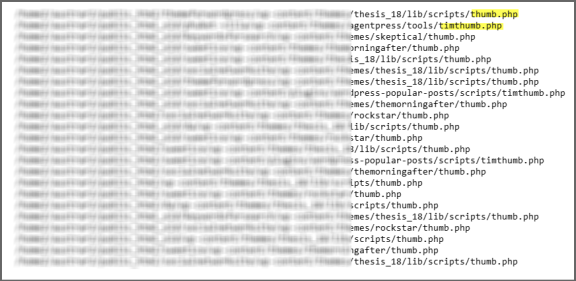

Bu, australia-wine.com hesabınızda aşağıda listelenen sömürülebilir timthumb.php dosya(lar)ını bulduğumuz ve düzelttiğimize dair bir nezaket bildirimidir.

Bu dosyaları düzeltmiş olsak da, hesabınızdaki tüm olası istismarların düzeltildiğinden emin olmanızı öneririz. Bu, hesabınızdaki tüm komut dosyalarını, eklentileri, modülleri ve temaları en son sürüme güncelleyerek en iyi şekilde yapılır.

Hesabın sahibi olarak, barındırılan içeriğinizi kötü amaçlı yazılımlardan uzak tutmaktan siz sorumlusunuz. Teknik yardım için sohbet ekibimize Bluehost.com'dan veya doğrudan şu adrese giderek de ulaşabilirsiniz:

http://www.bluehost.com/chat

Timthumb.php dosyası, görüntüleri yeniden boyutlandırmak için WordPress'in (ve diğer yazılımların) temalarında ve eklentilerinde yaygın olarak kullanılan bir komut dosyasıdır.

Bu açıklardan yararlanma, bir saldırganın hesabınıza rastgele dosya ve/veya klasör yüklemesine ve oluşturmasına olanak tanır; bu dosyalar daha sonra tahrif, tarayıcı yüksek korsanlığı ve bulaşma, veri toplama ve daha fazlası dahil ancak bunlarla sınırlı olmamak üzere bir dizi kötü amaçlı görev için kullanılabilir.

Bir site istismar edildikten sonra, Google veya diğer güvenlik yetkilileri tarafından "Kötü Amaçlı Web Sitesi" olarak etiketlenmesine neden olabilir.

1.35 sürümünün altındaki, ancak 1.09 sürümünün üzerindeki herhangi bir timthumb.php dosyası, yama yapılmadığı sürece savunmasız olarak kabul edilir. Güvenliğin ihlal edilmesini önlemek için, tüm timthumb.php örneklerini sürüm 2.0'a güncellemenizi veya mevcut güvenlik açığı bulunan dosyalara yama yapmanızı öneririz.

Dosyaları yamalamanın PHP betik dili hakkında daha derinlemesine bilgi gerektirdiğini unutmayın.

timthumb.php'nin güncellenmiş sürümü burada bulunabilir:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

Aşağıdaki dosyaları sizin için otomatik olarak yamaladık:

Uzlaşmayla ilgili ek bilgiler aşağıdaki iki web sitesinde ve diğerlerinde bulunabilir; Bu e-postadaki tüm harici web sitelerinin Bluehost.com ile hiçbir şekilde bağlantılı olmadığını ve yalnızca referans amaçlı olduğunu unutmayın.

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

Yukarıdaki ekran görüntüsünden, etkin olmayan temalar ve eklentiler dahil olmak üzere etkilenen birden fazla dosya olduğunu açıkça görebilirsiniz.

WordPress .htaccess Dosya Güvenliği

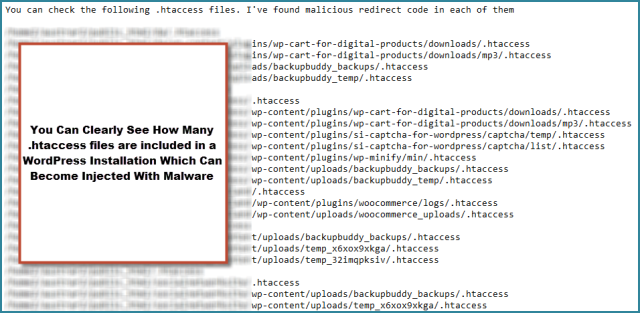

Bu bilgisayar korsanlığı, kötü amaçlı yazılımlar enjekte edildiğinde kötü amaçlı yazılım dağıtan bir siteye yönlendirilen virüslü .htaccess dosyalarını içerir. Google daha sonra bu blogları kara listeye aldı ve bu da Google SERPS'de ve her sitenin kendisinde bir uyarı görüntülenmesine neden oldu.

.htaccess dosyalarınızı güvenli hale getirmek ve yedeklemek için bir çözüm hakkında zaten yazdım, ancak güvenlik eklentileri ve manuel çözümler aracılığıyla kullanılabilecek başka çözümler de var.

İşte virüslü .htaccess dosyalarının ekran görüntüsü

Şanslıydım, tüm bu sitelerin tam yedeğini aldım ve onları sunucudan uzak tuttum, yoksa yedekler de enjekte edilebilirdi. Bu siteleri barındırmak için kullandığım Bluehost hesabı aynı zamanda günlük, haftalık ve aylık yedeklemelere erişimim olduğu anlamına gelen bir Pro hesabıdır.

Virüslü olmayan aylık yedeklemeler, bu da virüslü dosyaları sildikten sonra bunları kolayca geri yükleyemeyeceğim ve ardından başka bir enjeksiyondan kaçınmak için hemen ardından tüm komut dosyalarını güncelleyebileceğim anlamına gelmiyor.

Yalnızca standart bir paylaşılan barındırma hesabı kullanıyor olsaydım ve tam yedeklemeleri site dışında tutmasaydım, çözüm çok maliyetli olabilirdi.

WordPress komut dosyalarını güncellemenin ve WordPress sitenizi güvenli hale getirmenin neden çok önemli olduğunu zaten yazdım ve bu en son kötü amaçlı yazılım enjeksiyonu yalnızca bu güvenlik sorunlarını daha da güçlendiriyor.

WordPress sitelerinizi güvenli hale getirmek için WordPress kurulumlarınızı taramanın birkaç yolu vardır ve bunlardan biri web sitesi savunucusu adlı bir eklenti kullanılarak tamamlanabilir.

Daha önce bu e-postayı aldıktan sonra Bluehost'un bu sorunları çözmeme yardım etmesine biraz şaşırdım.

Web sitenizi barındırmamıza rağmen, içeriğinizin güvenliğini yönetemiyoruz. Sunucularımızın saldırıya uğramasını önlemek için, kaba kuvvet saldırılarına karşı önleme ve kullanıcı hesaplarında sıkı güvenlik dahil olmak üzere birden fazla korumamız var.

Bir bilgisayar korsanının ana dizininize veya public_html klasörünüze erişmek için kullandığı gerçek güvenlik açıkları genellikle komut dosyalarının kendisinde bulunur.

Bu nedenle, kullanıma sunuldukça SimpleScripts aracılığıyla güncellemeler sağlıyoruz ve ayrıca, ihtiyaç duyduğunuzda hesabınızın kısmi veya tam anlık görüntülerini almak için kullanabileceğiniz cPanel'de nezaket sunucu yedeklemeleri ve bir yedekleme yardımcı programı sunuyoruz.

Hesabınıza erişime izin vermek için hangi komut dosyasının kullanıldığı konusunda, çoğu istismar hesabınızdaki standart sayfaları kendi içeriklerini sitenize enjekte etmek için alışılmadık şekilde oluşturulmuş isteklerle kullandığından, neyin kullanıldığından emin olamayız.

Nedeni belirlemenize yardımcı olacak çok sayıda çevrimiçi kaynak vardır ve satıcının farkında olduğu bilinen istismarlar veya güncellemeler olup olmadığını görmek için çalıştırdığınız yazılımın yazarlarıyla başlamanızı öneririz.

Hesap sitelerinizin güvenliğini büyük ölçüde sağlamaya yardımcı olabilecek, gözden geçirebileceğiniz bir güvenlik kontrol listesi aşağıda verilmiştir:

- Hesabınızdaki Yönetici E-postasını değiştirin.

- Hesabınızdaki Şifreyi değiştirin.

- Hesabınızda kayıtlı Kredi Kartını değiştirin.

- Komut dosyalarınızın 3. taraf satıcısının veya web geliştiricisinin sahip olabileceği yamaları, yükseltmeleri veya güncellemeleri güncelleyin ve uygulayın.

- Gevşek dosya izinlerini düzeltin (bu en yaygın istismar güvenlik açığı olabilir) 6. Oluşturulan tüm sistem dışı Ftp Hesaplarını silin veya en azından FTP Hesaplarının parolalarını değiştirin.

- “Remote Mysql” simgesine tıklayarak ve herhangi bir giriş varsa, her girişin yanındaki Kırmızı X Kaldır'ı tıklayarak tüm Erişim Ana Bilgisayarlarını kaldırın.

- Komut dosyalarınızda herhangi bir Header Injection saldırısı, Sql Injection saldırısı, Siteler Arası Komut Dosyası Çalıştırma saldırıları vb. olup olmadığını ve ayrıca php.ini dosya ayarlarınızı kontrol edin.

- Ev/iş bilgisayarlarınızda virüs, truva atı veya keylogger olup olmadığını kontrol edin.

Komut dosyalarınıza virüs bulaşmışsa, hesabınızın en son iyi anlık görüntü yedeğine geri dönmek isteyebilirsiniz. Yedeklerinize de virüs bulaşmışsa, baştan başlamak için hesabınızı sıfırlamamızı düşünebilirsiniz.

Komut dosyalarınızın güvenliğini sağlamak ve PC'nizin güvenliğini sağlamak sizin sorumluluğunuzdadır.

Veritabanına dayalı siteleri işleten programlar, sitenize yetkisiz erişim elde etmek için bu programlardaki hatalardan yararlanabilen (ve yapan) bilgisayar korsanlarına karşı savunmasızdır. Sunucularımız son derece güvenli olsa da, komut dosyalarınız olmayabilir.

Yapılacak en iyi şey, komut dosyalarınızı her zaman güncel, kodunuzu temiz ve parolalarınızı güvende tutmaktır. İşte sitenizin güvenliğini sağlamanıza yardımcı olabilecek bazı adımlar.

Bir hesaba virüs bulaşmasının yalnızca iki yolu vardır:

- Hesabınızda izinsiz girmek için kullanılan güvenli olmayan bir komut dosyası çalıştırıyorsunuz.

- Bilgisayarınıza virüs bulaştı ve kendi bilgisayarınız aracılığıyla veya şifrenizi alarak hesabınıza girdiler.

Komut dosyalarınızın güvenliğini sağlamak ve PC'nizin güvenliğini sağlamak sizin sorumluluğunuzdadır.

Komut dosyalarınızı güvende tutmaya yardımcı olmak için yüklerken kullandığınız şey buysa, cpanel'deki Basit Komut Dosyası aracımız aracılığıyla güncellemeler sunuyoruz. İşte sitenizin güvenliğini sağlamanıza yardımcı olabilecek bazı adımlar.

Hesabın güvenliğini sağlamaya yardımcı olacak site güvenlik kontrol listemiz:

- https://my.bluehost.com/cgi/help/511

- Web Sitenizi Temizleme ve Güvenliğini Sağlama İpuçları – StopBadware.org http://www.stopbadware.org/home/security

“Bu site bilgisayarınıza zarar verebilir” nasıl kaldırılır

- http://25yearsofprogramming.com/blog/20071223.htm

Sitenizin saldırıya uğramasını nasıl önleyebilirsiniz. Hasarlı bir site nasıl onarılır.

Web sitesi güvenlik önlemleri

- http://25yearsofprogramming.com/blog/20070705.htm

Önleme

- Tüm eklentileri, temaları ve komut dosyalarını güncelleyerek bu kötü niyetli bilgisayar korsanlığı ve kötü amaçlı yazılım enjeksiyonlarından kaçınılabilirdi.

- Tüm WordPress kurulumlarınızın düzenli tam yedeğini her zaman site dışında güvenli bir yerde oluşturun ve saklayın.

- Yerel bilgisayarınıza bir virüsten koruma yazılımı yükleyin ve çalıştırın

- Şahsen ben Google Chrome'u IE veya Firefox'tan daha güvensiz buldum