WordPress Komut Dosyalarını Güncellemek ve Sitenizi Güvende Tutmak Neden Önemlidir?

Yayınlanan: 2012-03-07 WordPress kullanıcıları için saldırıya uğramış web sitelerinin ve kötü amaçlı yazılım enjeksiyonlarının en yaygın nedeni, eklentiler, temalar ve WordPress'in kendisi gibi eski komut dosyalarıdır.

WordPress kullanıcıları için saldırıya uğramış web sitelerinin ve kötü amaçlı yazılım enjeksiyonlarının en yaygın nedeni, eklentiler, temalar ve WordPress'in kendisi gibi eski komut dosyalarıdır.

Tüm komut dosyalarınızı güncellemezseniz ve WordPress'i güvenli hale getirmezseniz, sitenizin saldırıya uğradığını ve kötü amaçlı yazılım veya bir tür kötü amaçlı kod enjekte edildiğini görebilirsiniz.

Bir bilgisayar korsanı, bir sitedeki eski bir komut dosyası aracılığıyla erişim elde edebilirse, o sunucudaki tüm sitelerinize ve veritabanlarınıza erişebilir.

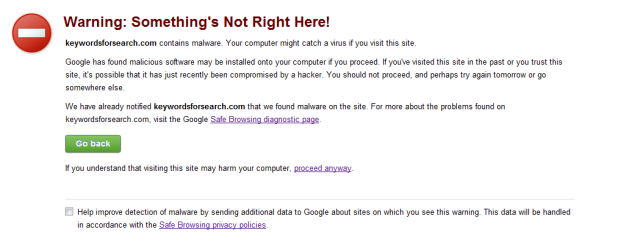

Normalde şu şekilde öğreneceksiniz:

Olan şudur ki, bir bilgisayar korsanı, siz eklentiyi veya temayı güncellemeden önce bilinen güvenlik sorunlarına sahip savunmasız komut dosyalarına erişebilir.

Daha sonra kötü amaçlı yazılım enjekte edebilirler ve siz veya bir site ziyaretçisi virüslü sitedeki bir bağlantıyı tıklatırsa yanlışlıkla bir truva atını veya başka bir kötü amaçlı dosyayı yerel bilgisayarınıza indirebilirsiniz.

Sitenize girmelerinin başka bir yolu da eski bir komut dosyası aracılığıyla sunucunuza erişim sağlamak ve .htaccess dosyanıza kötü amaçlı yönlendirmeler ekleyerek sitenizin kötü amaçlı yazılım dağıtan bir siteye yönlendirmesidir. Bu, Google botunun sitenizin kötü amaçlı yazılımla ilişkili olduğunu bildirmesine neden olur.

Yakın zamanda çok sık kullanmadığım eski bir blogun virüslü olduğunu fark ettim ve Google Web Yöneticisi Araçları'ndaki uyarıyı fark ettim. En yaygın giriş noktası, birkaç aydır o sitedeki herhangi bir eklentiyi veya temayı güncellemediğim için eski bir komut dosyası olurdu.

Not: Uyarı yalnızca Google veya Firefox tarayıcıları kullanırken veya Google'ın arama sonuçları sayfalarını görüntülerken görüntülenir. Internet Explorer kullanılarak veya Bing SERPS'de görüntülenmedi.

Ev Sahibinizle İletişime Geçin

Ne yapacağımı öğrenmek için ev sahibimle iletişime geçtim ve bu onların yanıtı:

Hesabınıza sizin koymadığınız kötü amaçlı yazılım, bir saldırganın hesabınızdaki bir komut dosyasında bir güvenlik açığı bulduğunu ve bunlardan yararlandığını gösterir. Sunucunun güvenliği ihlal edilmedi, yalnızca sunucudaki hesabınız.

Bu, güvenli olmayan kod veya WordPress gibi Php/MySQL tabanlı komut dosyalarının güncel olmayan yüklemeleri nedeniyle olur.

Ön uçtan kontrol panelime giriş yapmadan komut dosyalarımı nasıl güncellerim?

Bunu doğrudan dosyalar ve cPanel aracılığıyla yapardınız. Kodu kendiniz nasıl düzelteceğiniz konusunda bilginiz yoksa, her zaman bir web sitesi güvenlik şirketiyle iletişime geçebilirsiniz.

Tavsiye edebileceğim en iyi web sitesi güvenlik şirketi http://wewatchyourwebsite.com

Veritabanına dayalı siteleri işleten programlar, sitenize yetkisiz erişim elde etmek için bu programlardaki hatalardan yararlanabilen (ve yapan) bilgisayar korsanlarına karşı savunmasızdır. Sunucularımız son derece güvenli olsa da, komut dosyalarınız olmayabilir.

Yapılacak en iyi şey, komut dosyalarınızı her zaman güncel, kodunuzu temiz ve parolalarınızı güvende tutmaktır. İşte sitenizin güvenliğini sağlamanıza yardımcı olabilecek bazı adımlar.

Bir hesaba virüs bulaşmasının yalnızca iki yolu vardır:

- Hesabınızda izinsiz girmek için kullanılan güvenli olmayan bir komut dosyası çalıştırıyorsunuz.

- Bilgisayarınıza virüs bulaştı ve kendi bilgisayarınız aracılığıyla veya şifrenizi alarak hesabınıza girdiler.

Komut dosyalarınızın güvenliğini sağlamak ve PC'nizin güvenliğini sağlamak sizin sorumluluğunuzdadır.

Gerçekte Ne Oldu

Bilgisayar korsanı, güncel olmayan bir eklentiden sunucuma erişim sağladı ve bu, sunucumdan gelen yanıt:

Barındırma hesabınız saldırıya uğramış gibi görünüyor. /home2/austrar2/public_html/da/.htaccess kötü amaçlı yeniden yönlendirme koduna sahip. Ek kötü amaçlı içerik için dosyalarınızı gözden geçirmek isteyeceksiniz. Size şunu da tavsiye ederim: .

Hacklenen Siteye Giriş Yapılamıyor

Google chrome kullanırken benim durumumda olan WordPress kontrol panelinize giriş yapamadığınızı görebilirsiniz.

Veritabanınıza muhtemelen kötü amaçlı yazılım bulaşacaktır, bu nedenle sitenizi düzeltmenin tek yolu, bilgisayar korsanlığı ve kötü amaçlı yazılım enjekte edilmeden önce alınan yedeği geri yüklemektir.

Saldırıya Uğramış Siteyi Düzeltme

Tüm .htaccess dosyalarını düzeltmek için zaman harcamak yerine, tüm public_folder'ı ve tüm veritabanlarını sunucumdan sildim ve tam yedekleri geri yükledim.

Aslında o sunucudaki tüm .htaccess dosyalarımda bir Rus sitesine yönlendirmeler olduğunu buldum.

Restorasyon çok kolaydı çünkü yeni gönderiler ekledikten sonra her zaman tam yedek alıyorum ve bunların kopyalarını birden çok yerde saklıyorum.

Tam yedeklemeyi depolamak için en iyi konumlardan bazıları şunlardır:

- yerel bilgisayar

- Harici sabit sürücü veya bellek çubuğu

- Dropbox

- Amazon s3

Her yeni blog gönderisinden sonra tam yedekleme alır ve bunu birden fazla harici depolama konumuna kopyalarsanız, endişelenmenize gerek kalmaz.

Yerel Bilgisayar Güvenliği

Tam yedeklemenizi yerel bilgisayarınızda saklıyorsanız, bir anti virüs kullandığınızdan emin olun. Yüklü bir virüsten koruma yazılımınız yoksa, Windows kullanıcıları için ücretsiz Microsoft Security Essentials indirme bağlantısı burada.

Tam yedeklemeyi site dışında saklamazsanız ne olur?

İşte kurtarma şansı olmayan 4800 saldırıya uğramış web sitesine ne olduğuna dair gerçek bir örnek!

WordPress Yedeklemeyi Geri Yükleme

Yedekleri geri yüklemek ve yeni bir sunucuya, ana bilgisayara veya etki alanına geçmek için çok kullanışlı olan WordPress için en iyi yedekleme ve geri yükleme eklentisini, backupbuddy'yi kullanıyorum.

Çoğu ana bilgisayar yalnızca gecelik yedeklemeler sağlar ve bunlar da etkilenebilir, böylece işe yaramazlar. Kendi gecelik yedeklemelerinizi alıp sunucunuzdan güvenli bir yerde saklamak, kötü amaçlı yazılım içermeyen tam yedeklemelere sahip olmanızı sağlamanın en iyi yoludur.

Hacking'i Önleme

Hesap sitelerinizin güvenliğini büyük ölçüde sağlamaya yardımcı olabilecek, gözden geçirebileceğiniz bir güvenlik kontrol listesi aşağıda verilmiştir:

1. Hesabınızdaki Yönetici E-postasını değiştirin.

2. Hesabınızdaki Parolayı değiştirin.

3. Hesabınızda kayıtlı Kredi Kartını değiştirin.

4. Komut dosyalarınızın 3. taraf satıcısının veya web geliştiricisinin sahip olabileceği yamaları, yükseltmeleri veya güncellemeleri güncelleyin ve uygulayın.

5. Gevşek dosya izinlerini düzeltin (bu, en yaygın istismar güvenlik açığı olabilir)

6. Oluşturulan tüm sistem dışı Ftp Hesaplarını silin veya en azından FTP Hesaplarının parolalarını değiştirin.

7. “Remote Mysql” simgesine tıklayarak ve herhangi bir giriş varsa, her girişin yanındaki Kırmızı X Kaldır'a tıklayarak tüm Erişim Ana Bilgisayarlarını kaldırın.

8. Komut dosyalarınızda herhangi bir Header Injection saldırısı, Sql Injection saldırısı, Siteler Arası Komut Dosyası Çalıştırma saldırıları vb. olup olmadığını ve ayrıca php.ini dosya ayarlarınızı kontrol edin.

9. Ev/iş bilgisayarlarınızda virüs, truva atı veya tuş kaydedici olup olmadığını kontrol edin.

WordPress Güvenlik Eklentileri

WordPress'in güvenliğini sağlamak ve bilgisayar korsanlarının dosyalarınıza ve veritabanlarınıza erişmesini önlemek için oluşturulmuş birkaç WordPress eklentisi vardır.

- kurşun geçirmez güvenlik

- Güvenli WordPress

- Daha İyi WP Güvenlik Eklentisi

- WordPress Giriş Denemelerini Sınırlayın

Çözüm

Bitly'yi ve yasal bağlantıları test etmeden önce nasıl kara listeye aldıklarını zaten bildirmiştim, bu nedenle izleme için bir bağlantı kısaltıcı kullanırken dikkatli olun.

Yorumlarınızda veya sitenizin herhangi bir yerinde bağlantılarınız varsa ve bağlantı verilen site kötü amaçlı yazılım dağıtıyorsa veya rapor edildiyse, Google ve Firefox tarafından da kara listeye alınabilirsiniz.

Bunun benim başıma geleceğini hiç düşünmemiştim ama herkesin başına gelebilir ve kötü amaçlı yazılımı bulmak, yerel olarak depolanmış ve etkilenmemiş tam yedeğiniz yoksa yapmanız gereken bir kabus olabilir.