如何避免被谷歌标记为“恶意网站”

已发表: 2012-03-15 最近,我在共享服务器上的小型博客被黑客入侵并注入了恶意代码。 我没有更新任何这些网站上的任何脚本,因为我没有在它们上发布太多内容。

最近,我在共享服务器上的小型博客被黑客入侵并注入了恶意代码。 我没有更新任何这些网站上的任何脚本,因为我没有在它们上发布太多内容。

Tim Thumb 文件被利用

下面是我从 Bluehost 收到的一封电子邮件的副本,他们冒昧地修复了问题并建议我现在更新所有脚本。

尊敬的顾客,

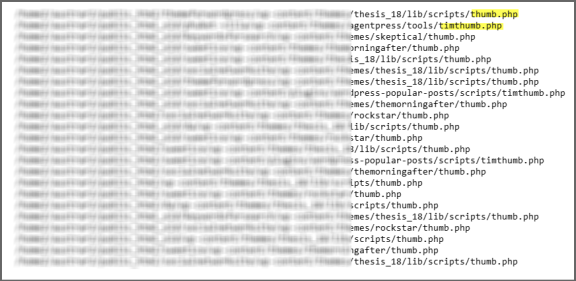

这是一个礼貌的通知,我们在您的 australia-wine.com 帐户中发现并更正了可利用的 timthumb.php 文件,这些文件如下所列。

虽然我们已经更正了这些文件,但我们建议您确保更正您帐户中的所有潜在漏洞。 这最好通过将您帐户上的所有脚本、插件、模块和主题更新到最新版本来完成。

作为帐户的所有者,您有责任保证您托管的内容不包含恶意软件。 如需技术帮助,您还可以从 Bluehost.com 联系我们的聊天团队,或直接访问:

http://www.bluehost.com/chat

timthumb.php 文件是 WordPress(和其他软件)主题和插件中常用的用于调整图像大小的脚本。

该漏洞允许攻击者在您的帐户上任意上传和创建文件和/或文件夹,然后可用于许多恶意任务,包括但不限于污损、浏览器劫持和感染、数据收集等。

网站被利用后,可能会导致被谷歌或其他安全机构标记为“恶意网站”。

任何低于 1.35 版但高于 1.09 版的 timthumb.php 文件都被认为是易受攻击的,除非打了补丁。 为防止被入侵,我们建议您将 timthumb.php 的所有实例更新到 2.0 版,或修补现有的易受攻击的文件。

请注意,修补文件需要更深入地了解 PHP 脚本语言。

可在此处找到 timthumb.php 的更新版本:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

我们已自动为您修补以下文件:

可以在以下两个网站以及其他网站上找到有关妥协的其他信息; 请注意,此电子邮件中的所有外部网站均不以任何身份隶属于 Bluehost.com,仅供您参考。

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

您可以从上面的屏幕截图中清楚地看到,有多个文件受到影响,包括非活动主题和插件。

WordPress .htaccess 文件安全

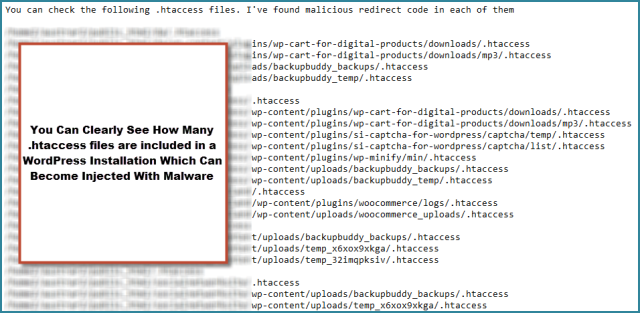

这种黑客攻击包括受感染的 .htacces 文件,其中注入了恶意重定向到分发恶意软件的站点。 谷歌随后将这些博客列入黑名单,导致在谷歌 SERPS 以及每个网站本身中显示警告。

我已经写过一种解决方案来保护和备份您的 .htaccess 文件,但是还有其他解决方案可以通过安全插件和手动解决方案获得。

这是受感染的 .htaccess 文件的屏幕截图

我很幸运,我对所有这些站点进行了完整备份并将它们存储在远离服务器的地方,否则备份也可以被注入。 我用来托管这些网站的 Bluehost 帐户也是一个 Pro 帐户,这意味着我可以访问每日、每周和每月的备份。

未感染的每月备份意味着我不能在删除受感染的文件后轻松恢复这些备份,然后立即更新所有脚本以避免再次注入。

如果我只使用标准的共享主机帐户而不是在异地保留完整备份,那么解决方案可能会非常昂贵。

我已经写过为什么以前更新 WordPress 脚本和保护您的 WordPress 网站至关重要,而最新的恶意软件注入只会进一步强化这些安全问题。

有几种方法可以扫描您的 WordPress 安装以保护您的 WordPress 网站,其中一种方法可以使用名为网站防御者的插件来完成。

在之前收到这封电子邮件后,我有点惊讶 Bluehost 帮助我解决了这些问题。

尽管我们托管您的网站,但我们无法管理您内容的安全性。 我们有多种保护措施来防止我们的服务器被黑客入侵,包括防止暴力攻击和用户帐户的严格安全性。

黑客用来访问您的主目录或 public_html 文件夹的实际漏洞通常位于脚本本身中。

出于这个原因,我们通过 SimpleScripts 提供可用的更新,并在 cPanel 中提供免费的服务器备份和备份实用程序,您可以在需要时使用它来获取您帐户的部分或完整快照。

至于哪个脚本被利用来允许访问您的帐户,我们将不确定使用了什么,因为大多数漏洞利用您帐户中的标准页面,并带有异常形成的请求,将他们自己的内容注入您的网站。

有多种在线资源可帮助您确定原因,我们建议从您正在运行的软件的作者开始,查看供应商是否知道已知的漏洞或更新。

以下是您可以查看的安全清单,它可以极大地帮助保护您的帐户网站:

- 更改您帐户上的管理员电子邮件。

- 更改您帐户的密码。

- 更改您帐户中存档的信用卡。

- 更新并应用您的脚本的第 3 方供应商或 Web 开发人员可能提供的任何补丁、升级或更新。

- 修复任何松散的文件权限(这可能是最常见的利用漏洞) 6. 删除所有已创建的非系统 Ftp 帐户,或者至少更改 FTP 帐户的密码。

- 如果有任何条目,请单击“Remote Mysql”图标并单击每个条目旁边的“删除红色 X”来删除任何访问主机。

- 检查您的脚本是否有任何 Header Injection 攻击、Sql Injection 攻击、Cross-Site Scripting 攻击等,以及您的 php.ini 文件设置。

- 检查您的家庭/工作计算机是否有任何病毒、木马或键盘记录程序。

如果您的脚本被感染,您可能希望回滚到您帐户的最后一个良好快照备份。 如果您的备份也被感染,那么您可能需要考虑让我们重置您的帐户以重新开始。

保护您的脚本和保护您的 PC 都是您的责任。

操作数据库驱动网站的程序容易受到黑客的攻击,他们可以(并且确实)利用这些程序中的错误来获得对您网站的未经授权的访问。 虽然我们的服务器非常安全,但您的脚本可能并非如此。

最好的做法是始终保持脚本更新、代码干净且密码安全。 以下是一些可以帮助您保护网站的步骤。

帐户被感染的方式只有两种:

- 您正在您的帐户上运行用于入侵的不安全脚本。

- 您的计算机已被感染,他们通过您自己的计算机或通过获取您的密码侵入了您的帐户。

保护您的脚本和保护您的 PC 都是您的责任。

如果您用来安装脚本以帮助确保它们的安全,我们确实会通过 cpanel 中的简单脚本工具提供更新。 以下是一些可以帮助您保护网站的步骤。

这是我们的网站安全清单,可帮助保护帐户:

- https://my.bluehost.com/cgi/help/511

- 清洁和保护您的网站的提示 - StopBadware.org http://www.stopbadware.org/home/security

如何删除“此站点可能会损害您的计算机”

- http://25yearsofprogramming.com/blog/20071223.htm

如何防止您的网站被黑客入侵。 如何修复损坏的网站。

网站安全注意事项

- http://25yearsofprogramming.com/blog/20070705.htm

预防

- 通过更新所有插件、主题和脚本,可以避免这些恶意黑客攻击和恶意软件注入。

- 始终在安全位置创建和存储所有 WordPress 异地安装的定期完整备份。

- 在本地计算机上安装并运行防病毒软件

- 就我个人而言,我发现 Google Chrome 比 IE 或 Firefox 更不安全